[Перевод] Что такое Zero Trust? Модель безопасности

Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester Джоном Киндервагом в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость...

[Перевод] Что такое Zero Trust? Модель безопасности

Zero Trust («нулевое доверие») – это модель безопасности, разработанная бывшим аналитиком Forrester Джоном Киндервагом в 2010 году. С тех пор модель «нулевого доверия» стала наиболее популярной концепцией в сфере кибербезопасности. Недавние массовые утечки данных только подтверждают необходимость...

Почему традиционные антивирусы не подходят для публичных облаков. И что делать?

Все больше пользователей выводят в публичное облако всю свою ИТ-инфраструктуру. Однако в случае недостаточности антивирусного контроля в инфраструктуре заказчика возникают серьезные кибер-риски. Практика показывает, что до 80% существующих вирусов отлично живут в виртуальной среде. В этом посте...

Почему традиционные антивирусы не подходят для публичных облаков. И что делать?

Все больше пользователей выводят в публичное облако всю свою ИТ-инфраструктуру. Однако в случае недостаточности антивирусного контроля в инфраструктуре заказчика возникают серьезные кибер-риски. Практика показывает, что до 80% существующих вирусов отлично живут в виртуальной среде. В этом посте...

Технический анализ эксплойта checkm8

С большой вероятностью вы уже слышали про нашумевший эксплойт checkm8, использующий неисправимую уязвимость в BootROM большинства iDevice-ов, включая iPhone X. В этой статье мы приведем технический анализ эксплойта и разберемся в причинах уязвимости. Всем заинтересовавшимся — добро пожаловать под...

Технический анализ эксплойта checkm8

С большой вероятностью вы уже слышали про нашумевший эксплойт checkm8, использующий неисправимую уязвимость в BootROM большинства iDevice-ов, включая iPhone X. В этой статье мы приведем технический анализ эксплойта и разберемся в причинах уязвимости. Всем заинтересовавшимся — добро пожаловать под...

Imperva раскрыла технические подробности взлома Cloud WAF

В конце августа Imperva оповестила клиентов сервиса Cloud WAF (бывш. Incapsula) об утечке конфиденциальной информации и инициировала сброс паролей учетных записей. Оказалось, что посторонние получили доступ к хешам паролей, ключам API и SSL-сертификатам. 10 октября исполнительный директор компании...

Imperva раскрыла технические подробности взлома Cloud WAF

В конце августа Imperva оповестила клиентов сервиса Cloud WAF (бывш. Incapsula) об утечке конфиденциальной информации и инициировала сброс паролей учетных записей. Оказалось, что посторонние получили доступ к хешам паролей, ключам API и SSL-сертификатам. 10 октября исполнительный директор компании...

ZeroNights Hackquest 2019. Results & Writeups

Совсем недавно завершился ежегодный HackQuest, приуроченный к конференции ZeroNights. Как и в прошлые годы, участникам предстояло решить 7 различных заданий — по одному на сутки квеста. Задания, как всегда, помогли подготовить наши коммьюнити партнеры. Узнать, как же решались задания, и кто стал...

ZeroNights Hackquest 2019. Results & Writeups

Совсем недавно завершился ежегодный HackQuest, приуроченный к конференции ZeroNights. Как и в прошлые годы, участникам предстояло решить 7 различных заданий — по одному на сутки квеста. Задания, как всегда, помогли подготовить наши коммьюнити партнеры. Узнать, как же решались задания, и кто стал...

SOC — это люди: суровые будни сервис-менеджера центра мониторинга и реагирования на кибератаки

Рассказывая о том, как устроена работа центра мониторинга и реагирования на кибератаки (SOC) изнутри, мы уже говорили об инженерах первой и второй линии и об аналитиках. Тогда же мы вскользь упомянули о сервис-менеджерах. Это сотрудники SOC, которые отвечают перед заказчиком за качество оказываемых...

SOC — это люди: суровые будни сервис-менеджера центра мониторинга и реагирования на кибератаки

Рассказывая о том, как устроена работа центра мониторинга и реагирования на кибератаки (SOC) изнутри, мы уже говорили об инженерах первой и второй линии и об аналитиках. Тогда же мы вскользь упомянули о сервис-менеджерах. Это сотрудники SOC, которые отвечают перед заказчиком за качество оказываемых...

Кодировки, шифр сдвига, брут хешей и создание картинки с помощью PIL python. Решение задач с r0от-мi Cryto. Часть 1

Данная статья содержит решений заданий Encoding ASCII и Encoding UU направленные на кодировки, Hash Message Digest 5 и Hash SHA-2 — на нахождение прообраза хеша, Shift cipher — шифр сдвига, и Pixel Madness — на составление картинки. Организационная информация Специально для тех, кто хочет узнавать...

Кодировки, шифр сдвига, брут хешей и создание картинки с помощью PIL python. Решение задач с r0от-мi Cryto. Часть 1

Данная статья содержит решений заданий Encoding ASCII и Encoding UU направленные на кодировки, Hash Message Digest 5 и Hash SHA-2 — на нахождение прообраза хеша, Shift cipher — шифр сдвига, и Pixel Madness — на составление картинки. Организационная информация Специально для тех, кто хочет узнавать...

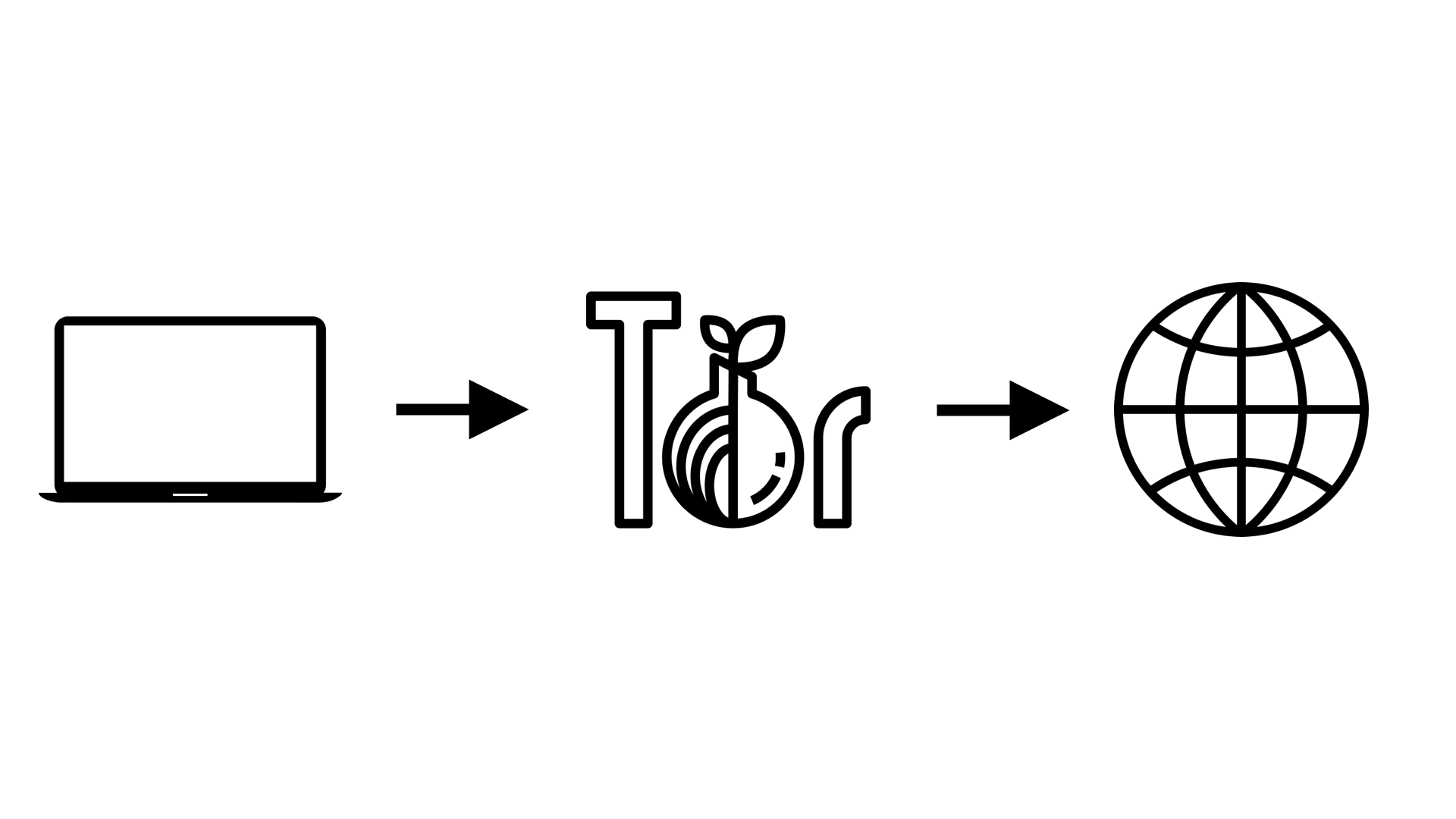

Заворачиваем весь трафик ОС в Tor

Все описанное в статье реализовано в виде инструмента Toroxy, доступного на GitHub В последнее время анонимность в сети является предметом горячих споров. Ни для кого не секрет, что данные о посещениях Интернет-ресурсов с локального устройства могут собираться на разных уровнях с целью построения...

Заворачиваем весь трафик ОС в Tor

Все описанное в статье реализовано в виде инструмента Toroxy, доступного на GitHub В последнее время анонимность в сети является предметом горячих споров. Ни для кого не секрет, что данные о посещениях Интернет-ресурсов с локального устройства могут собираться на разных уровнях с целью построения...

Как мы пошли на маркетплейс (и ничего особенного не добились)

Мы в компании Variti специализируемся на фильтрации трафика, то есть разрабатываем защиту от ботов и DDoS-атак для онлайн-магазинов, банков, СМИ и прочих. Некоторое время назад мы задумались над тем, чтобы предоставлять ограниченный функционал сервиса пользователям различных маркетплейсов. Такое...

Как мы пошли на маркетплейс (и ничего особенного не добились)

Мы в компании Variti специализируемся на фильтрации трафика, то есть разрабатываем защиту от ботов и DDoS-атак для онлайн-магазинов, банков, СМИ и прочих. Некоторое время назад мы задумались над тем, чтобы предоставлять ограниченный функционал сервиса пользователям различных маркетплейсов. Такое...