Про интернет

Подборка новостных лент с тематических сайтов об интернете, таких как: Роем.Ру, vc.ru, Хабрахабр и другие.

Сила шифрования или как я выявил недостаток работы Defender’а

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! В наше время цифровая безопасность все более актуальна, поскольку важность защиты конфиденциальной информации и данных не может быть переоценена. Шифрование информации становится все более...

Джентльменский набор OSINT

Привет, хабр! Вы наверняка много раз слышали про OSINT, интернет-расследования или интернет-разведка. И часто в этой самой разведке нам требуется автоматизировать поиск информации, или хотя бы упростить алгоритм расследования объекта. В этой статье я попытаюсь рассказать вам, что такое OSINT, а...

Памяти Кевина Митника — хакера, ломавшего ФБР, АНБ и Кремниевую долину. Часть 5: призрачный номер и загадочный хакер

Итак, Кевин Митник из-за предательства некстати возбомбившего от проигранного пари друга Ленни ди Чикко угодил в лапы ФБР. В суде ему были предъявлены обвинения в различных действиях, которые он, по крайней мере, как Митник утверждал до своей смерти, не совершал. Однако многие его настоящие...

Погружаемся в PEB. DLL Spoofing

В предыдущей статье мы в первом приближении рассмотрели PEB и разобрались, как подменить аргументы командной строки. Продолжая разбираться с PEB, рассмотрим еще один способ повлиять на исполнение программы, и попробуем подменить вызываемую из DLL функцию. Читать далее...

Децентрализованное доверие. 1. Гипотеза

Данная публикация - это приглашение к обсуждению концепции децентрализованных систем. Здесь только изучение интереса, обсуждение целесообразности и реализуемости. Чтобы не грузить читателей абстракциями, попробую описать гипотетическую децентрализованную сеть через несколько прикладных задач....

Боли и решения: какие трудности возникают при найме коммуникаторов

Владельцы агентств честно о ситуации с кадрами в ивентах, диджитале и креативе....

Большие языковые модели в финтехе: можно ли доверять им данные

Меня зовут Илья Кашлаков, я руковожу департаментом разработки в ЮMoney. Сегодня расскажу о том, какие задачи финтех может доверить большим языковым моделям (LLM) и как мы в компании следим за безопасностью, чтобы не допускать утечку данных. Также вспомним три самых распространённых уязвимости LLM...

Spark_news: Каждый четвертый предприниматель не доволен своим окружением

...

Редакция Spark.ru: Не прогори. Как найти китайского поставщика для работы на российском рынке?

...

Finpeople: «Лента» объявляет о росте выручки на 62,1% и увеличении рентабельности по EBITDA на 434 б.п. в 1 квартале 2024 года

...

Руслан Галифанов: Трезвый взгляд на Америку как место для жизни и бизнеса

...

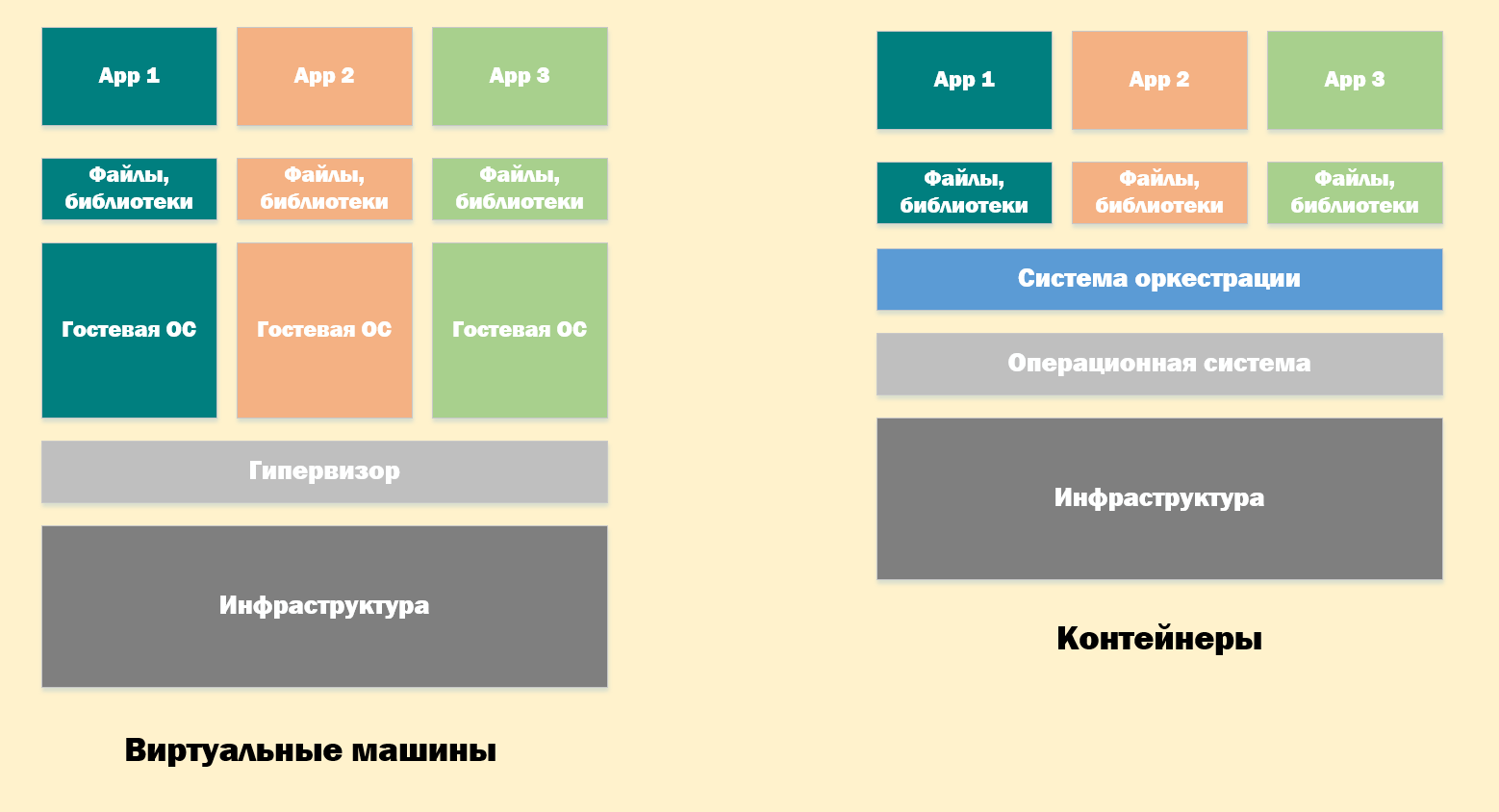

Путеводитель по Docker. От основ контейнеризации до создания собственного докера

Добрый день! Сегодня мы поговорим о контейнеризации, а именно о наиболее популярной на данный момент технологии её реализации - Docker. Также вашему вниманию будут представлены уязвимости при реализации данной технологии. Читать далее...

Чтение на выходные: «Искусство быть невидимым. Как сохранить приватность в эпоху Big Data» Кевина Митника

Спойлер к проблеме из сегодняшнего заголовка: «Никак». Об этом мы и поговорим. Кевин Митник — специалист по компьютерной безопасности. Тот самый человек, который способен научить сохранять конфиденциальность в интернете настолько, насколько это возможно. В свое время как хакер совершил ряд...

CRM-Group: Как собрать дашборд с основными метриками бизнеса с помощью нейросетей

...

Plan-c-consult 175474: Как ваш бизнес может заработать больше? Строим бизнес-модели, которые работают

...

Как масштабировать объём трафика и количество целевых действий. Чеклист

Даже если ёмкость трафика достигла предела....

Spark_news: «ЯНДЕКС» объявляет финансовые результаты за I квартал 2024 года

...

Назад