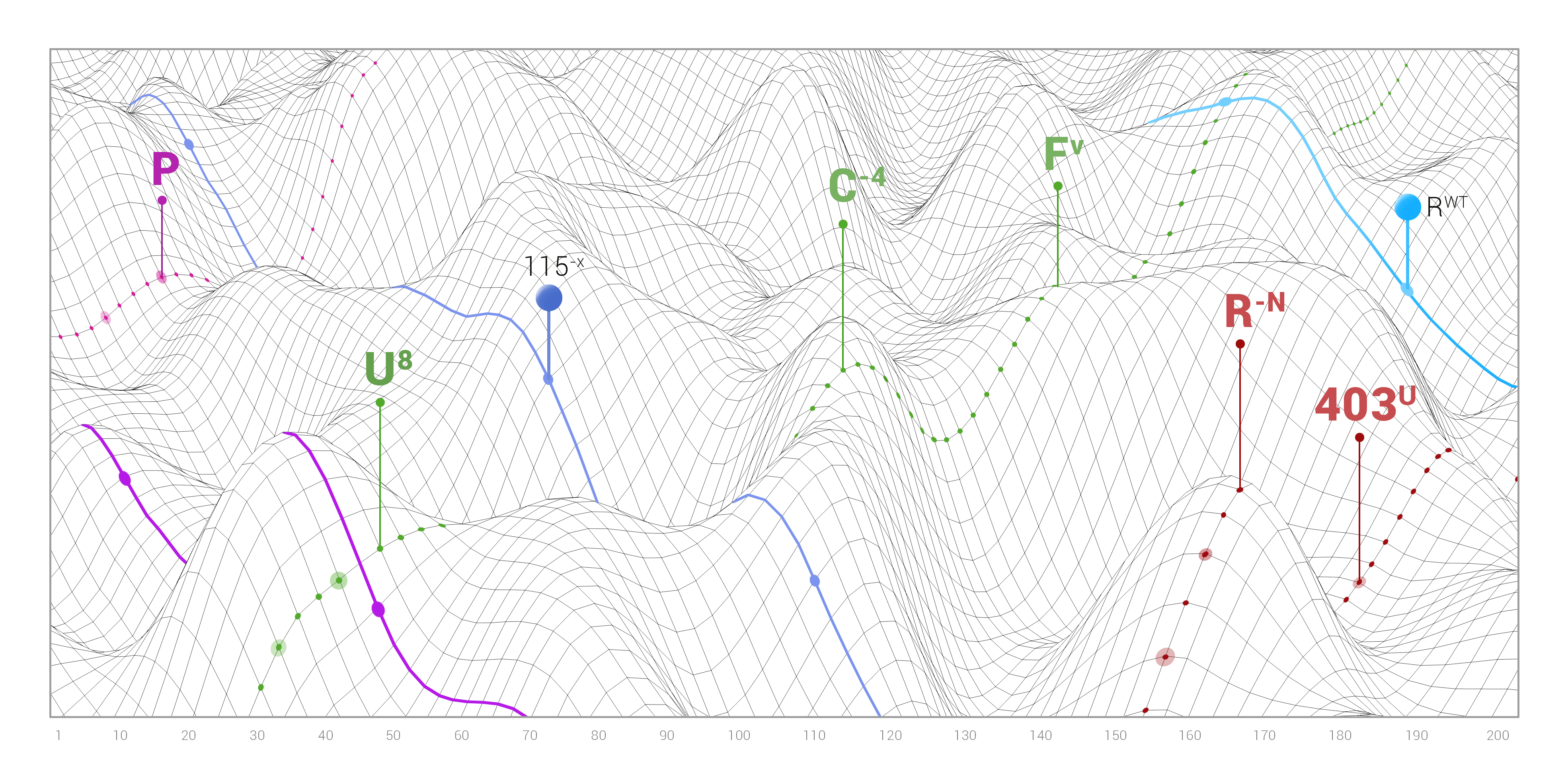

Как работает криптография на основе эллиптических кривых в TLS 1.3

Пара предупреждений читателю: Для того, чтобы (насколько это возможно) упростить процесс объяснения и сжать объем публикации, стоит сразу же сделать ключевую оговорку — все, что мы пишем, касаемо практической стороны рассматриваемой проблематики, корректно для протокола TLS версии 1.3. Это значит,...

Как работает криптография на основе эллиптических кривых в TLS 1.3

Пара предупреждений читателю: Для того, чтобы (насколько это возможно) упростить процесс объяснения и сжать объем публикации, стоит сразу же сделать ключевую оговорку — все, что мы пишем, касаемо практической стороны рассматриваемой проблематики, корректно для протокола TLS версии 1.3. Это значит,...

Выгоды от внедрения ISO/IEC 27001

Современные информационные системы работают с огромным количеством информации, сочетая в себе различное информационно — техническое наполнение и передовые технологические разработки. Организации, а также их информационные системы и сети сталкиваются с угрозами безопасности из широкого диапазона...

Выгоды от внедрения ISO/IEC 27001

Современные информационные системы работают с огромным количеством информации, сочетая в себе различное информационно — техническое наполнение и передовые технологические разработки. Организации, а также их информационные системы и сети сталкиваются с угрозами безопасности из широкого диапазона...

UDP Flood от Google или как не лишить всех Youtube

Одним прекрасным весенним вечером, когда идти домой не хотелось, а неуемное желание жить и познавать свербило и жгло аки каленым железом, возникла идея поковырять заманчивую приблуду фичу на файрволе под названием "IP DOS policy". После предварительных ласок и ознакомления с мануалом настроил в...

UDP Flood от Google или как не лишить всех Youtube

Одним прекрасным весенним вечером, когда идти домой не хотелось, а неуемное желание жить и познавать свербило и жгло аки каленым железом, возникла идея поковырять заманчивую приблуду фичу на файрволе под названием "IP DOS policy". После предварительных ласок и ознакомления с мануалом настроил в...

[Перевод] Рукопожатие SSH простыми словами

Secure Shell (SSH) — широко используемый протокол транспортного уровня для защиты соединений между клиентами и серверами. Это базовый протокол в нашей программе Teleport для защищённого доступа к инфраструктуре. Ниже относительно краткое описание рукопожатия, которое происходит перед установлением...

[Перевод] Рукопожатие SSH простыми словами

Secure Shell (SSH) — широко используемый протокол транспортного уровня для защиты соединений между клиентами и серверами. Это базовый протокол в нашей программе Teleport для защищённого доступа к инфраструктуре. Ниже относительно краткое описание рукопожатия, которое происходит перед установлением...

РНР-безопасность: где и как хранить пароли. Часть 1

Каждый год в мире происходит все больше хакерских атак: от краж кредитных карт до взломов сайтов онлайн-магазинов. Уверены, что ваши скрипты по настоящему защищены? В преддверии старта курса «Backend-разработчик на PHP» наш коллега подготовил интересную публикацию на тему безопасности в PHP......

РНР-безопасность: где и как хранить пароли. Часть 1

Каждый год в мире происходит все больше хакерских атак: от краж кредитных карт до взломов сайтов онлайн-магазинов. Уверены, что ваши скрипты по настоящему защищены? В преддверии старта курса «Backend-разработчик на PHP» наш коллега подготовил интересную публикацию на тему безопасности в PHP......

Реверсим MIPS и Golang — основы реверса. Решение задач на реверсинг с r0от-мi. Часть 2

В данной статье разберемся с декомпиляцией MIPS бинарника в Ghidra и пореверсим программу, написанную на golang, в IDA. Часть 1 — C, C++ и DotNet decompile. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

Реверсим MIPS и Golang — основы реверса. Решение задач на реверсинг с r0от-мi. Часть 2

В данной статье разберемся с декомпиляцией MIPS бинарника в Ghidra и пореверсим программу, написанную на golang, в IDA. Часть 1 — C, C++ и DotNet decompile. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

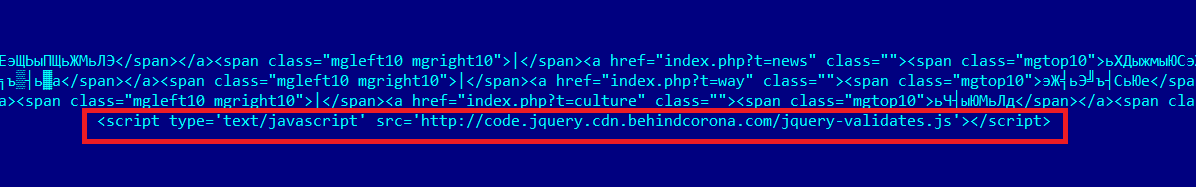

Security Week 45: уязвимости Chrome и BlueKeep в дикой природе

Компания Google выпустила апдейт браузера Chrome 31 октября, в котором были закрыты две серьезные уязвимости. Одна из них (CVE-2019-13720) использовалась в реальных атаках и была обнаружена (новость, исследование) специалистами «Лаборатории Касперского». Уязвимость (CVE-2019-13720) типа...

Security Week 45: уязвимости Chrome и BlueKeep в дикой природе

Компания Google выпустила апдейт браузера Chrome 31 октября, в котором были закрыты две серьезные уязвимости. Одна из них (CVE-2019-13720) использовалась в реальных атаках и была обнаружена (новость, исследование) специалистами «Лаборатории Касперского». Уязвимость (CVE-2019-13720) типа...

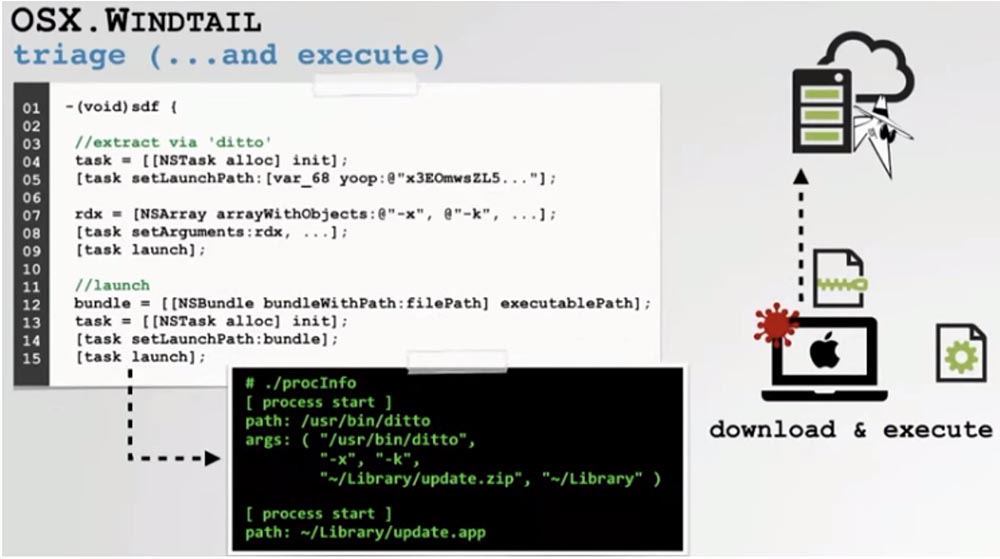

[Перевод] Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2

Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2 Получив с удаленного хакерского C&C-сервера файл с вредоносным кодом, эксплойт приступает к его исполнению. Здесь используется тот же SDF-метод, когда архив с вредоносным ПО распаковывается при помощи встроенной...

[Перевод] Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2

Конференция DEFCON 27. Извлечение пользы из хакерских продуктов для macOS. Часть 2 Получив с удаленного хакерского C&C-сервера файл с вредоносным кодом, эксплойт приступает к его исполнению. Здесь используется тот же SDF-метод, когда архив с вредоносным ПО распаковывается при помощи встроенной...

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро...

Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

WannaCry, NotPetya, BadRabbit и другие — вирусы-шифровальщики, которые гремели на весь мир ещё около года-двух назад. Сегодня об атаках таким типов вирусов шума меньше, но истории с атаками всё равно происходят. В этой статье я покажу один из инструментов для остановки атаки такого вируса: быстро...