LNK- и BAT-файлы: фишинговая рассылка

Автор - Степан Панфилов, команда UserGate uFactor

Привет, Хабр! На связи команда UserGate. Мы запускаем новую серию материалов, посвященных исследованию кибератак. Да, мы не только разрабатываем NGFW, но и, как положено серьезной ИБ-компании, анализируем актуальные угрозы. Сегодня мы рассмотрим два сценария загрузки основных вредоносных модулей на компьютерную систему атакуемого. Первый сценарий — атака при помощи LNK-файлов, в которых применяются криптографические методы, второй — атака через BAT-файлы.

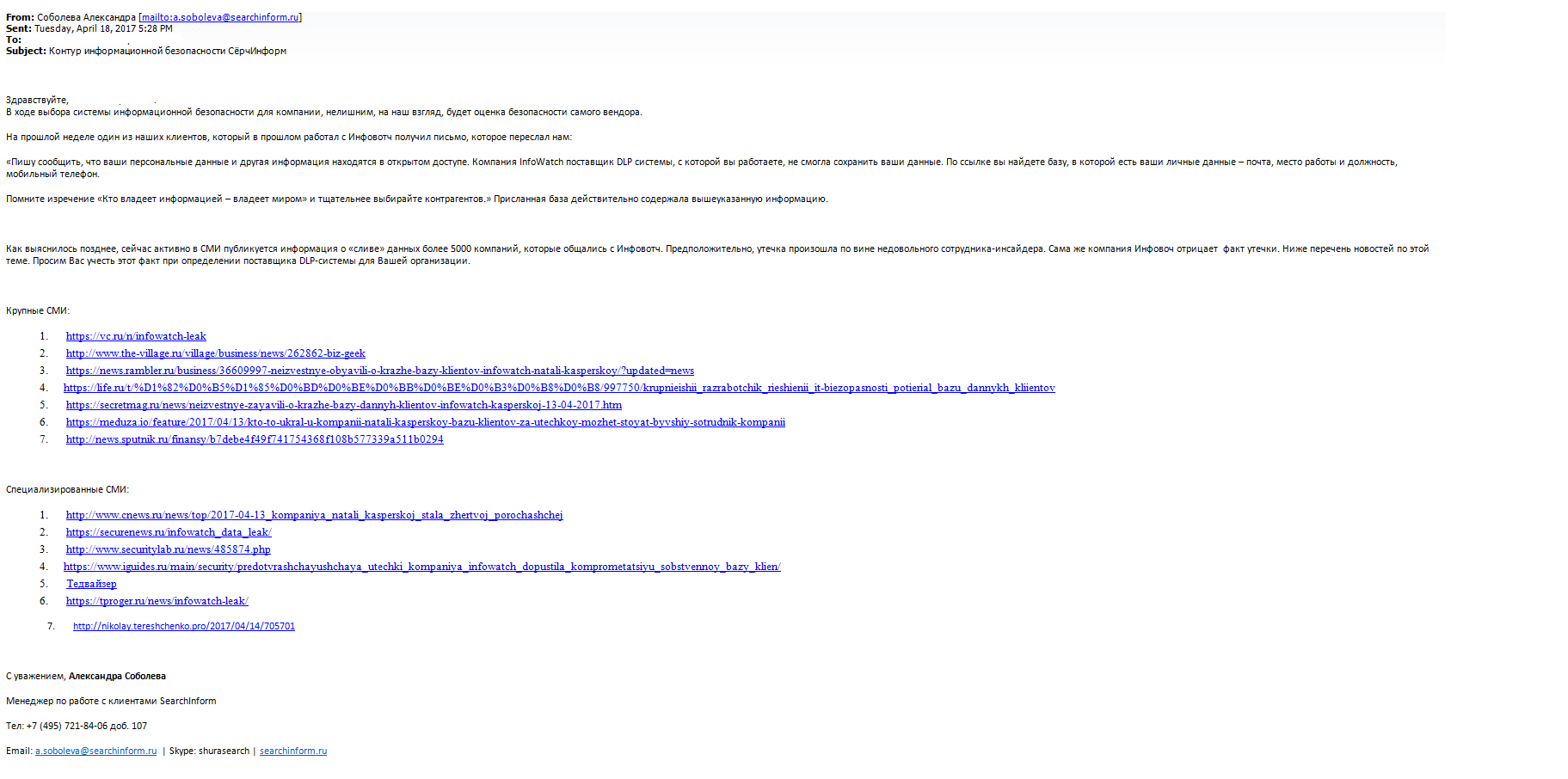

Основным вектором атаки в обоих сценариях выступает фишинговая рассылка. Файлы, приложенные к фишинговым электронным письмам, обычно упакованы в ZIP-архив. Иногда архивы защищают паролем для обхода СЗИ, сам пароль указывается в тексте сообщения.

Сценарий 1: криптография в LNK-файле

В качестве промежуточного звена для загрузки основного вредоносного модуля могут быть применены файлы MS-SHLLINK. Для выполнения сценария в LNK-файлах используются командные интерпретаторы CMD или PowerShell, но также есть и другие методы. К сценарию зачастую применяются методы сокрытия вредоносных команд, такие как кодирование, обфускация или шифрование, что затрудняет детектирование угрозы средствами защиты информации.

Рассмотрим на примере вредоносного LNK-файла один из способов сокрытия ключевой информации с помощью шифрования.

Для просмотра содержимого LNK-файлов можно воспользоваться hex-редактором, утилитами xxd или cat в UNIX-подобных системах. Стоит обратить внимание, что некоторые hex-редакторы могут отображать не сам LNK-файл, а содержимое файла, на который ссылается ярлык, — будьте внимательны.

Читать далееИсточник: Хабрахабр

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями