Атаки на бесконтактные банковские карты

Автор: cuamckuu Извлечение содержимого карты и работа с EMV-командами может быть интересна не только в исследовательских целях. Существует несколько видов атак на бесконтактные банковские карты, про реализацию которых будет рассказано под катом. Читать дальше →...

Атаки на бесконтактные банковские карты

Автор: cuamckuu Извлечение содержимого карты и работа с EMV-командами может быть интересна не только в исследовательских целях. Существует несколько видов атак на бесконтактные банковские карты, про реализацию которых будет рассказано под катом. Читать дальше →...

[Из песочницы] Почему самоуничтожающиеся фотографии/видео в Telegram не безопасны

Совсем недавно я увидел статью, где говорилось о внедрении самоуничтожающихся сообщений в мессенджере WhatsApp. Она будет иметь схожую с Telegram функциональность, но если в мессенджере Дурова удаление распространяется как на обычные сообщения (секретные чаты), также их можно использовать на фотках...

[Из песочницы] Почему самоуничтожающиеся фотографии/видео в Telegram не безопасны

Совсем недавно я увидел статью, где говорилось о внедрении самоуничтожающихся сообщений в мессенджере WhatsApp. Она будет иметь схожую с Telegram функциональность, но если в мессенджере Дурова удаление распространяется как на обычные сообщения (секретные чаты), также их можно использовать на фотках...

Web. Решение задач с r0от-мi. Часть 1

Данная статья содержит решение заданий, направленных на эксплуатацию web-узвимостей. Здесь рассмотрим задачи, затрагивающие backup файлы, непроиндексированные директории, http заголовки, редирект и command injection. Организационная информация Специально для тех, кто хочет узнавать что-то новое и...

Web. Решение задач с r0от-мi. Часть 1

Данная статья содержит решение заданий, направленных на эксплуатацию web-узвимостей. Здесь рассмотрим задачи, затрагивающие backup файлы, непроиндексированные директории, http заголовки, редирект и command injection. Организационная информация Специально для тех, кто хочет узнавать что-то новое и...

Альтернатива центру сертификации от Microsoft

Пользователям нельзя доверять. В большинстве своем они ленивы и вместо безопасности выбирают комфорт. По статистике, 21% записывают на бумаге свои пароли от рабочих аккаунтов, 50% указывают одинаковые пароли для рабочих и личных сервисов. Среда тоже враждебна. 74% организаций разрешают приносить на...

Альтернатива центру сертификации от Microsoft

Пользователям нельзя доверять. В большинстве своем они ленивы и вместо безопасности выбирают комфорт. По статистике, 21% записывают на бумаге свои пароли от рабочих аккаунтов, 50% указывают одинаковые пароли для рабочих и личных сервисов. Среда тоже враждебна. 74% организаций разрешают приносить на...

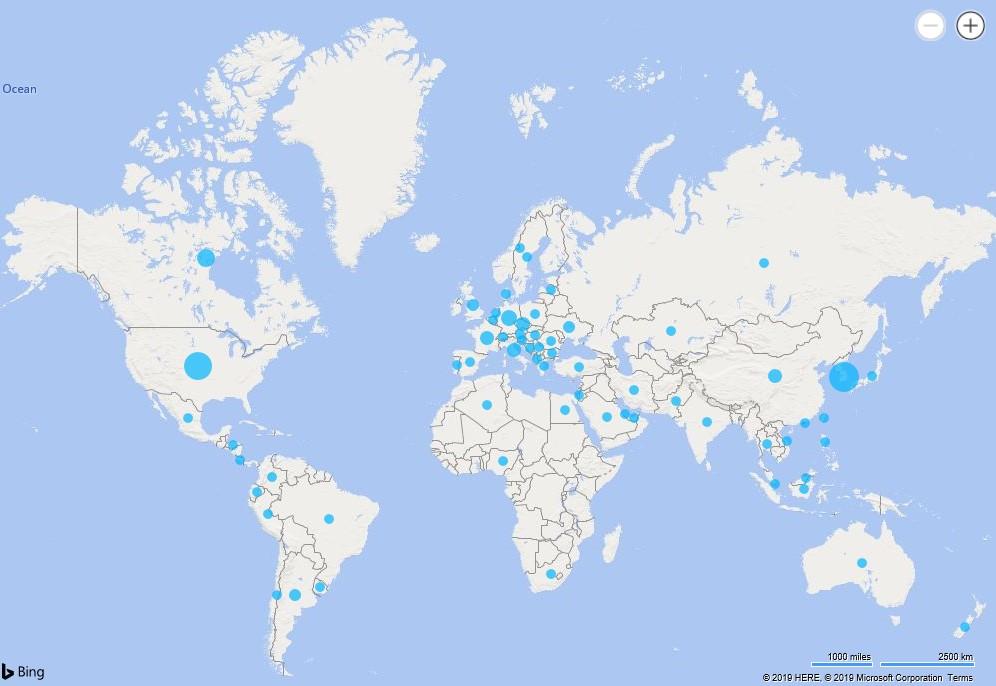

Операция TA505: как мы анализировали новые инструменты создателей трояна Dridex, шифровальщика Locky и ботнета Neutrino

География атак группы TA505 за 2019 год Наша команда аналитиков Threat Intelligence из PT Expert Security Center на протяжении полугода следит за активностью киберпреступников из TA505. Сфера интересов злоумышленников — финансовая, а цели расположены в десятках стран на разных континентах. Читать...

Операция TA505: как мы анализировали новые инструменты создателей трояна Dridex, шифровальщика Locky и ботнета Neutrino

География атак группы TA505 за 2019 год Наша команда аналитиков Threat Intelligence из PT Expert Security Center на протяжении полугода следит за активностью киберпреступников из TA505. Сфера интересов злоумышленников — финансовая, а цели расположены в десятках стран на разных континентах. Читать...

ТОП-10 уязвимостей IoT-устройств

К концу 2018 года количество подключенных IoT-устройств превысило 22 миллиарда. Из 7,6 миллиардов человек на Земле у 4 миллиардов есть доступ к интернету. Получается, что на каждого человека приходится по 5,5 устройств интернета вещей. В среднем между временем подключения устройства IoT к сети и...

ТОП-10 уязвимостей IoT-устройств

К концу 2018 года количество подключенных IoT-устройств превысило 22 миллиарда. Из 7,6 миллиардов человек на Земле у 4 миллиардов есть доступ к интернету. Получается, что на каждого человека приходится по 5,5 устройств интернета вещей. В среднем между временем подключения устройства IoT к сети и...

[Из песочницы] Спам-уязвимость Pikabu

Здравствуйте. Хотел бы рассказать про спам-уязвимость форума Pikabu. Форум считаю не самым лучшим, по этому — тестирую на нем все что можно. В чем же суть? Уязвимость заключается в накрутке активности, количестве оценок, комментариев за минимальное время с помощью Python-скрипта. Читать дальше →...

[Из песочницы] Спам-уязвимость Pikabu

Здравствуйте. Хотел бы рассказать про спам-уязвимость форума Pikabu. Форум считаю не самым лучшим, по этому — тестирую на нем все что можно. В чем же суть? Уязвимость заключается в накрутке активности, количестве оценок, комментариев за минимальное время с помощью Python-скрипта. Читать дальше →...

[Перевод] Эдвард Сноуден рассказывает, почему он стал информатором

Отрывок из книги «Постоянная запись»; как молодой человек, работавший системным администратором, обнаружил посягательства на свободу и решил предать гласности обширную американскую систему слежки за гражданами Когда мне было 22, я устроился на работу в американскую разведку, политических взглядов у...

[Перевод] Эдвард Сноуден рассказывает, почему он стал информатором

Отрывок из книги «Постоянная запись»; как молодой человек, работавший системным администратором, обнаружил посягательства на свободу и решил предать гласности обширную американскую систему слежки за гражданами Когда мне было 22, я устроился на работу в американскую разведку, политических взглядов у...

How to protect your ERP system?

In previous article we told a lot about security of ERP systems. Now we want to talk about ways to protect them. Читать дальше →...

How to protect your ERP system?

In previous article we told a lot about security of ERP systems. Now we want to talk about ways to protect them. Читать дальше →...