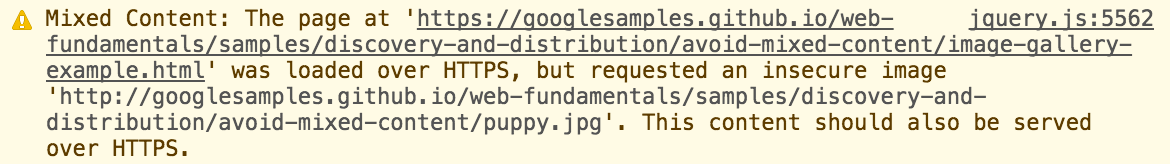

Chrome полностью заблокирует смешанный контент

Загрузка картинок с незащищённых сайтов тоже будет блокироваться Google продолжает продвигать HTTPS, всё больше ограничивая в возможностях сайты, у которых нет TLS-сертификатов, хотя таких сайтов осталось уже мало. С июля прошлого года Chrome начал помечать такие сайты как небезопасные. Сейчас...

Решение задания с pwnable.kr 25 — otp. Ограничение рамера файла в Linux

В данной статье решим 25-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях: PWN; криптография (Crypto); cетевые...

Решение задания с pwnable.kr 25 — otp. Ограничение рамера файла в Linux

В данной статье решим 25-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях: PWN; криптография (Crypto); cетевые...

Как простой <img> тэг может стать высоким риском для бизнеса?

Безопасность на реальных примерах всегда интересна. Сегодня поговорим об SSRF атаке, когда можно заставить сервер делать произвольные запросы в Интернет через img тэг. Итак, недавно занимался тестированием на проникновение одновременно на двух проектах, сразу на двух эта уязвимость и выявилась....

Как простой <img> тэг может стать высоким риском для бизнеса?

Безопасность на реальных примерах всегда интересна. Сегодня поговорим об SSRF атаке, когда можно заставить сервер делать произвольные запросы в Интернет через img тэг. Итак, недавно занимался тестированием на проникновение одновременно на двух проектах, сразу на двух эта уязвимость и выявилась....

Как уязвимость в Яндекс.Станции вдохновила меня на проект: Музыкальная передача данных

На прошлой неделе я рассказал, как устроена активация Яндекс.Станции через звук. Оказалось, что пароль от WiFi передаётся в открытом виде. Я размышлял, зачем вообще нужно было делать активацию так, а не каким-то отлаженным способом. В итоге, пришел к выводу, что в этом процессе важно шоу. Но, что...

[Перевод] Unix-пароль Кена Томпсона

Где-то в 2014 году в дампах исходного дерева BSD 3 я нашёл файл /etc/passwd с паролями всех ветеранов, таких как Деннис Ричи, Кен Томпсон, Брайан В. Керниган, Стив Борн и Билл Джой. Для этих хэшей использовался алгоритм crypt(3) на основе DES — известный своей слабостью (и с длиной пароля максимум...

[Перевод] Unix-пароль Кена Томпсона

Где-то в 2014 году в дампах исходного дерева BSD 3 я нашёл файл /etc/passwd с паролями всех ветеранов, таких как Деннис Ричи, Кен Томпсон, Брайан В. Керниган, Стив Борн и Билл Джой. Для этих хэшей использовался алгоритм crypt(3) на основе DES — известный своей слабостью (и с длиной пароля максимум...

HTTP Request smuggling — новые подходы

7 октября 2019 года директор отдела исследований PortSwigger (производителя BurpSuite) опубликовал исследование о новых подходах к HTTP Request smuggling. С их помощью он заработал на bugbounty около $70000. В этой заметке мы коротко выясним суть атаки, инструментарий, а также методики исследования...

HTTP Request smuggling — новые подходы

7 октября 2019 года директор отдела исследований PortSwigger (производителя BurpSuite) опубликовал исследование о новых подходах к HTTP Request smuggling. С их помощью он заработал на bugbounty около $70000. В этой заметке мы коротко выясним суть атаки, инструментарий, а также методики исследования...

Майнеры, сливщики и Cobalt: как мы обеспечиваем заказчикам безопасный доступ в Интернет

Каждый безопасник в своей жизни сталкивался с тем, что сотрудники ходят в Интернет, минуя прокси, качают фильмы через торрент и пользуются TeamViewer'ом. В этом посте мы немного расскажем о том, как решаем проблемы с организацией безопасного доступа в Интернет по сервисной модели и поделимся...

Майнеры, сливщики и Cobalt: как мы обеспечиваем заказчикам безопасный доступ в Интернет

Каждый безопасник в своей жизни сталкивался с тем, что сотрудники ходят в Интернет, минуя прокси, качают фильмы через торрент и пользуются TeamViewer'ом. В этом посте мы немного расскажем о том, как решаем проблемы с организацией безопасного доступа в Интернет по сервисной модели и поделимся...

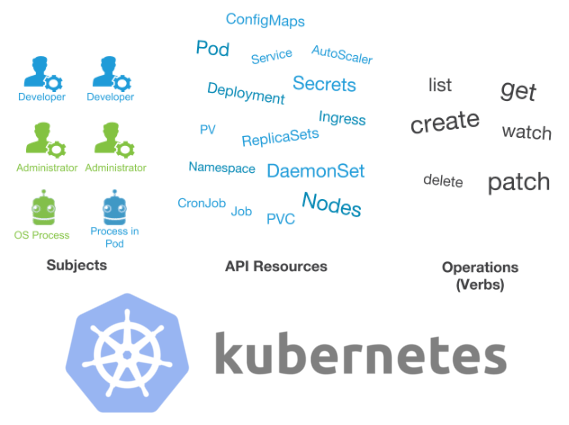

[Перевод] Пользователи и авторизация RBAC в Kubernetes

Прим. перев.: Продолжая недавно затронутую нами тему безопасности Kubernetes в целом и RBAC — в частности, публикуем перевод этого материала от французского консультанта из международной компании Big Data-компании Adaltas. Автор в деталях показывает, как создавать пользователей, наделять их правами...

[Перевод] Пользователи и авторизация RBAC в Kubernetes

Прим. перев.: Продолжая недавно затронутую нами тему безопасности Kubernetes в целом и RBAC — в частности, публикуем перевод этого материала от французского консультанта из международной компании Big Data-компании Adaltas. Автор в деталях показывает, как создавать пользователей, наделять их правами...

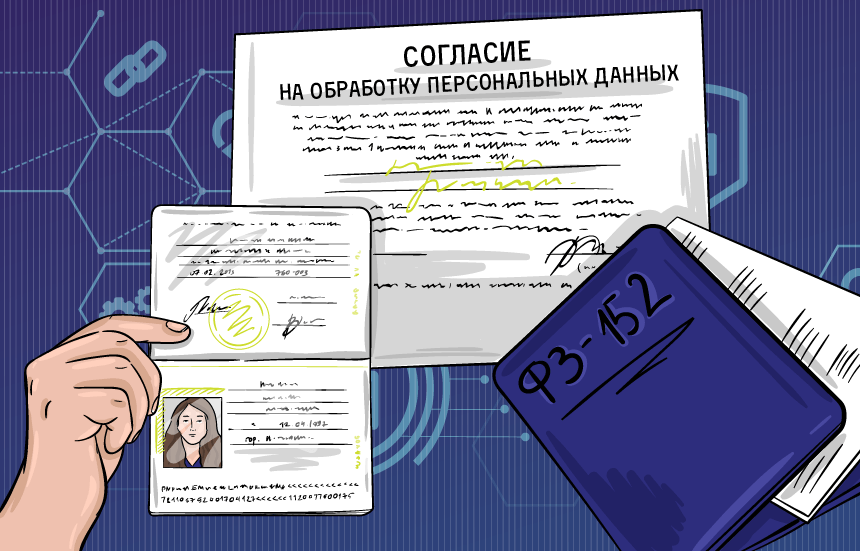

Российское и международное законодательство в области защиты персональных данных

В предыдущей публикации мы рассмотрели основные понятия и парадигму информационной безопасности, а сейчас перейдем к анализу российского и международного законодательства, регулирующего различные аспекты защиты данных, поскольку без знания законодательных норм, регулирующих соответствующие области...

Российское и международное законодательство в области защиты персональных данных

В предыдущей публикации мы рассмотрели основные понятия и парадигму информационной безопасности, а сейчас перейдем к анализу российского и международного законодательства, регулирующего различные аспекты защиты данных, поскольку без знания законодательных норм, регулирующих соответствующие области...

Охота за ошибками, Blind-XSS и лисьи хитрости

Лисы знают толк в охоте :) Многие наверняка уже слышали о BugBounty, поиске уязвимостей с вознаграждениями и сопутствующих историях об этом. Я, как один из «охотников за ошибками», начал свой путь чуть больше года назад на площадке HackerOne. За это время мне удалось многое узнать о различных видах...

Охота за ошибками, Blind-XSS и лисьи хитрости

Лисы знают толк в охоте :) Многие наверняка уже слышали о BugBounty, поиске уязвимостей с вознаграждениями и сопутствующих историях об этом. Я, как один из «охотников за ошибками», начал свой путь чуть больше года назад на площадке HackerOne. За это время мне удалось многое узнать о различных видах...