Werkzeuger: раскручиваем arbitrary file read до RCE в веб-приложении на flask

В данной статье мы: 1) Создадим свое первое веб-приложение на Flask 2) Изучим, зачем нужен режим отладки? 3) Рассмотрим, как генерируется PIN для входа в интерактивной консоль Python. 4) Разберем, как можно с помощью уязвимости чтения файлов получить доступ к интерактивной консоли Python. БОНУС)...

(Не)безопасная разработка, часть 2: заимствование метаданных популярных пакетов для подделки рейтинга Python-проектов

Недавно мы опубликовали статью о выявлении вредоносных пакетов в Python Package Index и с тех пор активно используем разработанный нами сервис для анализа проектов. Сегодня хотим поделиться с вами интересным наблюдением, связанным с накруткой репутационной статистики в проектах. Как нечаянно...

Тайна исчезающих сообщений: зачищаем Telegram в автоматическом режиме

На фоне новости о датасатанисте, который "клонировал" своих друзей в цифровое пространство, обучив LLM на 500.000 сообщений в групповом чате (на самом деле не только, но причину каждый найдёт для себя сам), будем кормить паранойю и пошагово разбираться, как же уничтожить свой "цифровой след" в...

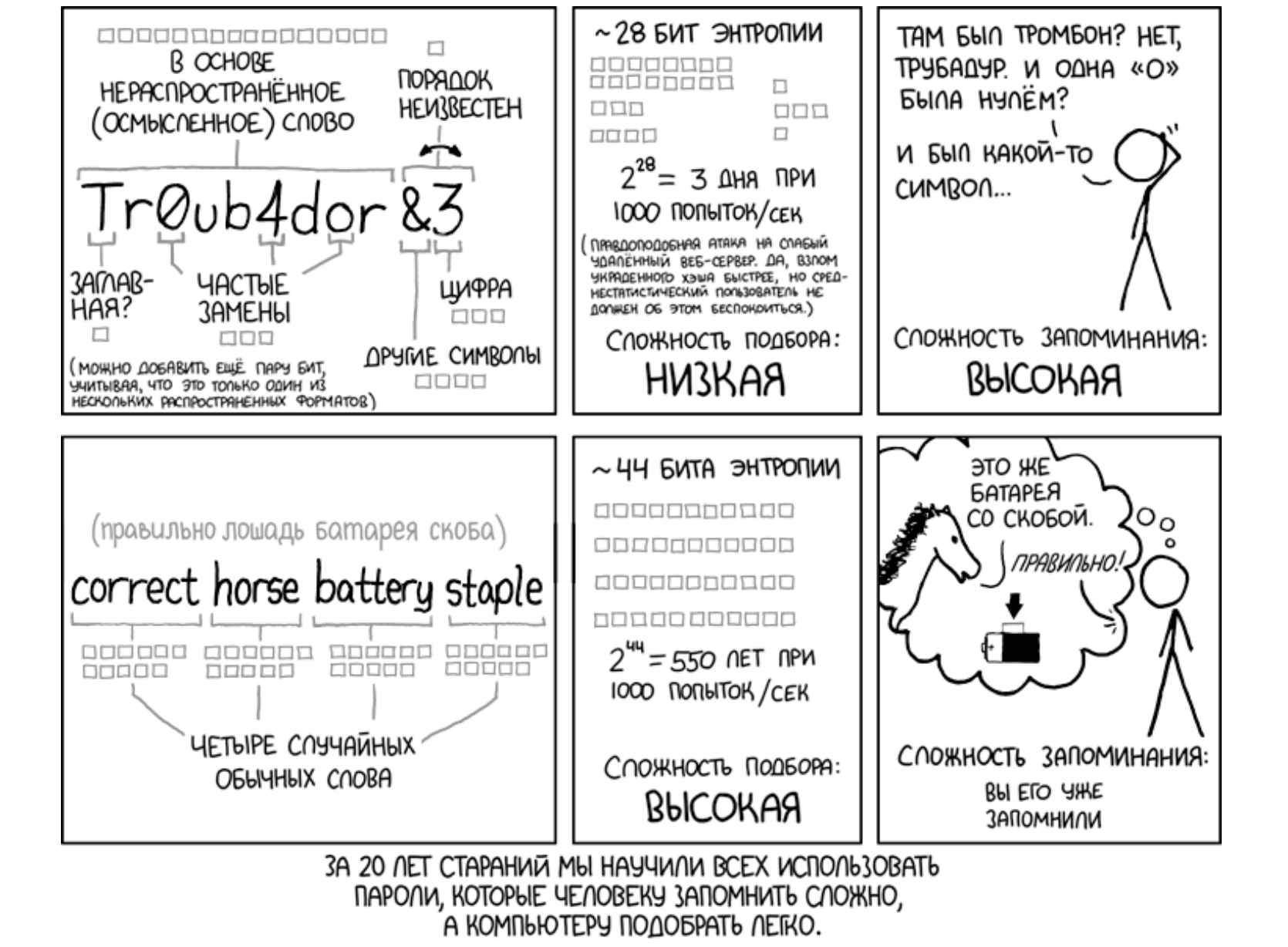

Как разработать Telegram-бота для генерации сложных паролей

Чтобы придумать надежный, но запоминающийся пароль, можно взять несколько слов и объединить их в последовательность, напоминающую сюжет. А после — отформатировать и добавить специальные символы. Все просто, но задачу можно автоматизировать — написать Telegram-бота, который будет генерировать пароли...

(Не)безопасная разработка: как выявить вредоносный Python-пакет в открытом ПО

Открытое ПО сегодня привлекает повышенное внимание с разных сторон — разработки, бизнеса, технологий. Естественно, и его безопасность стоит отдельным вопросом, ведь злоумышленники также активно интересуются open source и создают угрозы для безопасной разработки. Доставка вредоносного кода через...

iptv через VPN. Получение ip-адресов

У меня дома перестало работать iptv с одного известного сервиса (где за 1 доллар в месяц тебе дают много-много каналов). Попробовал через vpn - всё работает. Но не буду же я весь трафик с роутера кидать через vpn? Читать далее...

Как школьники МЭШ взломали

История о том, как школьники нашли глупейшую ошибку в production версии электронного журнала г. Москвы и построили на этом бизнес. Читать далее...

Поиск открытого API сайта или Ускоряем парсинг в 10 раз

Поиск открытого API сайта или Ускоряем парсинг в 10 раз Цель статьи — описать алгоритм действий поиска открытого API сайта. Целевая аудитория статьи — программисты, которым интересен парсинг и анализ уязвимостей сайтов. В статье рассмотрим пример поиска API сайта edadeal.ru, познакомимся с...

Как установить лицензионную защиту кода на Python и обезопасить данные с помощью HASP?

Всем привет, я Вячеслав Жуйко – Lead команды разработки Audiogram в MTS AI. При переходе от On-Cloud размещений ПО на On-Premises в большинстве случае перед вами неизбежно встанет задача защиты интеллектуальной собственности – и она особенно критична для рынка AI, где задействуются модели,...

Обхода блокировок много не бывает на роутерах Keenetic

С помощью действий, описанных в этой статье, Вы сможете подключить все устройства домашней сети (телефоны, смарт-тв, компьютеры и ноутбуки и другие "домашние" устройства) к данному обходу блокировок, а также подключаться к Вашему роутеру не из дома и пользоваться его обходом блокировок для доступа...

Как нам живется без DLP: Пишем автоматизацию поиска конфиденциальных документов

Бывают такие рутинные периодические задачи, заниматься которыми совершенно нет желания, а переложить, кроме машины, не на кого. Это небольшой рассказ (из трех частей) от том, как человеческая лень и технологии машинного обучения помогают сохранить душевное здоровье исполнителям и демонстрировать...

Как мы кикшеринг взломали

В этой статье я поведаю вам кейс о взломе одного из крупнейших сервисов шеринга самокатов путем подмены TLS сертификатов и использования Python и mitmproxy. Читать далее...

CLD — Open source проект для ИТ компаний и SRE/DevOps инженеров

CLD это система для обеспечения комплексной информационной безопасности и организации разграничения доступа к серверам и скриптам с возможностью оперативно внедрять пользовательские модули и инструменты автоматизации. Мы высоко ценим автоматизацию процессов и унификацию инфраструктуры, проект...

Безопасность веб-приложений

Порой мы халатно относимся к безопасности, не выделяем для неё достаточно времени, потому что "да что может случиться". На примере Васи, нашего веб-разработчика, мы покажем, что лучше ей не пренебрегать. Хотя бы базовыми её принципами. Читать далее...

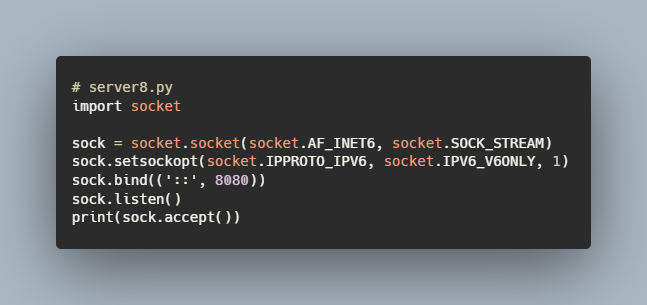

[Перевод] Что вообще значит «прослушивать порт»?

В углу здания студенческого клуба есть кофейня, и в углу этой кофейни сидят два студента. Лиз стучит по клавиатуре потрёпанного древнего MacBook, который ей подарил брат перед отъездом в колледж. Слева от неё на диване Тим пишет уравнения в пружинном блокноте. Между ними стоит наполовину пустая...

[Перевод] Заканчивается поддержка Python 3.6

Приблизительно через 3 недели истекает срок поддержки Python 3.6. Больше никаких исправлений багов и безопасности. При этом сегодня 15% пакетов, загруженных с PyPI, предназначены для Python 3.6. Подробности под катом. Читать далее...

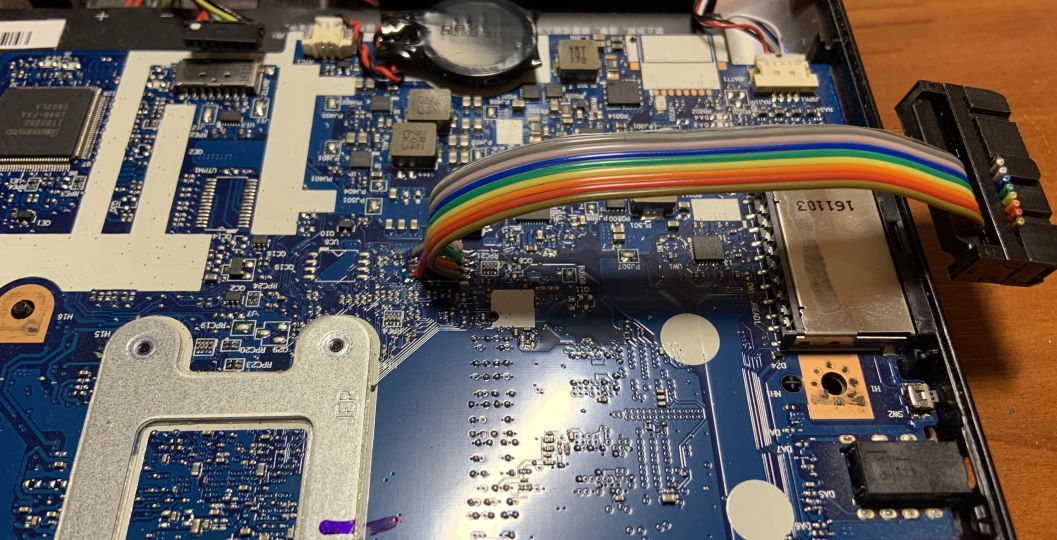

Необычный дуалбут: ноутбук с «двойным дном»

Не так давно на Habr Q&A я наткнулся на интересный вопрос — как сделать, чтобы два жестких диска не видели друг друга? Чтобы вирус, попав на одну систему, никоим образом не мог заразить другую. В ответах предлагали достаточно стандартные способы — использовать полнодисковое шифрование, отключить...