[recovery mode] Играем в ящик

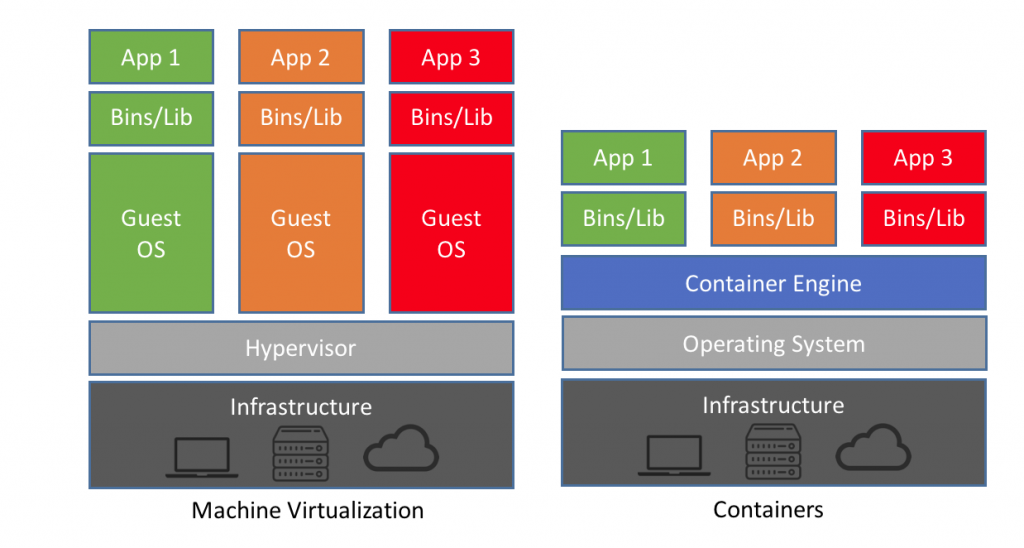

Много лет назад, когда мне впервые пришлось обучать молодых специалистов работе с Active Directory, я с тоской подсчитывал, какие вычислительные мощности мне потребуются от обучающего центра. Это было то далекое время, когда виртуализация еще только начала покорять IT. Я в столбик складывал...

Телефонные мошенники. Действие четвертое, заключительное…

… в котором я пытаюсь разыграть лже-Анну, но она готова на всё верит всему. Навигация по предыдущим «действиям»: Действие третье, в котором я получаю документацию о том, что моя банковская ячейка создана Действие второе, в котором я срываюсь и бегу до ближайшего банкомата Действие первое, в котором...

Телефонные мошенники. Действие четвертое, заключительное…

… в котором я пытаюсь разыграть лже-Анну, но она готова на всё верит всему. Навигация по предыдущим «действиям»: Действие третье, в котором я получаю документацию о том, что моя банковская ячейка создана Действие второе, в котором я срываюсь и бегу до ближайшего банкомата Действие первое, в котором...

Операция TA505, часть вторая: изучаем бэкдор ServHelper с NetSupport RAT

В конце июля 2019 года мы обнаружили интересный образец вредоносного ПО группы TA505. 22 июля 2019 года он был загружен на сервис ANY.RUN для проведения динамического анализа. Наше внимание привлекло то, что среди выставленных тегов, помимо обыденного для TA505 Servhelper, также появился тег...

Операция TA505, часть вторая: изучаем бэкдор ServHelper с NetSupport RAT

В конце июля 2019 года мы обнаружили интересный образец вредоносного ПО группы TA505. 22 июля 2019 года он был загружен на сервис ANY.RUN для проведения динамического анализа. Наше внимание привлекло то, что среди выставленных тегов, помимо обыденного для TA505 Servhelper, также появился тег...

Телефонные мошенники. Действие третье, в котором я получаю документацию о том, что моя банковская ячейка создана

Действие первое. Действие второе. — Алло, Имя Отчество, подскажите, где вы сейчас находитесь? — Так, ну я дошел до банкомата в принципе. Что нужно делать? — Снимать денежные средства. Я тогда подписываю сейчас документацию вышестоящего руководства и, собственно, у вас будет создана банковская...

Телефонные мошенники. Действие третье, в котором я получаю документацию о том, что моя банковская ячейка создана

Действие первое. Действие второе. — Алло, Имя Отчество, подскажите, где вы сейчас находитесь? — Так, ну я дошел до банкомата в принципе. Что нужно делать? — Снимать денежные средства. Я тогда подписываю сейчас документацию вышестоящего руководства и, собственно, у вас будет создана банковская...

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Оба продукта предназначены для выявления несанкционированных действий пользователей, подозрительной активности и контроля конфигураций в инфраструктуре Microsoft. Quest Change Auditor и Netwrix Auditor прямые конкуренты, которые вполне себе борются друг с другом за место на серверах заказчиков. Под...

Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

Оба продукта предназначены для выявления несанкционированных действий пользователей, подозрительной активности и контроля конфигураций в инфраструктуре Microsoft. Quest Change Auditor и Netwrix Auditor прямые конкуренты, которые вполне себе борются друг с другом за место на серверах заказчиков. Под...

9 типовых проблем в сети, которые можно обнаружить с помощью анализа NetFlow (на примере Flowmon)

Относительно недавно мы публиковали статью “Сетевой мониторинг и выявления аномальной сетевой активности с помощью решений Flowmon Networks”. Там мы кратко рассмотрели возможности этого продукта и процесс установки. Неожиданно для нас, после статьи и вебинара, поступило большое кол-во запросов на...

9 типовых проблем в сети, которые можно обнаружить с помощью анализа NetFlow (на примере Flowmon)

Относительно недавно мы публиковали статью “Сетевой мониторинг и выявления аномальной сетевой активности с помощью решений Flowmon Networks”. Там мы кратко рассмотрели возможности этого продукта и процесс установки. Неожиданно для нас, после статьи и вебинара, поступило большое кол-во запросов на...

На AVAR 2019 расскажем об угрозах для игроков CS 1.6

Аналитики компании «Доктор Веб» примут участие в международной конференции по кибербезопасности Avar 2019, которая будет проходить в Осаке, Япония, с 6 по 9 ноября 2019 года. Специалисты компании расскажут о нашумевшем ботнете Trojan.Belonard, с которым столкнулись игроки Counter-Strike. Псс. Под...

На AVAR 2019 расскажем об угрозах для игроков CS 1.6

Аналитики компании «Доктор Веб» примут участие в международной конференции по кибербезопасности Avar 2019, которая будет проходить в Осаке, Япония, с 6 по 9 ноября 2019 года. Специалисты компании расскажут о нашумевшем ботнете Trojan.Belonard, с которым столкнулись игроки Counter-Strike. Псс. Под...

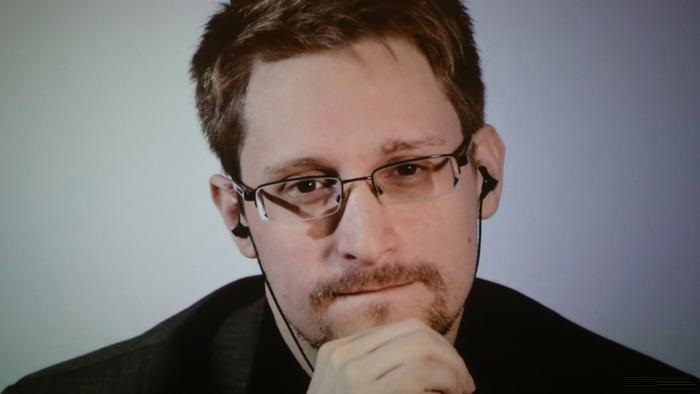

[Перевод] Эдвард Сноуден: поле битвы — шифрование

«Без шифрования мы потеряем всю конфиденциальность. Это наше новое поле битвы.» — Эдвард Сноуден Эдвард Сноуден — бывший сотрудник ЦРУ и осведомитель, автор книги “Личное дело”. Он президент совета директоров Фонда «Свобода прессы». «Если интернет-трафик не зашифрован, любое правительство, компания...

[Перевод] Эдвард Сноуден: поле битвы — шифрование

«Без шифрования мы потеряем всю конфиденциальность. Это наше новое поле битвы.» — Эдвард Сноуден Эдвард Сноуден — бывший сотрудник ЦРУ и осведомитель, автор книги “Личное дело”. Он президент совета директоров Фонда «Свобода прессы». «Если интернет-трафик не зашифрован, любое правительство, компания...

Телефонные мошенники. Действие второе, в котором я срываюсь и бегу до ближайшего банкомата

Итак, по реакции публики я увидел, что первое действие вполне «зашло», поэтому продолжу. Общий хронометраж моих разговоров составил (по «действиям»): 7:10, 18:23, 42:14, 3:51. Непродолжительность финального фрагмента связана с тем, что я понял, что с той стороны находятся исключительно...

Телефонные мошенники. Действие второе, в котором я срываюсь и бегу до ближайшего банкомата

Итак, по реакции публики я увидел, что первое действие вполне «зашло», поэтому продолжу. Общий хронометраж моих разговоров составил (по «действиям»): 7:10, 18:23, 42:14, 3:51. Непродолжительность финального фрагмента связана с тем, что я понял, что с той стороны находятся исключительно...

Шифруемся по ГОСТу: памятка по настройке динамической маршрутизации трафика

Если ваша компания передаёт или получает по сети персданные и другую конфиденциальную информацию, подлежащую защите в соответствии с законодательством, требуется применять шифрование по ГОСТу. Сегодня мы расскажем, как внедрили такое шифрование на базе криптошлюза (КШ) S-Terra у одного из...