Итоги недели: у Google успехи с ИИ, но не ладится со Stadia, Дурова вызвали в суд, фермеры тестируют VR

Итоги прошедшей недели на Хабре. В этом дайджесте — самые важные, интересные и громкие события, о которых мы говорили с 22 по 29 ноября. В Google разработали «объяснимый» ИИ, Stadia все никак не взлетит, а Translator Toolkit скоро закроется. Ученые, возможно, близки к очень надежным накопителям на...

Fake News: как создаются фейковые новости и можно ли их распознать

Фейковые новости влияют на политику больших стран, их создатели зарабатывают немалые деньги, используя различные схемы монетизации, а в будущем fake news смогут сокрушать бизнесы. Рассказываем, кто и зачем создает фейковые новости, как организуются поддельные информационные кампании и как...

Fake News: как создаются фейковые новости и можно ли их распознать

Фейковые новости влияют на политику больших стран, их создатели зарабатывают немалые деньги, используя различные схемы монетизации, а в будущем fake news смогут сокрушать бизнесы. Рассказываем, кто и зачем создает фейковые новости, как организуются поддельные информационные кампании и как...

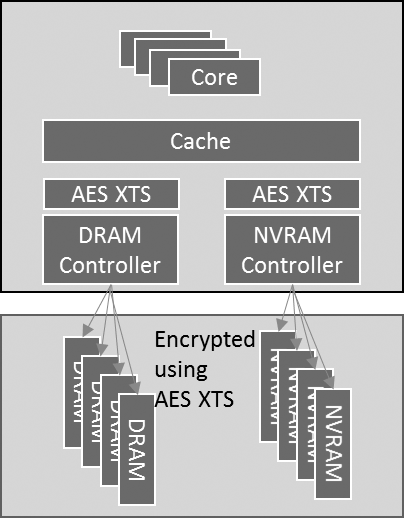

Аппаратное шифрование DRAM уже близко. Чем оно грозит простым пользователям?

Существует масса вариантов для шифрования дисков, разделов и отдельных документов. На случай компрометации одного устройства есть даже федеративное распределение ключа, где для доступа требуется участие нескольких сторон (см. схему разделения секрета Шамира). Опции шифрования файловой системы...

Аппаратное шифрование DRAM уже близко. Чем оно грозит простым пользователям?

Существует масса вариантов для шифрования дисков, разделов и отдельных документов. На случай компрометации одного устройства есть даже федеративное распределение ключа, где для доступа требуется участие нескольких сторон (см. схему разделения секрета Шамира). Опции шифрования файловой системы...

Quiet.js: библиотека для приёма и передачи данных ультразвуком

В нескольких эпизодах сериала «Мистер Робот» главный герой Эллиот взламывает и доксит своих жертв, записывая собранную информацию на аудио CD. Каждый диск он подписывает названием группы и альбома. Если злоумышленник получит доступ и поставит диск на воспроизведение — то услышит музыку, как и...

Quiet.js: библиотека для приёма и передачи данных ультразвуком

В нескольких эпизодах сериала «Мистер Робот» главный герой Эллиот взламывает и доксит своих жертв, записывая собранную информацию на аудио CD. Каждый диск он подписывает названием группы и альбома. Если злоумышленник получит доступ и поставит диск на воспроизведение — то услышит музыку, как и...

Топ-10 тенденций из нового отчета Hi-Tech Crime Trends 2019/2020 Group-IB

За последнее десятилетие число и уровень сложности кибератак со стороны как прогосударственных хакерских групп, так и финансово мотивированных киберпреступников значительно возросли. Люди, компании и государственные организации больше не могут быть уверены в безопасности киберпространства, а также...

Топ-10 тенденций из нового отчета Hi-Tech Crime Trends 2019/2020 Group-IB

За последнее десятилетие число и уровень сложности кибератак со стороны как прогосударственных хакерских групп, так и финансово мотивированных киберпреступников значительно возросли. Люди, компании и государственные организации больше не могут быть уверены в безопасности киберпространства, а также...

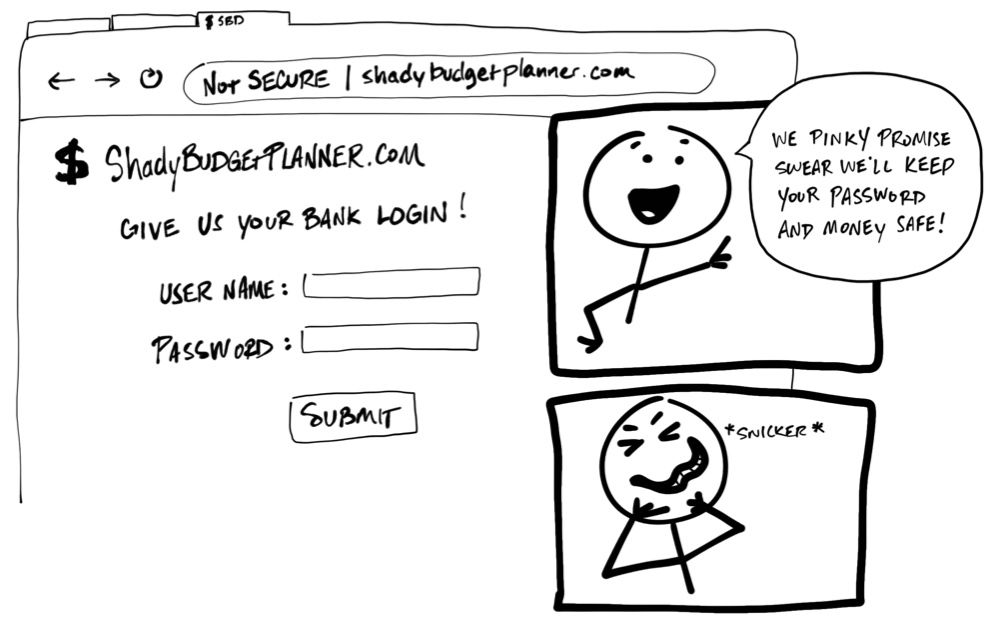

[Перевод] Иллюстрированное руководство по OAuth и OpenID Connect

Прим. перев.: В этом замечательном материале компании Okta просто и наглядно рассказывается о принципах работы OAuth и OIDC (OpenID Connect). Эти знания будут полезны разработчикам, системным администраторам и даже «обычным пользователям» популярных веб-приложений, которые скорее всего тоже...

[Перевод] Иллюстрированное руководство по OAuth и OpenID Connect

Прим. перев.: В этом замечательном материале компании Okta просто и наглядно рассказывается о принципах работы OAuth и OIDC (OpenID Connect). Эти знания будут полезны разработчикам, системным администраторам и даже «обычным пользователям» популярных веб-приложений, которые скорее всего тоже...

Первое правило антифрода — никому не рассказывать про антифрод

На самом деле, правило фиговое. Но понятное дело, почему оно работает. В среде безопасников считается, что антифрод должен быть такой суперсекретной штуковиной за семью печатями с парой голодных Церберов поблизости. Чтобы никто-никто не мог заглянуть в щель и узнать, как этот антифрод работает и...

Первое правило антифрода — никому не рассказывать про антифрод

На самом деле, правило фиговое. Но понятное дело, почему оно работает. В среде безопасников считается, что антифрод должен быть такой суперсекретной штуковиной за семью печатями с парой голодных Церберов поблизости. Чтобы никто-никто не мог заглянуть в щель и узнать, как этот антифрод работает и...

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Изображение: Unsplash Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его...

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Изображение: Unsplash Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его...

ChipWhisperer: атака по энергопотреблению на Магму

Автор статьи: rakf В рамках Summer of Hack 2019 в Digital Security я разбирался с атакой по энергопотреблению и работал с ChipWhisperer. Что это? Анализ энергопотребления — это один из видов атак по сторонним каналам. То есть атак, использующих информацию, которая появляется в результате физической...

Статический анализатор кода PVS-Studio как защита от уязвимостей нулевого дня

Угроза нулевого дня (англ. zero day) – это термин, обозначающий уязвимости, допущенные при разработке, которые еще не были обнаружены. Такие уязвимости могут использоваться злоумышленниками, что в итоге затронет и репутацию компании. Перед разработчиками стоит задача максимально сократить...

Статический анализатор кода PVS-Studio как защита от уязвимостей нулевого дня

Угроза нулевого дня (англ. zero day) – это термин, обозначающий уязвимости, допущенные при разработке, которые еще не были обнаружены. Такие уязвимости могут использоваться злоумышленниками, что в итоге затронет и репутацию компании. Перед разработчиками стоит задача максимально сократить...