[Перевод] Хакаем спортивные часы

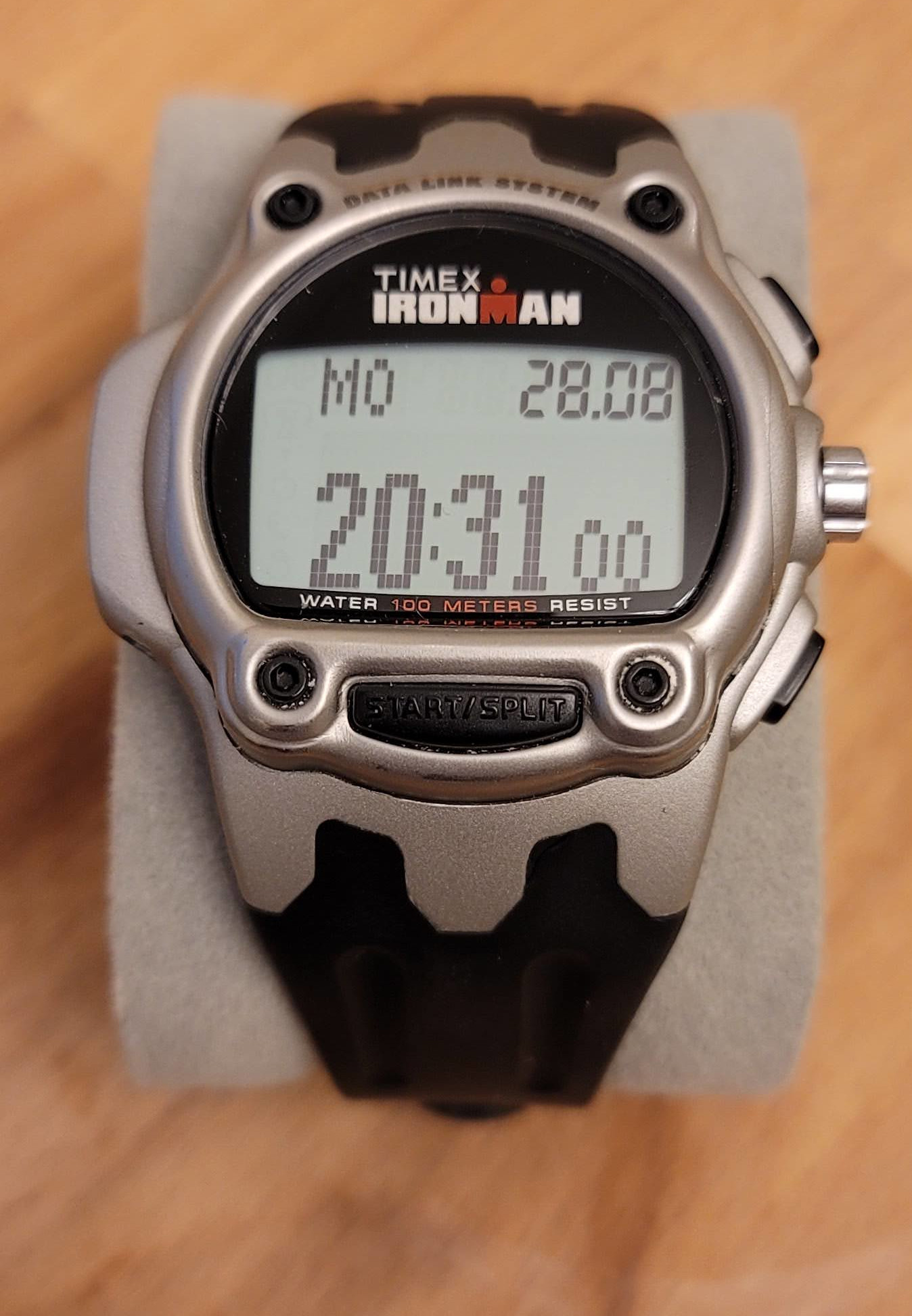

Введение Взглянув на эти часы, можно подумать, что это обычные часы для бегунов. Ну а я считаю, что это одни из самых лучших потребительских цифровых часов со сверхнизким энергопотреблением в мире! Позвольте мне объясниться… Спецификации Это Timex m851. В них установлены 8-битный CPU Seiko SC188,...

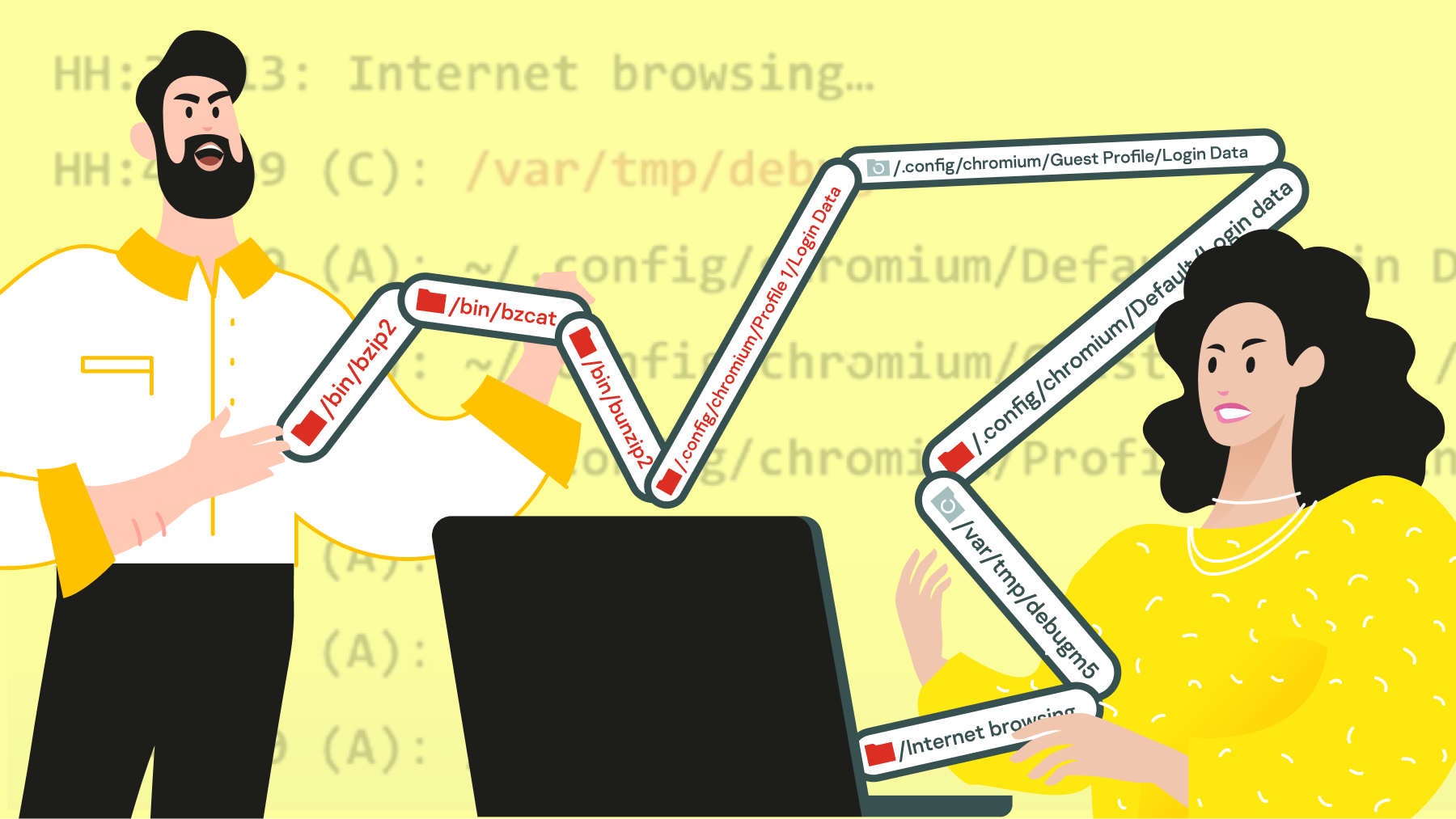

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Как нашли бэкдор в радиосвязи TETRA — подробный разбор

Неприступных крепостей не бывает. Опасную брешь, то есть бэкдор, недавно обнаружили в шифрованном стандарте радиосвязи TETRA. А ведь он вот уже 25 лет используется военными, экстренными службами и объектами критической инфраструктуры по всему миру. Самое интересное, что на технические детали и...

Разговор с реверс-инженером из PT Алексеем Усановым о его специализации и создании книги по реверс-инжинирингу

Это первый материал по «ИТ‑Пикнику», проходившему 2 сентября 2023 года. Будет отдельный обзорный материал мероприятия, а пока хочу представить интервью с руководителем направления исследований безопасности аппаратных решений компании Positive Technologies (РТ) Алексеем Усановым. Осматривая стенды...

Истории из жизни вредоносов: знакомимся с Remnux

Представим следующую ситуацию, у нас имеется файл, который скорее всего содержит вредоносный код. Варианты с отправкой этого файла сазу на virustotal.com мы пока рассматривать не будем, так как это слишком просто не спортивно. Можно конечно, поднять виртуалку/контейнер с Windows/Linux и в нем с...

ПЛК Mitsubishi: как разобрать сетевой протокол и найти уязвимости в устройстве без использования прошивки

Нас окружают умные устройства. Внутри каждого — микросхемы и прошивки с программным кодом, который содержит уязвимости. Представьте, что в руки исследователя безопасности попадает устройство с недокументированным сетевым протоколом. Возникают задачи: разобрать протокол, научиться общаться с...

Истории из жизни вредоносов: инъекция кода в Windows

Технологии внедрения своего кода в чужие процессы уже много лет используются различными вредоносными приложениями. В Windows это стало довольно распространенным явлением. Вредонос инжектирует фрагменты своего собственного кода в другой запущенный процесс, чтобы затем его выполнить. Инъекция кода...

Akira промахнулся

В продолжение статьи Avast размышления по поводу расшифровки файлов, зашифрованных программой-вымогателем Akira Ransomware. Пишем сами декриптор Читать далее...

The Game is On: поиск и закрытие уязвимостей на НТО

Привет! В прошлый раз я рассказывал про содержательную форензику на НТО по информационной безопасности. В этот раз хотел бы поговорить о новом и еще более интересном формате, встретившемся на этом соревновании – поиске и закрытии уязвимостей! Устраивайтесь поудобнее и готовьтесь к путешествию…...

Безопасная разработка и уязвимости кода. Часть1. Уязвимость

Понятие DevSecOps (как, впрочем, и DevOps) до сих пор трактуют весьма широко, кто-то считает, что направление в разработке ПО, кто-то считает, что такой специалист «на все руки». Но, пожалуй, наиболее подходящим в контексте этой статьи будет следующее определение DevSecOps — это практика интеграции...

Вскрываем средство для DDoS-атак на российскую ИТ-инфраструктуру

Привет, Хабр! В начале апреля 2023 года на одном из хостов был обнаружен подозрительный файл mhddos_proxy_linux_arm64 (MD5: 9e39f69350ad6599420bbd66e2715fcb), загружаемый вместе с определенным Docker-контейнером. По открытым источникам стало понятно, что данный файл представляет из себя свободно...

[Перевод] Как я взломал свою Hyundai Ioniq 2021

Помните, мы рассказывали о взломе ШГУ Hyundai Tucson (часть 1, часть 2)? В самом начале было упоминание, что автор опирался на похожую работу, проделанную владельцем Hyundai Ioniq 2021. И у него совсем недавно вышло продолжение — взлом свежей, более защищённой прошивки. Cloud4Y предлагает почитать,...

Вызываем демонов с printf

Начинающие реверс-инженеры часто сталкиваются с многочисленными препятствиями. Эта статья описывает определённый метод, который, как полагает автор, может вызвать замешательство у тех, кто только начинает изучать область анализа приложений. Стоит подчеркнуть, что цель данного материала не в...

[Перевод] Взламываем «умную» зубную щётку

Только задумайтесь: мы всё чаще используем умные холодильники, машины розетки и лампочки, умные часы и колонки. Нас окружают умные вещи и умные люди. Но насколько они умные и так ли нужна эта "умность"? А ещё — насколько легко взломать эти умные вещи? Часы, например, несложно. Давайте посмотрим...

Анализ вредоносного ПО Thunder

13-го апреля 2023 года в мессенджере Telegram обнаружена рассылка с архивом под красноречивым названием 这几笔错误的账单我圈出来了你看看.zip. В результате анализа удалось выяснить, что архив содержит вредоносное программное обеспечение нацеленное на пользователей ОС семейства Windows. В этой статье представлен...

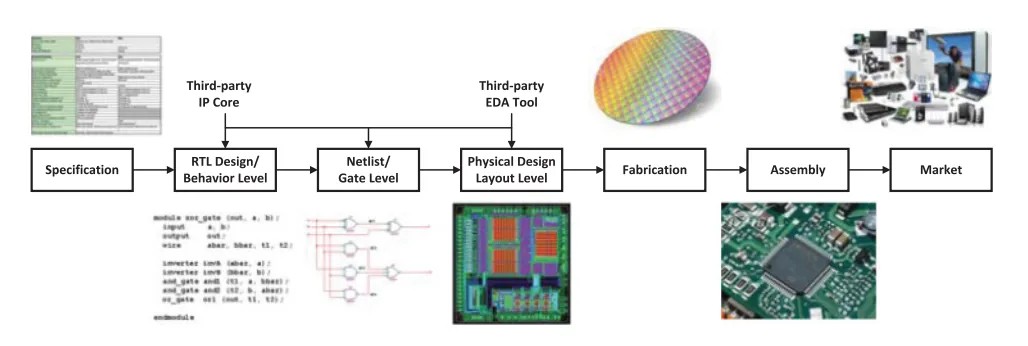

[Перевод] Аппаратные трояны под микроскопом

Хотя индустрия кибербезопасности в основном сфокусирована на атаках на программное обеспечение, не стоит забывать о влиянии на безопасность аппаратных дефектов более низкого уровня, например, тех, которые касаются полупроводников. За последние несколько лет площадь атаки на уровне кремния сильно...

Исследование прошивки Mi Router 4A Giga Version. Получение интерфейса командной оболочки Linux

Приветствую вас, дорогие читатели! Сегодня я хотел бы рассказать вам о том, как я получил интерфейс командной оболочки Linux у wi-fi роутера Mi Router 4A Giga Version: Читать далее...

LockBit 3.0 (Black). Распространение в локальной сети в режиме PsExec

В статье рассматривается реализация нового механизма самораспространения программ‑вымогателей LockBit 3.0 (Black) в локальной сети с использованием общих сетевых ресурсов (Admin Shares) (PsExec). Читать далее...