Невыдуманные истории, когда владельцы бизнеса решили пренебречь информационной безопасностью

Мечта собственника — сильная команда и высокая производительность. Но риски для компании мало кто осознает. Рассказываем, как предпринимателю понять мотивы сотрудников, есть ли угроза мошеннических схем, подделок документов, утечек информации и финансов. Читать далее...

Криптокошелек или жизнь (данных): Ransomware вчера, сегодня, завтра

Программы-вымогатели, шифровальщики, ransomware — одна из самых остроумных, эффективных и злободневных киберугроз нашего времени. Попробуем охватить этот занимательный феномен целиком, от его зарождения до самых ярких проявлений и перспектив на будущее. За 2024 год атаки ransomware в России выросли...

[Перевод] Расшифровка зашифрованных файлов программы-вымогателя Akira (Linux/ESXi 2024) с использованием набора GPU

Хакер делает из любви то, что другие не стали бы делать и за деньги. Недавно я помог компании восстановить их данные после атаки программы-вымогателя Akira без выплаты выкупа. Я делюсь тем, как я это сделал, вместе с полным исходным кодом. Код доступен здесь:...

[Перевод] Станет ли ИИ катастрофой для сквозного шифрования?

Недавно я обнаружил потрясающую новую статью How to think about end-to-end encryption and AI, написанную группой исследователей из Нью-Йоркского и Корнеллского университетов. Я очень рад прочтению этой статьи, потому что, хоть не согласен со всеми её выводами, она стала первой попыткой ответа на...

Цифровая крепость: как защитить себя в мире киберугроз

В нашу эпоху, когда цифровые технологии пронизывают каждый аспект нашей жизни, вопрос кибербезопасности становится как никогда актуальным. Мы живем в мире, где информация стала валютой, а ее защита — необходимостью. Ох, как же быстро меняется ландшафт угроз! Будто вчера мы беспокоились о простых...

Секретные материалы: удобство (без)опасности

Выбор метода хранения и передачи секретной информации и его настройки могут серьёзно сказаться на общей безопасности инфраструктуры. Наши аналитики Нина Степовик и Виктор Кузнецов рассказали об этом со сцены Positive Hack Days Fest 2, а мы выкладываем видеозапись и дополненную текстовую версию...

От установки до использования: пример развертывания сервиса шифрования данных в покое

Нарушение конфиденциальности данных, хранящихся на серверах компаний, недопустимо и неизбежно ведет к тяжелым последствиям. Поэтому компании стараются «обвешать» свои хранилища всеми возможными мерами защиты. В том числе прибегают к использованию сервисов шифрования данных в состоянии покоя,...

НЕ идеальный алгоритм шифрования… HASH-CRYPT (2 часть)

Кажется, мой алгоритм шифрования оказался ужасен... Или нет? Какие уязвимости могут быть в самой основе любого алгоритма шифрования, или при их неправильной эксплуатации? И как я исправил уязвимость в предыдущей версии алгоритма? > DECRYPT...

Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

Хранение паролей: работа над ошибками

В предыдущей статье, я описал свой сетап хранения авторотационных данных (паролей). Многие эксперты изучили её и дали свои комментарии, - о том, где могут быть проблемы, о том, что можно упростить, и о том, что можно делать по другому. Но начнём мы с небольшого объяснения, почему система такая...

Основано на реальных событиях: как шифровальщики ведут переговоры и что советуют жертвам

Программы-вымогатели — одна из главных киберугроз для российских компаний. Только в прошлом году, по данным F.A.C.C.T., количество атак шифровальщиков на бизнес увеличилось в 2,5 раза. В некоторых случаях суммы выкупа достигали 321 млн рублей. Мы изучили реальные переписки с вымогателями за...

Как содержать пароли. Мой сетап

Я долго собирал информацию о том, как организовать свои аккаунты. Как сделать доступ к ним достаточно надёжным и стойким к утере девайсов. Меня интересовало, как я могу залогиниться туда, где многофакторная авторизация через телефон, в случае потери телефона. Или, как обезопасить себя от забывания...

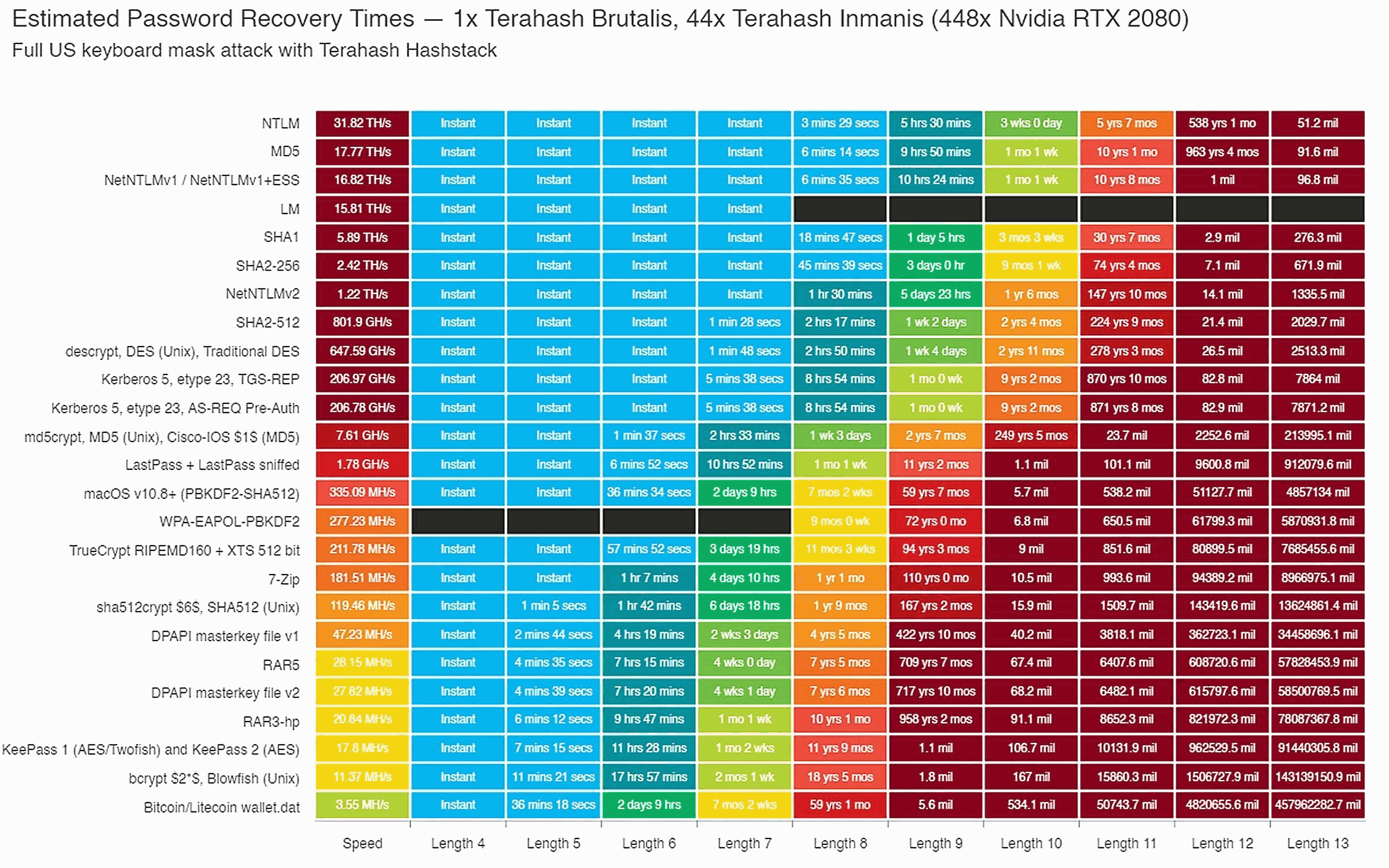

Пароли здорового человека (part I)

Сегодня мы в очередной раз потрогаем тему защиты критичных данных в дозволенных местах. Здравствуйте, меня зовут Виктор и у меня больше 200 паролей. Прошли те счастливые времена, когда зажиточный помещик мог обойтись всего 1 ключом от сундука, где лежат все его NFT червонцы. Современный мир диктует...

Асимметричная криптография для чайников

Весь Весь интернет с его приватностью и защищенностью держится на замысловатых криптографических асимметричных алгоритмах. Постараюсь доступно объяснить, что это и как этим пользоваться. Читать далее...

Экстренное шифрование данных

Представим такую ситуацию: на вашем компьютере хранятся очень важные или компрометирующие вас данные, а в вашу дверь кто-то ломится. Ваша задача заключается в том, что бы быстро и незаметно зашифровать всю важную информацию на своём компьютере. Как это сделать? Читать далее...

Akira промахнулся

В продолжение статьи Avast размышления по поводу расшифровки файлов, зашифрованных программой-вымогателем Akira Ransomware. Пишем сами декриптор Читать далее...

RSA простыми словами и в картинках

Ассиметричный алгоритм криптографии RSA, что же это за алгоритм такой и как он работает? В этой статье мы разложим по полочкам, что такое RSA и ассиметричная криптография в целом, простыми словами и с картинками. На обложке то как DALL-E представляет себе ассиметричную криптографию. Читать далее...

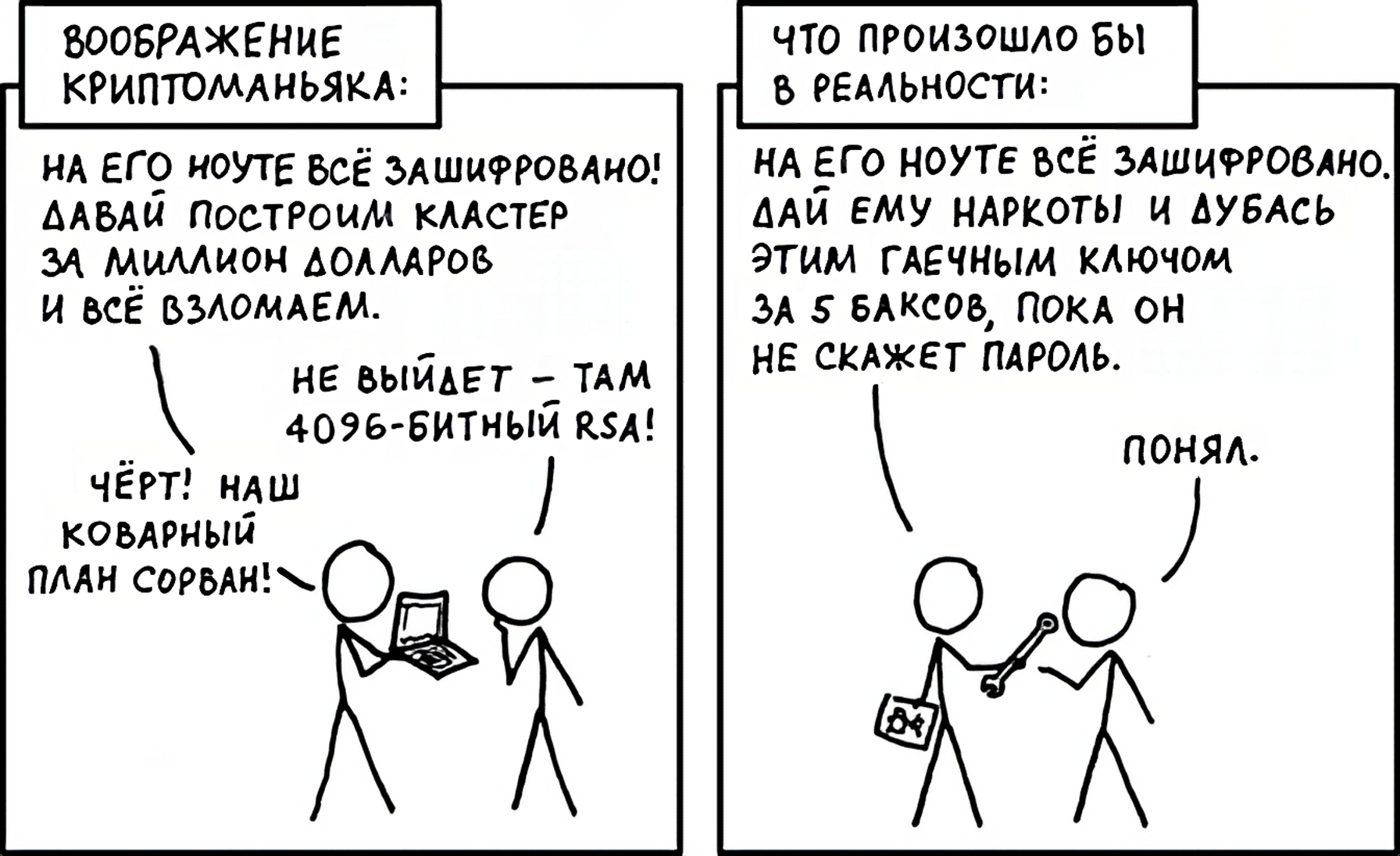

20+ open source утилит для шифрования файлов на (почти) любой случай жизни

На самом-самом деле его секреты нафиг никому не нужны. И кстати, такой ключ за 5 баксов ещё надо поискать Шифропанкам посвящается. Мы собрали тулкит из популярных программ, которые помогут защитить личные данные от несанкционированного доступа и попросили исследователя криптографии из компании...

Назад