Опубликован список из 25 самых опасных уязвимостей ПО

Изображение: Unsplash Американская организация MITRE опубликовала список из 25 самых опасных уязвимостей программного обеспечения. Исследователи составили таблицу наиболее опасных и распространенных проблем безопасности, с указанием идентификаторов CWE (Common Weakness Enumeration). В топ-25 попало...

Опубликован список из 25 самых опасных уязвимостей ПО

Изображение: Unsplash Американская организация MITRE опубликовала список из 25 самых опасных уязвимостей программного обеспечения. Исследователи составили таблицу наиболее опасных и распространенных проблем безопасности, с указанием идентификаторов CWE (Common Weakness Enumeration). В топ-25 попало...

WIBAttack. Так ли страшна новая уязвимость SIM-карт

[По публичной информации], 21 сентября Ginno Security Lab опубликовала информацию об уязвимости, схожей с Simjacker, которая позволяет с помощью одной вредоносной SMS захватить контроль над мобильными функциями атакованного устройства и тем самым получить возможность отправлять SMS, совершать...

WIBAttack. Так ли страшна новая уязвимость SIM-карт

[По публичной информации], 21 сентября Ginno Security Lab опубликовала информацию об уязвимости, схожей с Simjacker, которая позволяет с помощью одной вредоносной SMS захватить контроль над мобильными функциями атакованного устройства и тем самым получить возможность отправлять SMS, совершать...

Patch’ти — не считается: сказ о патч-менеджменте в лицах и красках

Наверно, все SOC-аналитики спят и видят, как их детектирующие правила отлавливают модные техники проправительственных APT-группировок, а расследования приводят к обнаружению эксплойтов для zero-day уязвимостей. К сожалению (или к счастью), большая часть инцидентов, с которыми приходиться...

Patch’ти — не считается: сказ о патч-менеджменте в лицах и красках

Наверно, все SOC-аналитики спят и видят, как их детектирующие правила отлавливают модные техники проправительственных APT-группировок, а расследования приводят к обнаружению эксплойтов для zero-day уязвимостей. К сожалению (или к счастью), большая часть инцидентов, с которыми приходиться...

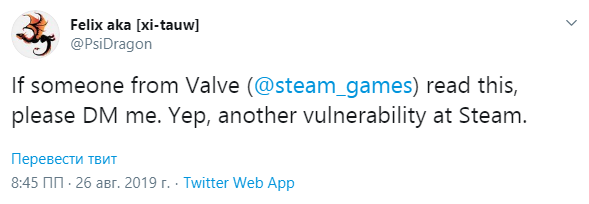

Третья уязвимость Steam Windows Client, но не 0day

В предыдущих сериях Не так давно я рассказал о двух уязвимостях Стима: CVE-2019-14743 и CVE-2019-15316. Там была целая история о том, как я пытался зарепортить их, у меня не получалось, меня забанили, и только после публичного раскрытия и помощи сообщества удалось достичь результатов. Valve сделали...

Третья уязвимость Steam Windows Client, но не 0day

В предыдущих сериях Не так давно я рассказал о двух уязвимостях Стима: CVE-2019-14743 и CVE-2019-15316. Там была целая история о том, как я пытался зарепортить их, у меня не получалось, меня забанили, и только после публичного раскрытия и помощи сообщества удалось достичь результатов. Valve сделали...

Flare-On 2019 write-up

-0x01 — Intro Данная статья посвящена разбору всех заданий Flare-On 2019 — ежегодного соревнования по реверс-инжинирингу от FireEye. В данных соревнованиях я принимаю участие уже второй раз. В предыдущем году мне удалось попасть на 11-ое место по времени сдачи, решив все задачи примерно за 13...

Flare-On 2019 write-up

-0x01 — Intro Данная статья посвящена разбору всех заданий Flare-On 2019 — ежегодного соревнования по реверс-инжинирингу от FireEye. В данных соревнованиях я принимаю участие уже второй раз. В предыдущем году мне удалось попасть на 11-ое место по времени сдачи, решив все задачи примерно за 13...

Security Week 40: уязвимость в BootROM мобильных устройств Apple

В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда...

Security Week 40: уязвимость в BootROM мобильных устройств Apple

В зависимости от ваших предпочтений к этой новости можно подобрать один из двух заголовков. Либо «серьезная уязвимость обнаружена в мобильных устройствах Apple вплоть до iPhone X», либо «наконец-то придумали новый способ для джейлбрейка iДевайсов (но это не точно)». Насчет джейлбрейка пока и правда...

[recovery mode] Система резервного копирования

Эта статья — часть цикла о построении NAS, и написана под конкретный вид системы. Резервное копирование — вторая основная задача, которую я хотел решить, используя NAS, после системы управления репозиториями. Решение её затянулось... Про данную тему уже написана масса статей и даже несколько книг,...

[recovery mode] Система резервного копирования

Эта статья — часть цикла о построении NAS, и написана под конкретный вид системы. Резервное копирование — вторая основная задача, которую я хотел решить, используя NAS, после системы управления репозиториями. Решение её затянулось... Про данную тему уже написана масса статей и даже несколько книг,...

Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

Disk forensics, memory forensics и log forensics. Volatility framework и Autopsy. Решение задач с r0от-мi. Часть 1

Данная статья содержит решений заданий, направленных на криминалистику памяти, оперативной памяти, и логов web-сервера. А также примеры использования программ Volatility Framework и Autopsy. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер...

Проблемы и угрозы биометрической идентификации

В 2018 году в России вступил в действие закон о биометрической идентификации. В банках идёт внедрение биометрических комплексов и сбор данных для размещения в Единой биометрической системе (ЕБС). Биометрическая идентификация даёт гражданам возможность получать банковские услуги дистанционно. Это...

Проблемы и угрозы биометрической идентификации

В 2018 году в России вступил в действие закон о биометрической идентификации. В банках идёт внедрение биометрических комплексов и сбор данных для размещения в Единой биометрической системе (ЕБС). Биометрическая идентификация даёт гражданам возможность получать банковские услуги дистанционно. Это...