Конференция «Информационная безопасность. Угрозы настоящего и будущего»

6 декабря, с 09:30 до 17:15 Офис Microsoft, БЦ «Крылатские холмы» Москва, ул. Крылатские холмы, 17 корпус 1 Приглашаем вас посетить мероприятие с экспертом по информационной безопасности мирового класса Паулой Янушкевич: «Информационная безопасность. Угрозы настоящего и будущего». Последние тренды...

Конференция «Информационная безопасность. Угрозы настоящего и будущего»

6 декабря, с 09:30 до 17:15 Офис Microsoft, БЦ «Крылатские холмы» Москва, ул. Крылатские холмы, 17 корпус 1 Приглашаем вас посетить мероприятие с экспертом по информационной безопасности мирового класса Паулой Янушкевич: «Информационная безопасность. Угрозы настоящего и будущего». Последние тренды...

«Телеграм» в тисках Роскомнадзора и правообладателей: заблокированный и довольный

Судя по последним новостям о бесславной войне Роскомнадзора с «Телеграмом», мессенджер решили взять в клещи: вдобавок к попыткам РКН применить против мессенджера технологии «глубокой блокировки» DPI второй фронт открыли юристы, занимающиеся копирайтным правом. Первый фронт: «глубокая блокировка» В...

«Телеграм» в тисках Роскомнадзора и правообладателей: заблокированный и довольный

Судя по последним новостям о бесславной войне Роскомнадзора с «Телеграмом», мессенджер решили взять в клещи: вдобавок к попыткам РКН применить против мессенджера технологии «глубокой блокировки» DPI второй фронт открыли юристы, занимающиеся копирайтным правом. Первый фронт: «глубокая блокировка» В...

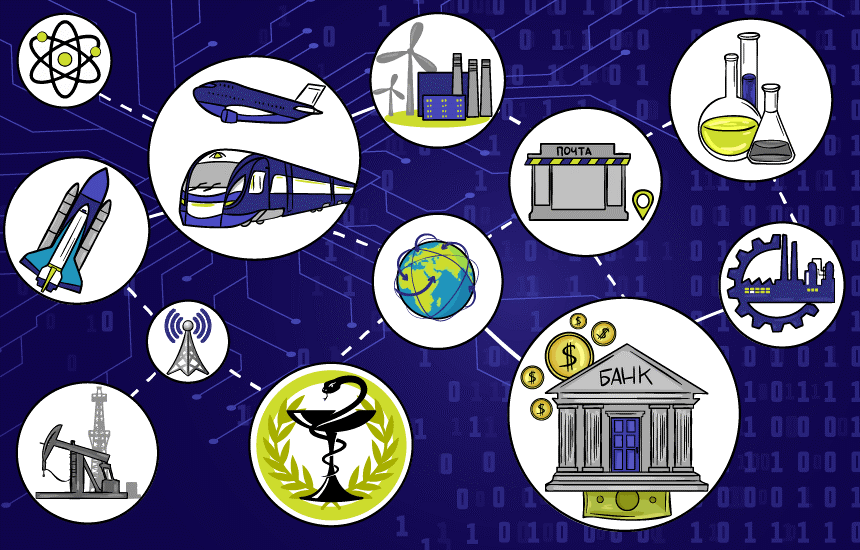

Обзор российского законодательства по защите критической информационной инфраструктуры

Друзья, в предыдущей публикации мы рассмотрели вопросы защиты персональных данных с точки зрения российского и международного законодательства. Однако существует и еще одна актуальная тема, касающаяся большого количества российских компаний и организаций — мы говорим о защите критической...

Обзор российского законодательства по защите критической информационной инфраструктуры

Друзья, в предыдущей публикации мы рассмотрели вопросы защиты персональных данных с точки зрения российского и международного законодательства. Однако существует и еще одна актуальная тема, касающаяся большого количества российских компаний и организаций — мы говорим о защите критической...

Применение режима шифрования SL3 карт MIfare на примере одной компании

Здравствуйте, меня зовут Андрей и я сотрудник одной крупнейшей в стране управляющей компании. Казалось бы, что может рассказать сотрудник на хабре? Эксплуатируй себе здания, которые построил застройщик и ничего интересного, но это не так. Есть у УК одна важная и ответственная функция в роли...

Применение режима шифрования SL3 карт MIfare на примере одной компании

Здравствуйте, меня зовут Андрей и я сотрудник одной крупнейшей в стране управляющей компании. Казалось бы, что может рассказать сотрудник на хабре? Эксплуатируй себе здания, которые построил застройщик и ничего интересного, но это не так. Есть у УК одна важная и ответственная функция в роли...

Домен-фронтинг на базе TLS 1.3. Часть 2

Введение В первой части статьи мы дали краткое описание механизма encrypted SNI (eSNI). Показали каким образом на его основе можно уклоняться от детектирования современными DPI-системами (на примере билайновского DPI и запрещенного РКН рутрекера), а также исследовали новый вариант домен-фронтинга...

Домен-фронтинг на базе TLS 1.3. Часть 2

Введение В первой части статьи мы дали краткое описание механизма encrypted SNI (eSNI). Показали каким образом на его основе можно уклоняться от детектирования современными DPI-системами (на примере билайновского DPI и запрещенного РКН рутрекера), а также исследовали новый вариант домен-фронтинга...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

Кейлоггер с сюрпризом: анализ клавиатурного шпиона и деанон его разработчика

В последние годы мобильные трояны активно вытесняют трояны для персональных компьютеров, поэтому появление новых вредоносных программ под старые добрые «тачки» и их активное использование киберпреступниками, хотя и неприятное, но все-таки событие. Недавно центр круглосуточного реагирования на...

1. Анализ зловредов с помощью форензики Check Point. SandBlast Network

Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных...

1. Анализ зловредов с помощью форензики Check Point. SandBlast Network

Добро пожаловать на новый цикл статей, на этот раз по теме расследования инцидентов, а именно — анализу зловредов с помощью форензики Check Point. Ранее мы публиковали несколько видео уроков по работе в Smart Event, но на этот раз мы рассмотрим отчеты форензики по конкретным событиям в разных...

Что останется в серверной?

Многие организация используют облачные сервисы или перемещают оборудование в ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации? Читать дальше →...

Что останется в серверной?

Многие организация используют облачные сервисы или перемещают оборудование в ЦОД. Что имеет смысл оставить в серверной и как лучше организовать защиту периметра офисной сети в такой ситуации? Читать дальше →...

Больше чем антиспам: как выжать максимум из Security Email Gateway

Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но...

Больше чем антиспам: как выжать максимум из Security Email Gateway

Пока большой Enterprise выстраивает эшелонированные редуты от потенциальных внутренних злоумышленников и хакеров, для компаний попроще головной болью остаются фишинговые и спам-рассылки. Если бы Марти Макфлай знал, что в 2015 году (а уж тем более в 2020) люди не то что не изобретут ховерборды, но...