Хит-парад убогих уязвимостей Microsoft

Уж кого нельзя обвинить в скупости на разного рода ошибки и уязвимости, так это корпорацию Microsoft. За примером далеко ходить не надо — достаточно посмотреть на Windows 10, просто утопающую в багах. Упрекать разработчиков не стоит: они «старательно» выпускают патчи, исправляющие ошибки. Но...

Update Tuesday: Microsoft выпустила июньские обновления безопасности

Microsoft выпустила плановые обновления безопасности, закрывающие 50 уязвимостей, 5 из которых были классифицированы как «Критические». Среди закрытых уязвимостей 2 были обнародованы публично, а эксплуатация сразу 6 уязвимостей была зафиксирована в реальных атаках (0-day). В данной статье я...

XSEC: как изучить Windows Access Control за два часа

Хотите изучить подсистему контроля доступа Windows за два час? Да ещё так знать эту тему, как ни один ваш преподаватель не знает? Хотите знать, как использовать функцию Windows API с самым длинным именем - AccessCheckByTypeResultListAndAuditAlarmByHandle? А увидеть код, создающий...

Шифрование диска с помощью VeraCrypt на Windows для неискушенных пользователей

В интернете уже есть множество статей на тему VeraCrypt. Но большинство из них задействуют стандартные настройки, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на...

Update Tuesday: Microsoft выпустила апрельские обновления безопасности

Microsoft выпустила плановые обновления безопасности, закрывающие 114 уязвимостей, включая 6 уязвимостей в Microsoft Edge и 4 уязвимости в Exchange Server. 19 уязвимостей были классифицированы как «Критические» и 88 – как «Важные». Среди закрытых уязвимостей две были обнародованы публично, а...

[Перевод] Почему Microsoft перестала бороться с пиратством своего ПО

Microsoft — одна из немногих корпораций. основанных десятки лет назад и по-прежнему остающихся одними из крупнейших технологических гигантов. Даже несмотря на множество технологических войн, она выдержала проверку временем, отсеявшую многих её конкурентов. Однако одна из первых войн, с которой...

Митигация уязвимостей: операционная система в помощь?

Каждый, кто начинает изучать уязвимости программного обеспечения и их эксплуатацию, рано или поздно начинает задаваться вопросами: откуда берутся методики написания эксплойтов? Почему современное ПО содержит уязвимости? Насколько операционные системы с точки зрения проведения атак на ПО отличаются...

Security Week 03: атака на Windows и Android в деталях

Команда Google Project Zero опубликовала детальное исследование атаки с использованием уязвимостей нулевого дня в браузере Google Chrome и Windows. Основной задачей этого подразделения Google является поиск новых уязвимостей, так что данное исследование получилось для них нетрадиционным, но от того...

Acronis Cyber Threats Report 2020: Осторожно, уязвимости

За время пандемии хакеры стали находить больше эксплойтов во всех видах программного обеспечения? Сегодня мы снова хотим поделиться интересными фактами и данными из нашего исследования Acronis Cyber Threats Report 2020 и рассказать о тех направлениях активности, в которых киберпреступники особенно...

Как работают эксплойты по повышению привилегий в ОС Windows

Тема получения безграничного доступа к системе очень интересна в контексте тестирования на проникновение. Получить доступ к системе и запустить команду — сегодня это только половина победы. Вторая половина достигается только в тот момент, когда удается обойти подсистемы песочниц и ограничений,...

Security Week 40: патч для уязвимости Zerologon в Windows

Главная тема недели в области кибербезопасности — уязвимость в протоколе Netlogon, обнаруженная и закрытая в серверных версиях Windows еще 11 августа. Баг CVE-2020-1472, также известный как Zerologon, — это «суперуязвимость», критическая дыра с рейтингом CVSS в 10 баллов из 10. При наличии сетевого...

DDoS на удаленке: RDP-атаки

Несмотря на то, что решения для удаленного доступа уже много лет успешно работают на рынке и имеют многомиллионную аудиторию, они всегда вызывали у пользователей некоторые опасения в плане безопасности. Некоторые люди и компании принципиально отказывались ими пользоваться. Что ж, в чем-то их страхи...

Токсичные ярлыки в Windows: старый артефакт, не забытый хакерами, но частично забытый криминалистами

В одной из прошлых статей мы рассказывали о таком криминалистическом артефакте, как Windows 10 Timeline, об утилитах для его анализа и о том, какие сведения из него можно извлечь при расследовании инцидентов. Сегодня мы поговорим о ярлыках Windows. Игорь Михайлов, специалист Лаборатории...

Windows vs Sysmon

На последней конференции ZeroNights, в ходе неформального общения со своими коллегами по цеху — инженерами систем мониторинга, нам был задан простой на первый взгляд вопрос — распространено мнение, что для полноценного мониторинга эндпоинта с ОС Windows необходимо использовать Sysmon, а так ли это?...

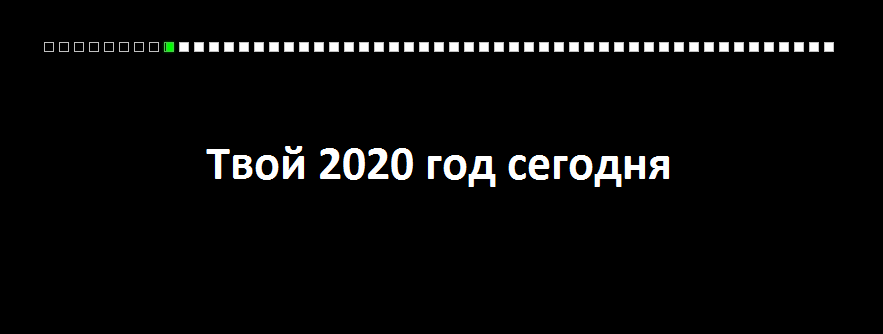

Живые и мотивирующие обои для рабочего стола

Идея данной публикации сегодня была под вопросом, но видимо механизм мотивации, описанный в статье, всё же работает. Однажды среди бизнес-уроков Николая Мрочковского услышал про интересную технику работы с собственным временем и целями. Называется она "Таблица жизни". Идея заключается в том, что на...

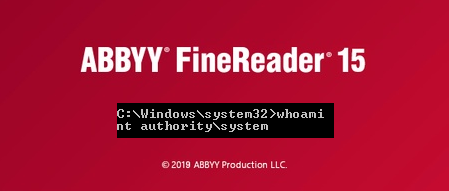

Распознаем повышение привилегий в ABBYY FineReader

Цикл о том, как я нахожу уязвимости повышений привилегий в Windows приложениях, продолжается. В предыдущих сериях: Steam (CVE-2019-14743, CVE-2019-15316, CVE-2019-17180) и Origin (CVE-2019-19247, CVE-2019-19248). Но сегодня речь пойдет не об игровом лаунчере, а о прикладном программном комплексе...

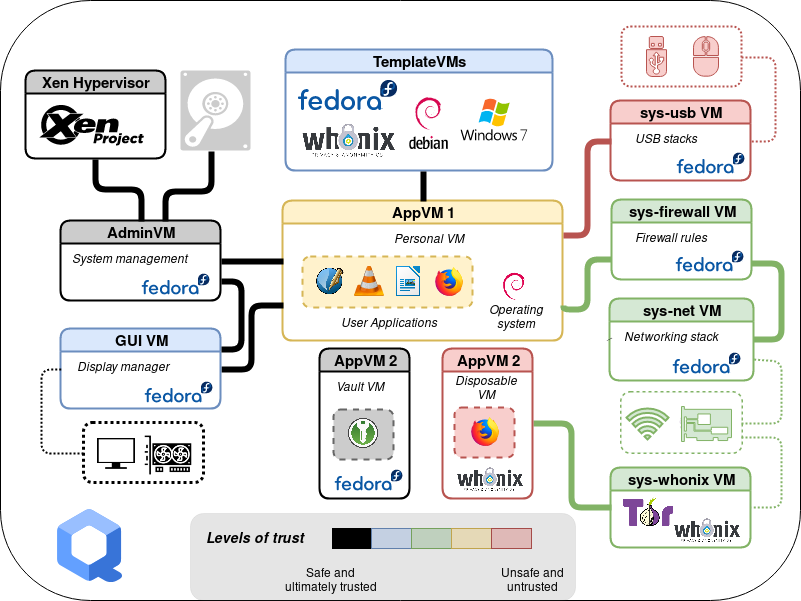

[Из песочницы] Использование QubesOS для работы с Windows 7

На Хабре не так много статей, посвященных операционной системе Qubes, а те, что я видел мало описывают опыт применения. Под катом надеюсь это исправить на примере использования Qubes в качестве средства защиты (от) среды Windows и, попутно, оценить количество русскоговорящих пользователей системы....

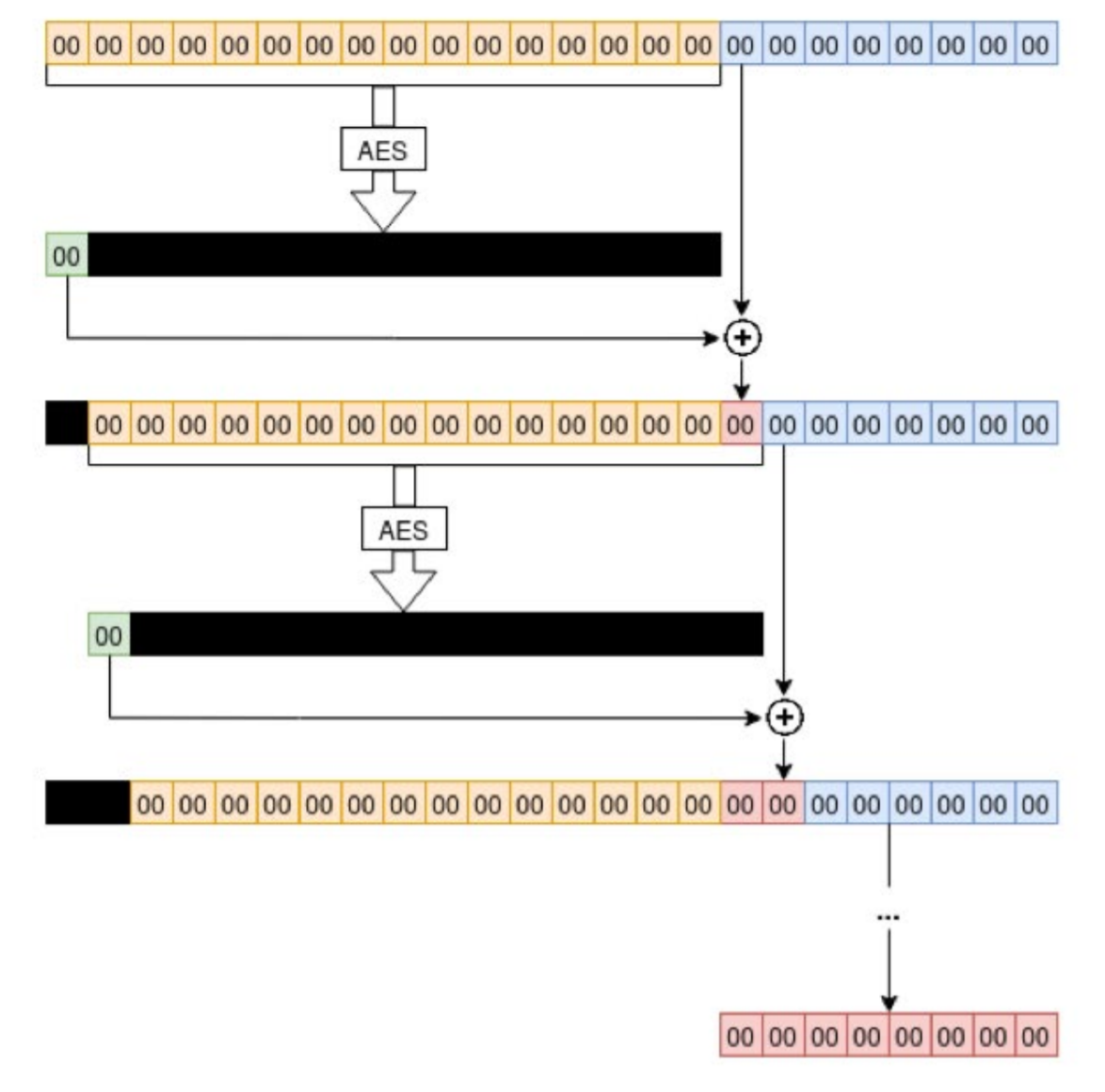

Wulfric Ransomware – шифровальщик, которого нет

Порой так хочется заглянуть какому-нибудь вирусописателю в глаза и спросить: зачем и почему? С ответом на вопрос «как» мы справимся сами, а вот узнать, чем думал руководствовался тот или иной создатель вредоносного ПО, было бы очень интересно. Тем более, когда нам попадаются такие «жемчужины»....