Главная тема недели в области кибербезопасности — уязвимость в протоколе Netlogon, обнаруженная и закрытая в серверных версиях Windows еще 11 августа. Баг CVE-2020-1472, также известный как Zerologon, — это «суперуязвимость», критическая дыра с рейтингом CVSS в 10 баллов из 10.

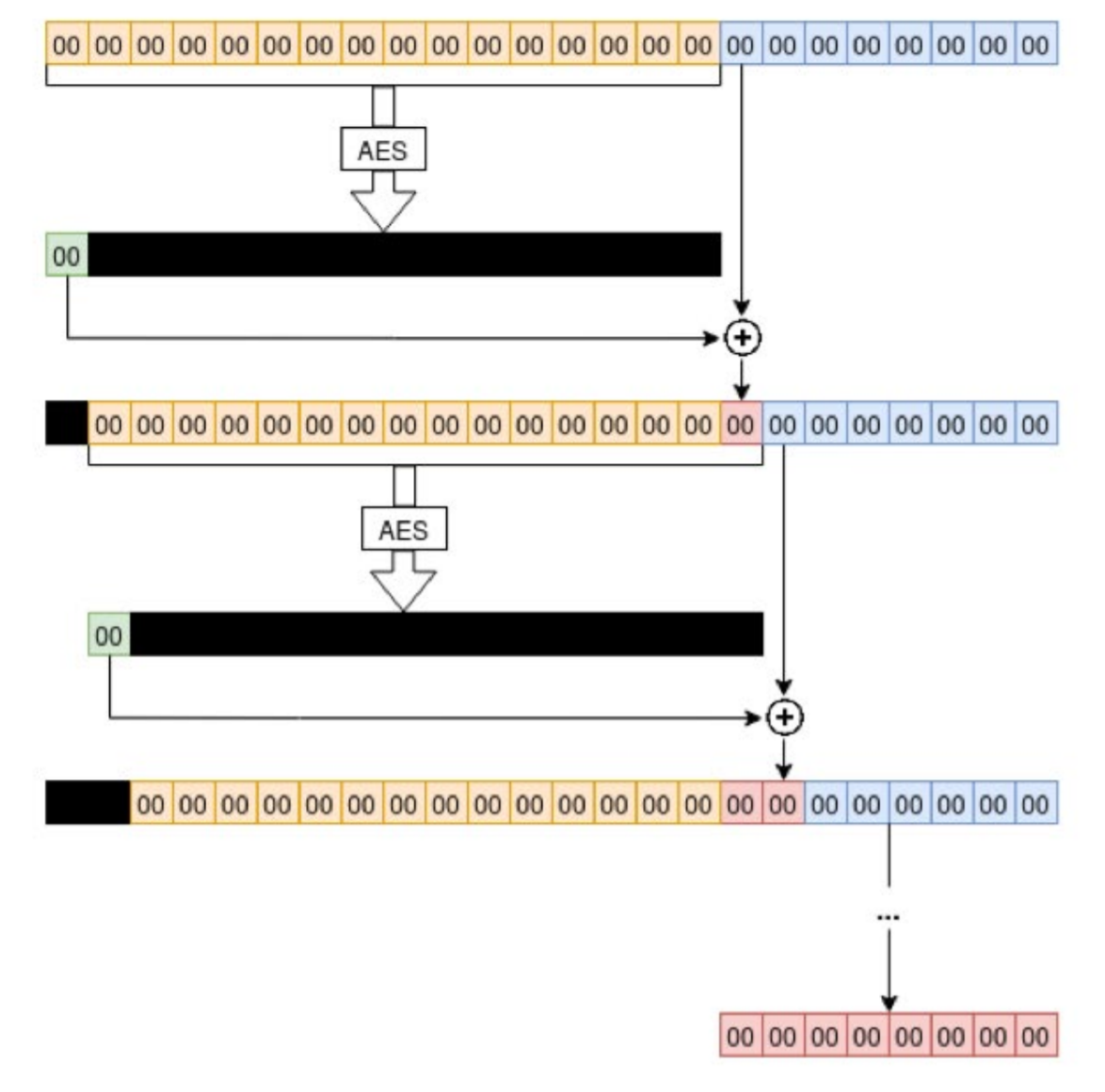

При наличии сетевого доступа к контроллеру домена в корпоративной сети атакующий может сменить пароль на сервере и получить полный контроль над корпоративной инфраструктурой. Возможна и многоступенчатая атака на менее критичные Windows-серверы с тем же конечным результатом. Неофициальное название — Zerologon — уязвимость получила из-за специфики атаки: она начинается с попыток установить соединение, используя последовательность данных из одних нулей. Некорректная реализация алгоритма шифрования AES позволяет авторизоваться на сервере максимум с 256-й попытки, что на практике занимает пару секунд.

На прошлой неделе уязвимостью занялись за пределами Microsoft. Вышел

неофициальный патч для Windows Server 2008 R2. Для этой ОС существует и

официальная заплатка, но с января этого года она установится только у тех, кто приобрел пакет расширенной поддержки старого релиза.

Кроме того, решать проблему

пришлось в коде Samba. Уязвимость актуальна только для тех инсталляций, где сервер Samba используется в качестве контроллера домена. Так как данная конструкция предполагает следование спецификациям протокола Netlogon (а ошибка именно в них, это не случайный софтверный баг), Samba также оказалась в числе пострадавших.

Читать дальше →Источник: Хабрахабр

На прошлой неделе уязвимостью занялись за пределами Microsoft. Вышел неофициальный патч для Windows Server 2008 R2. Для этой ОС существует и официальная заплатка, но с января этого года она установится только у тех, кто приобрел пакет расширенной поддержки старого релиза.

Кроме того, решать проблему пришлось в коде Samba. Уязвимость актуальна только для тех инсталляций, где сервер Samba используется в качестве контроллера домена. Так как данная конструкция предполагает следование спецификациям протокола Netlogon (а ошибка именно в них, это не случайный софтверный баг), Samba также оказалась в числе пострадавших.

Читать дальше →

На прошлой неделе уязвимостью занялись за пределами Microsoft. Вышел неофициальный патч для Windows Server 2008 R2. Для этой ОС существует и официальная заплатка, но с января этого года она установится только у тех, кто приобрел пакет расширенной поддержки старого релиза.

Кроме того, решать проблему пришлось в коде Samba. Уязвимость актуальна только для тех инсталляций, где сервер Samba используется в качестве контроллера домена. Так как данная конструкция предполагает следование спецификациям протокола Netlogon (а ошибка именно в них, это не случайный софтверный баг), Samba также оказалась в числе пострадавших.

Читать дальше →

💬 Комментарии

В связи с новыми требованиями законодательства РФ (ФЗ-152, ФЗ «О рекламе») и ужесточением контроля со стороны РКН, мы отключили систему комментариев на сайте.

🔒 Важно Теперь мы не собираем и не храним ваши персональные данные — даже если очень захотим.

💡 Хотите обсудить материал?

Присоединяйтесь к нашему Telegram-каналу:

https://t.me/blogssmartzНажмите кнопку ниже — и вы сразу попадёте в чат с комментариями