Supply Chain Security: Chainloop. краткий обзор решения

Привет! Меня зовут Михаил Черешнев, я работаю в компании Swordfish Security, где занимаюсь вопросами внедрения DevSecOps. Сегодня мы в команде много внимания уделяем направлению Software Supply Chain Security. Если заглянуть в Рунет, можно найти в нем немало статей, рассказывающих о проблемах в...

Как бесплатно запустить DAST на базе OWASP ZAP Automation Framework на своем проекте

Привет, меня зовут Олег Рыбченко, я работаю QA инженером в hh.ru. Количество атак на IT-инфраструктуру сегодня растет в геометрической прогрессии — об этом свидетельствуют многочисленные упоминания во всевозможных СМИ, так что не будем в очередной раз приводить графики и статистику. Разумеется, в...

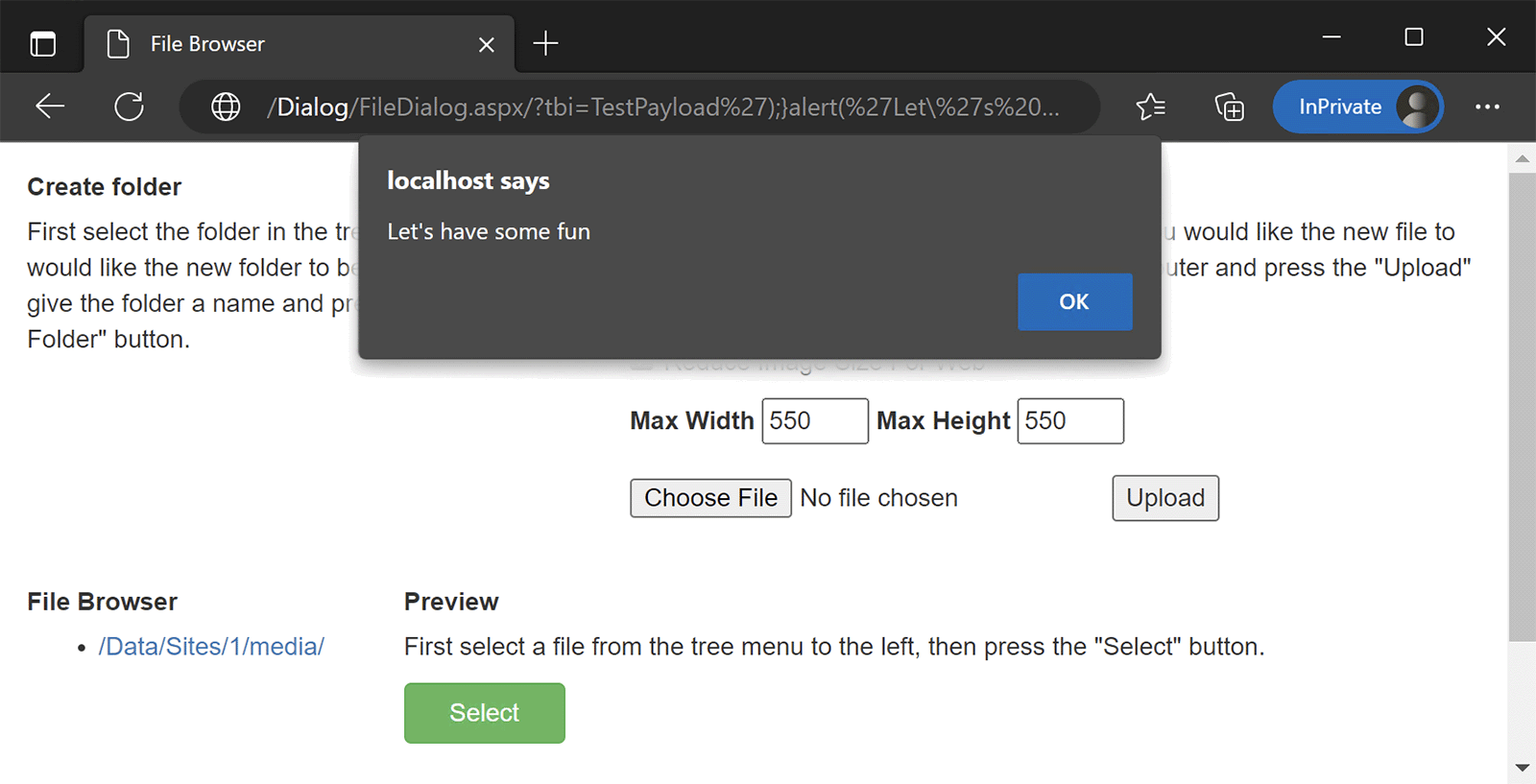

Уязвимость XSS в приложении ASP.NET: разбираем CVE-2023-24322 в CMS mojoPortal

В этой статье изучим с разных сторон уязвимость XSS в CMS, написанной на C#. Вспомним теорию, разберёмся, как дефект безопасности выглядит со стороны пользователя и кода, а также поупражняемся в составлении эксплойтов. Читать дальше →...

Изменить порт по умолчанию или настроить файрвол правильно?

Любой сервер, подключенный напрямую к сети интернет, должен быть надёжно защищён. Будем разбираться, как этого достичь и что можно использовать. Читать дальше →...

Обеспечение безопасности Frontend приложений

Безопасность является важным фактором при создании frontend приложений, поскольку они часто являются отправной точкой для атак. Я решил собрать в одну статью основные меры, которых стоит придерживаться или о которых хотя бы нужно задуматься. Следуя этим основным мерам безопасности, frontend...

[recovery mode] Архитектура крипто ТЭЦ

Всем привет! Мы - команда $mol_team, и нам есть что рассказать про безопасность. Недавно мы участвовали в хакатоне по кибериммунитету Касперского, от которого у нас остался любопытный артефакт, который будет небезынтересен всем, кого волнуют безопасные высоко доступные децентрализованные...

Видеозаписи докладов CyberCamp. DevSecOps

Привет, Хабр! В конце апреля команда CyberCamp провела митап, посвященный DevSecOps. Наше путешествие началось у острова композиционного анализа, потом мы прошли между Сциллой и Харибдой защиты контейнеров и мобильных приложений, а затем отправились исследовать другие направления DevSecOps. В этом...

Соревнования Capture The Flag (CTF) и все, что вы о них еще не знали

Привет! Меня зовут Анна Шабалина, и я работаю в Swordfish Security. Этой статьей я открываю нашу новую рубрику #досугбезопасника. Мы частенько организовываем, наблюдаем или обсуждаем CTF, и каждый раз находим для себя что‑то новое, интересное, полезное. Решили собрать в одной статье опыт крутейших...

Безопасность контейнеризированных приложений в рамках DevSecOps: какие практики использовать и с чего начать

Привет! Меня зовут Михаил Черешнев, я работаю в компании Swordfish Security, где плотно занимаюсь вопросами внедрения DevSecOps. В этой статье мы рассмотрим процесс безопасной разработки контейнеризированных приложений от IaC манифестов до Runtime. А также попробуем определить самые простые и...

Что происходит с вашим отчётом внутри Bug Bounty от Ozon: статусы, метрики и почему всё так

Если вдруг вам негде провести код-ревью вашего проекта, присылайте код в программу Bug Bounty – там ваши наработки как минимум кто-нибудь посмотрит 🙈 Такой мем появился у нас в команде продуктовой безопасности Ozon после второго запуска Bug Bounty программы. Как и во многих шутках, в этой есть доля...

70+ бесплатных приманок для ловли хакеров

Сегодня я хочу поделиться подборкой open source ханипотов, которые можно использовать для защиты своих серверов и локальных сетей от кибератак. Но для начала давайте разберемся, что такое ханипот и зачем он нужен. Honeypot — это приманка для хакеров, которая имитирует реальную цель атаки. Он может...

OWASP ZAP — поддержка Session Management на основе заголовков

Все, кто связан со сферой Application Security / DevSecOps, так или иначе слышали или даже применяют продукт OWASP ZAP. Данное приложение представляет из себя open source-инструмент для динамического сканирования веб-приложений (DAST). Но мало просто запустить сканирование приложения инструментом,...

[Перевод] Простой контроль доступа ACR в Laravel 10 (инструкция шаг за шагом)

Эта статья описывает, как добавить модель безопасности RBAC (ACR, ACL) в Laravel 10, используя пакет "laravel-access-rules". В ней можно увидеть пошаговое руководство по созданию: ролей, разрешений, назначению их пользователям. Получить готовый визуальный интерфейс для управления и легкой...

Безопасная разработка по-русски: зачем мы создали собственный фреймворк, и чего нам не хватало в зарубежных моделях

Привет, Хабр! Напомню тем, кто успел подзабыть — меня зовут Светлана Газизова, я руководитель направления аудита и консалтинга в области безопасной разработки Swordfish Security. В прошлый раз мы с вами взвешивали плюсы и минусы BSIMM. Недостатки этой и других зарубежных моделей подтолкнули нашу...

[Перевод] Как создавать SBOM в Java с помощью Maven и Gradle

При создании приложений на Java мы сильно зависим от внешних библиотек и фреймворков. И каждый импортируемый пакет Java, скорее всего, также зависит от большего количества библиотек. Это означает, что количество Java-пакетов, включенных в ваше приложение, часто не совсем прозрачно. Эти вложенные...

Шорт-лист мифов о безопасности мобильных приложений и неприкрытая правда

Всем привет! И снова с вами я, Юрий Шабалин, ведущий архитектор Swordfish Security и генеральный директор Стингрей Технолоджиз. Как вы помните, мы разрабатываем систему автоматизированного анализа защищенности мобильных приложений, о которой я рассказывал в прошлых статьях. Сегодня мне хотелось бы...

SQL инъекции для самых маленьких Часть 2. UNION запросы

Это вторая по счету статься из цикла про SQL инъекции. В данном статье мы с вами рассмотрим особенности SQL инъекций при использовании команды UNION. Читать далее...

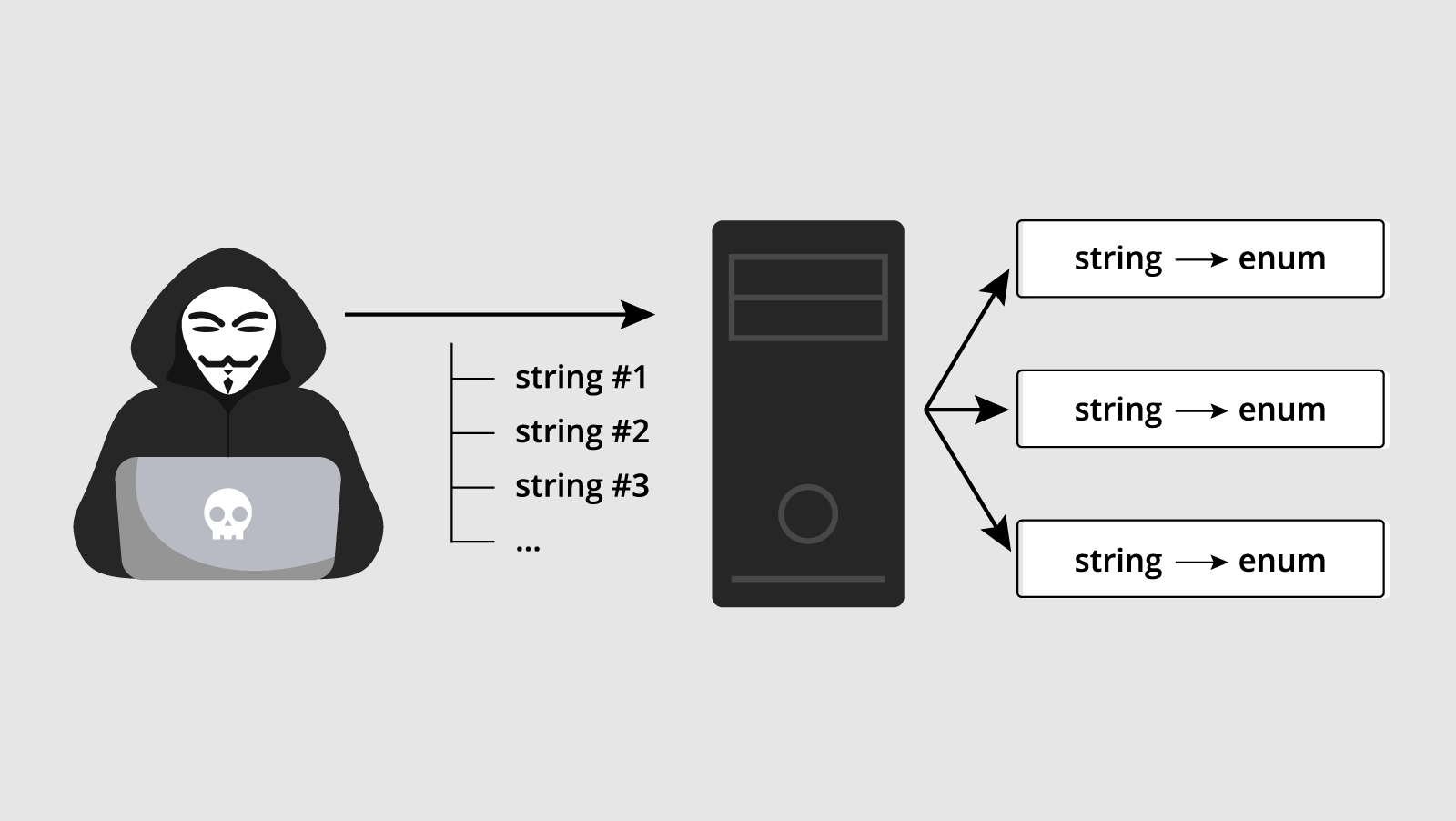

Парсинг string в enum ценой в 50 Гб: разбираем уязвимость CVE-2020-36620

В этой заметке разберём уязвимость CVE-2020-36620 и посмотрим, как NuGet-пакет для конвертации string в enum может сделать C# приложение уязвимым к DoS-атакам. Читать дальше →...