«Швейцарский нож» хакера: как появился и устарел (?) Metasploit Framework

В прошлой статье мы рассказывали о HD Moore — хакере, который подарил миру фреймворк, навсегда изменивший практику пентестов. Теперь на очереди сам Metasploit: в прошлом — настоящий «швейцарский нож» пентестера, ныне — скорее вспомогательный инструмент с отдельными рабочими лезвиями. Чем был...

ESCплуатация: новый вектор атаки на Active Directory Certificate Services

Привет, Хабр! По горячим следам нашей большой статьи про векторы атак ESC1-ESC15 мы — команда PT Cyber Analytics — решили подробно разобрать относительно новый вектор атаки ESC16. Возможность обнаружения и эксплуатации этого вектора была добавлена в майском обновлении ПО Certipy. Читать далее...

Атака как учебный кейс: тестирование тактик и техник MITRE ATT&CK, MITRE D3F3ND, Cyber Kill Chain и методики оценки CVSS

Данная научная публикация посвящена анализу кибератаки с применением широко признанных фреймворков: MITRE ATT&CK, MITRE D3FEND, Cyber Kill Chain и оценки степени критичности CVSS, каждый из которых представляет уникальную точку зрения на тактики, техники и поведенческие паттерны злоумышленников. В...

Codeby.Games. CTF TASK «СМС»/«SMS»

Приветствую всех любителей CTF и этичного хакинга на стороне Red Team! В этой статье мы рассмотрим прохождение легкого таска «СМС», разработанного пентестерами из команды Codeby.Games. Справка: codeby.games — отечественный условно бесплатный веб‑проект, где каждый может попрактиковаться в...

Успешная атака по кусочкам: тестируем фреймворки кибербезопастности MITRE ATT&CK и Cyber Kill Chain

Статья напраленна на анализ кибератаки, основанный на использовании всемиизвестными фрэймворками: MITRE ATT&CK и Cyber Kill Chain. Публикация напасана с целью, рассматреть, как эти модели дополняют друг друга, помогая выявлять уязвимости в защите, улучшить процессы обнаружения и реагирования на...

Initial Access для Red Team — Как войти без приглашения

Новый год – всегда дает импульс для творчества. Просматривая свои заметки, огромное количество закладок в браузере и сохраненных курсов, мне захотелось подготовить цикл статей, посвященных тематике получения первоначального доступа. Тема очень интересная, для кого-то покажется избитой, практически...

Один год вместе с LLM в кибербезопасности: как ИИ менял индустрию

В 2024 году большие языковые модели (LLM) кардинально изменили многие сферы, включая кибербезопасность. LLM научились не только помогать в поиске уязвимостей, но и предлагать их исправления. От симуляции атак и анализа уязвимостей до создания правил детектирования — LLM постепенно становятся...

[Перевод] Хитрости Красной команды

Введение Пассивная разведка (OSINT) Сосредоточьтесь на сборе информации о целевой компании и её сотрудниках. Ресурсы, которые могут быть полезны для этого (подробное объяснение приведено в разделе "ИНСТРУМЕНТЫ И МЕТОДЫ" ниже): Читать далее...

[Перевод] Перехват учетных данных SQL Server с помощью заданий агента для повышения привилегий в домене

В этой статье я расскажу об объектах учетных данных SQL Server и о том, как их могут использовать злоумышленники для выполнения кода от имени учетной записи SQL Server, локального пользователя Windows или доменного пользователя. Также я объясню, как включить ведение журнала, которое может помочь в...

[Перевод] Pivot to the Clouds: Кража cookie в 2024 году

Недавно Google опубликовала блог об обнаружении кражи данных из браузера с помощью журналов событий Windows. В этом посте есть несколько полезных советов для защитников о том, как обнаружить неправомерное использование вызовов DPAPI, пытающихся захватить конфиденциальные данные браузера. Изучить...

Охота за кредами

Существуют различные способы аутентификации в системах Windows, каждый из этих способов сохраняет или кэширует переданные учетные данные. В этом модуле мы рассмотрим основные типы аутентификации и места кэширования переданных данных, а также разберем, как можно получить к ним доступ. Читать далее...

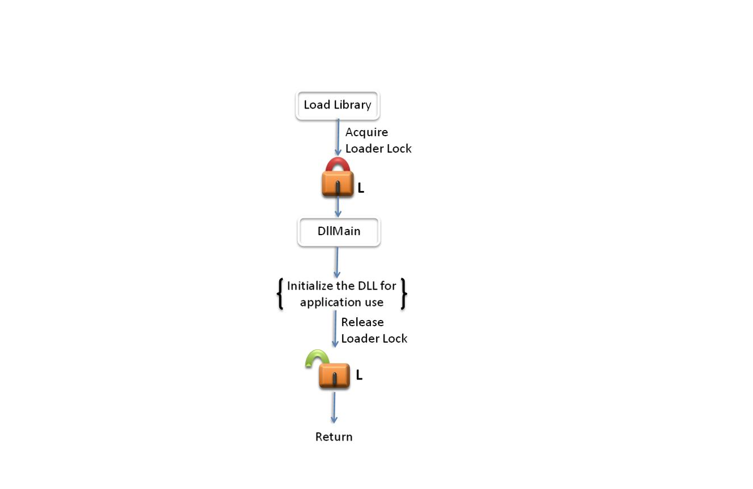

[Перевод] Perfect DLL Hijacking. Разбор техники

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! В статье речь пойдет о такой технике, как DLL Hijacking, а именно как это работает от А до Я. DLL Hijacking - это техника, позволяющая внедрять сторонний код в легитимный процесс (EXE), обманывая его загрузкой неправильной...

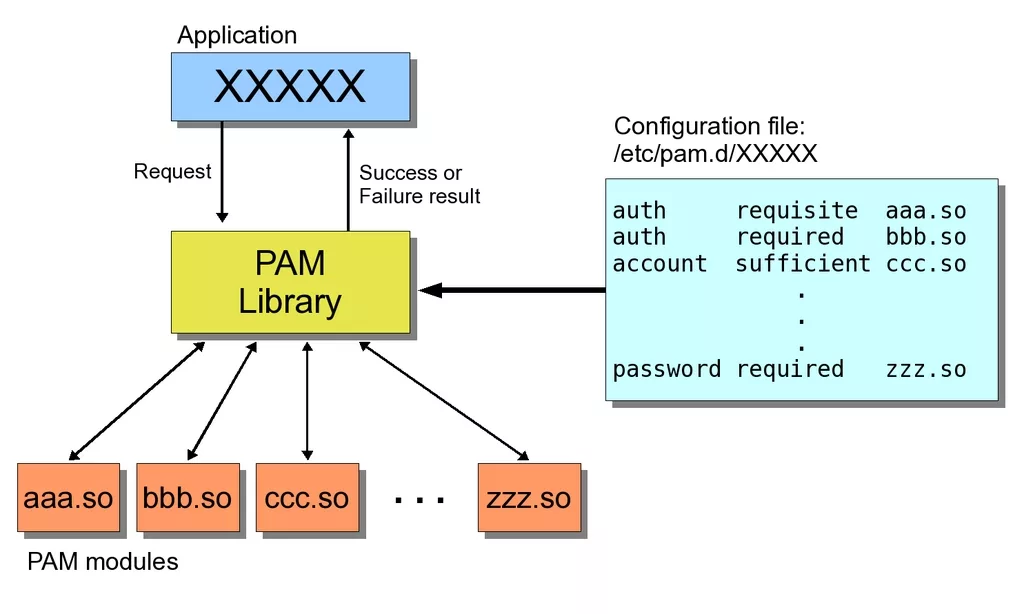

PAM backdoor by artrone ЧАСТЬ 1/2

Внимание! Статья несёт исключительно информативный характер. Подобные действия преследуются по закону! Привет! В двух статьях мы сфокусируемся на том, как злоумышленники могут использовать модуль PAM для создания backdoor'ов, погрузимся в мир аутентификации, раскроем работу PAM под капотом,...

HTB Pilgrimage. Получаем reverse-shell с помощью уязвимости в Binwalk

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Сегодня пройдем с вами Linux-машину на HackTheBox под названием Pilgrimage. Читать далее...

Интервью с руководителем отдела анализа защищённости Angara Security Михаилом Суховым о пентесте

Я много бывал за последнее время на разных ИБ‑мероприятиях, где проходили различные киберучения. Много писал об уязвимостях, об ИБ‑решениях, борющихся с ними, специалистах, выявляющих бреши в инфраструктурах. И как раз на последней ИБ‑конференции я решил поговорить с одним из участников...

Рассматриваем мифический фреймворк C2 Mythic. Часть 1

Привет Хабр, на связи лаборатория кибербезопасности AP Security. В этой статье мы продолжим разбирать C2-фреймворки. На этот раз, мы будем изучать относительно новый фреймворк под названием Mythic. Приятного прочтения! Читать далее...

HTB Manager. Проводим атаку на центр сертификатов в Active Directory

Привествую вас, дорогие читатели, на связи компания AP Security. Сегодня мы с вами пройдем Windows-машину Manager на HackTheBox. Читать далее...

HTB Analytics. Повышаем привилегии с помощью CVE-2023-32629

Приветствую, кулхацкеры. Сегодяшний райт будет посвящен взлому Linux - машины с HackTheBox под названием Analytics. Читать далее...

Назад