EDR для Windows. Основы, архитектура, принципы работы

В предыдущих статьях,(1, 2, 3) цикла, посвященного сбору событий в ОС Windows и Linux, мы рассмотрели, какие типы источников событий важны для мониторинга с точки зрения обеспечения информационной безопасности, а также каким образом осуществляется сбор и отправка соответствующий событий в системы...

Что такое EDR и с чем его едят? Беседа с руководителем управления развития технологий BI.ZONE EDR Виталием Моргуновым

Я продолжаю углубляться в мир кибербезопасности. На этот раз решил разобраться, что такое EDR, зачем нужны эти системы и какую роль они играют в защите корпоративного периметра. Чтобы получить исчерпывающие ответы, я поговорил с руководителем управления развития технологий BI.ZONE EDR Виталием...

«Интегрируй, доверяй»: почему появилась концепция zero trust, и как мы объединили три ее компонента в едином продукте

Привет, Хабр! Меня зовут Виталий Даровских, я менеджер продукта в компании UserGate. Мы разрабатываем программные решения и микроэлектронику в сфере информационной безопасности, а также предоставляем ИБ-услуги. Сегодня расскажу о том, как зародилась концепция zero trust, а также поделюсь нашим...

Погружаемся в матрицу: как MITRE ATT&CK помогает бороться с APT-группировками

Многие из вас слышали про APT (advanced persistent threat) — тщательно спланированные кибератаки, как правило, нацеленные на определенную компанию или отрасль. Логично предположить, что за ними стоят хорошо организованные группировки с солидными бюджетами и высокотехнологичными инструментами....

SOAR и PTaS пришел конец? Обзор SecOps прогноза Gartner 2024

Хабр, насколько вы верите в гадания и судьбу? А может кармические циклы жизни? Попытка предугадать будущее всегда тешила и успокаивала душу человека. Так вот сфера инфобеза не стала исключением, однако, вместо карт таро и кофейной гущи специалисты каждый год собирают и анализируют изменения в...

SOAR и PTaS пришел конец?

Хабр, насколько вы верите в гадания и судьбу? А может кармические циклы жизни? Попытка предугадать будущее всегда тешила и успокаивала душу человека. Так вот сфера инфобеза не стала исключением, однако, вместо карт таро и кофейной гущи специалисты каждый год собирают и анализируют изменения в...

Как использовать EDR-систему для расследования и реагирования на инциденты безопасности: кейс Armitage для Metasploit

Привет! Меня зовут Валерий Слезкинцев. В Positive Technologies я руковожу направлением реагирования на конечных точках в отделе обнаружения вредоносного ПО в PT Expert Security Center (PT ESC). Наша команда мониторит свежие атаки и воспроизводит их на лабораторных стендах, чтобы убедиться, что наш...

[Перевод] Pivot to the Clouds: Кража cookie в 2024 году

Недавно Google опубликовала блог об обнаружении кражи данных из браузера с помощью журналов событий Windows. В этом посте есть несколько полезных советов для защитников о том, как обнаружить неправомерное использование вызовов DPAPI, пытающихся захватить конфиденциальные данные браузера. Изучить...

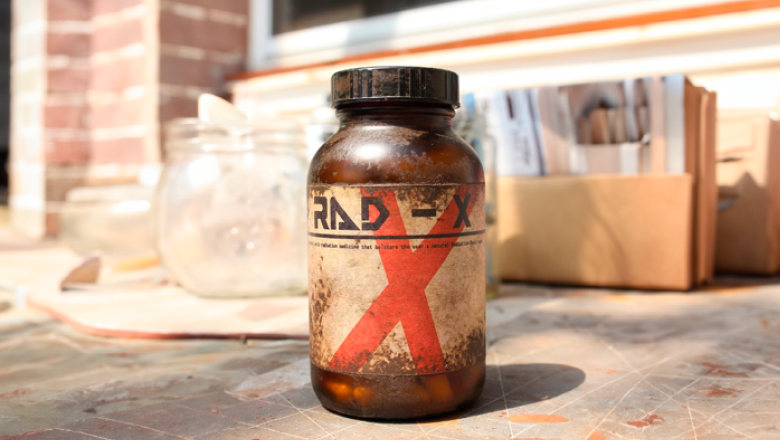

Тот самый RAT-троян за 200 рублей: как защититься от RADX

Всем привет! Меня зовут Валерий Слезкинцев, в Positive Technologies я руковожу направлением реагирования на конечных точках в отделе обнаружения вредоносного ПО в PT Expert Security Center. Наша команда занимается исследованиями MaxPatrol EDR в части выявления и реагирования на вредоносную...

Снова в деле: как прошел осенний Standoff 12 для PT Expert Security Center

С 21 по 24 ноября 2023 года прошел Standoff 12 — международные киберучения по информационной безопасности, на которых команды «красных» (атакующих белых хакеров) исследуют защищенность IT-инфраструктуры виртуального Государства F. Синие же команды (защитники) фиксируют эти атаки, а иногда даже...

Как защититься от «бестелесных» веб-шеллов

В сегодняшней статье эксперты Сайбер ОК проведут вас за руку по лабиринту хакерских уловок и на пальцах объяснят, что такое "бестелесные" веб-шеллы и как защитить от них свои ресурсы. Читать далее...

XDR vs SIEM, SOAR. Перемешать, но не взбалтывать

Привет, Хабр! Меня зовут Сергей Куценко, я являюсь экспертом направления информационной безопасности в К2Тех. Рынок решений информационной безопасности динамично развивается. В последнее время все больше на слуху концепции EDR (Endpoint Detection and Response) и XDR (Extended Detection and...

[Перевод] Перевод: Понимание разницы между SOAR, SIEM и XDR

В поисках правильного решения для поддержки, развития и расширения возможностей вашего SOC, вот что необходимо знать при оценке XDR и SOAR. Читать далее...

От MITRE ATT&CK до форензики: видеозаписи ТОП-5 докладов CyberCamp 2022

Вот и прошла онлайн-конференция CyberCamp 2022: итоги подведены, подарки и благодарности отправлены. Под катом вы найдете пять лучших выступлений по итогам трех дней кэмпа. Выступления стали самыми популярными по итогам опроса зрителей. Enjoy! Читать далее...

Не оставляй шанса киберпреступникам, регистрируйся! На Positive Launch Day представим решение для борьбы с киберугрозами

14 декабря приглашаем всех, кто интересуется кибербезопасностью, на Positive Launch Day, где мы представим новое решение для обнаружения киберугроз и реагирования на них — PT XDR. Возможно, вы уже знаете, что такое XDR-решения, а может, впервые слышите о системах расширенного обнаружения сетевых...

Все что вы хотели узнать об XDR в одном посте

Хабр, привет! На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы :-)), где обсуждалась такая новая тема на рынке ИБ, как XDR. По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два...

EDR: откуда взялся и почему это очередной виток защиты от хакеров

Компьютеры всегда были полем боя. Вечная битва взлома и защиты началась с появления первого массового ПК и будет продолжаться пока существует человечество. Первые хакеры были исследователями, они искали способы оптимизировать вычисления, найти более эффективные режимы работы, выжать максимум из...

Когда стены недостаточно. Как защитить конечные точки

Думаете, самое важное в компании — обеспечить безопасность корпоративного сетевого периметра и серверной инфраструктуры? Это правда лишь отчасти: создать защищенный периметр сейчас в принципе невозможно, только если в компании не применяются строжайшие правила ИБ, «белый список» сайтов,...