Б значит не Безумие, а Безопасность часть 3 — Последний элемент

Любое действие рождает противодействие — именно об этом хочется поговорить в рамках финальной статьи. На данном этапе уже не хочется рассказывать про то, как инфраструктура масштабировалась в дальнейшем, но хочется поделиться кейсом повышения безопасности одного из самых важных компонентов...

Карьера в кибербезопасности, или Как расти в ИБ

Ежегодно тысячи выпускников программ по ИБ, начиная свой карьерный путь, задаются вопросами: как развиваться в кибербезопасности и к какой должности стремиться? какие задачи я смогу решать через несколько лет? смогу ли я изменить свой карьерный путь, если пойму, что мне становится скучно? Меня...

Польза ИT-систем в работе ИБ-аналитика

Это вторая статья из цикла «Взаимодействие ИТ и ИБ». Первую статью можно прочитать здесь. Зачем ИБ-шникам ИТ-системы? Нередко при работе с инцидентами аналитику приходится сталкиваться с таким страшным зверем, как обогащение и поиск дополнительной информации. Любые улики, зацепки и мелочи могут...

Обзор Simulator — платформы для обучения инженеров безопасности Kubernetes с помощью CTF-сценариев

Ранее мы делали обзор инструментов для оценки безопасности кластера Kubernetes. Но что, если нам нужно обучить инженеров основам безопасности Kubernetes на реальных примерах и автоматизировать этот процесс? Недавно компания ControlPlane, специализирующаяся на Cloud Native-решениях, помогла решить...

Ищем вдохновение, мотивацию и новый заряд энергии

Все вы знаете, зачем посещать конференции. По крайней мере, на всех рекламных баннерах и других рекламных материалах пишут что-то похожее. Это обновление знаний, обмен опытом, soft skills, новые контакты и «тусовка». На самом деле это не всё, что даёт нам посещение профессиональной конференции....

Плагины IDE — простой способ войти в безопасную разработку. Без регистрации и СМС

Разработчики используют плагины каждый день, и их функциональность призвана упростить разработку, например, автоматически проверять проставление всех специальных символов (таких как «;», «:») или соблюдение синтаксиса. Они буквально были созданы для того, чтобы разработчики прямо во время написания...

Этический кодекс безопасника или ethicsfIRST

При обнаружении уязвимости всегда появляется выбор сообщить ли о ней и кому. Являясь сотрудником компании затрагивается корпоративная этика, но какой смысл ее соблюдать, если нет никакой выгоды? Этика закона работает, но приходится полагаться в большинстве своем на совесть, этика которой в свое...

[Перевод] Последствия небезопасной цепочки поставок ПО

Сегодня программное обеспечение регулярно интегрирует открытый код от сторонних источников в приложения. Хотя эта практика позволяет разработчикам создавать более функциональное ПО в более короткие сроки, она также несет риск внедрения недостаточно проверенного кода. Насколько вы осведомлены о...

Современная безопасность контейнерных приложений

Чем раньше команда задумается о проблеме безопасности, тем лучше. В этой статье обсудим, какие проблемы ИБ есть в стандартном контейнерном приложении, поговорим о безопасности использования Docker, Kubernetes и Terraform и разберём, как можно встроить проверки в стандартный пайплайн деплоя....

Безопасность CI/CD. Часть 2. Давайте рассмотрим как защитить ваши пайплайны

Приветствую, читатели! Меня зовут Моисеев Андрей, в ИБэшечке я уже в совокупности более 5 лет, а сейчас работаю DevSecOps в компании Bimeister. За время своей рабочей деятельности у меня получилось сформулировать некоторые полезные паттерны безопасности, которыми я хотел бы поделиться. Если вы...

[Перевод] Обеспечение безопасности Kubernetes с помощью Open Policy Agent (OPA)

Kubernetes — это мощный инструмент, который помогает нам эффективно и надежно управлять и развертывать наше программное обеспечение. Однако по мере того как наши системы становятся все более сложными, может возникнуть проблема с обеспечением их безопасности и соответствия правилам и нормам. Именно...

Б значит не Безумие, а Безопасность: часть 2 — перезагрузка

Что-то было модно, что-то вышло из моды, а что-то вечно и вечность в нашей статье — это кибербезопасность. В рамках серии статей хотелось бы поговорить об этом и поделиться нашим опытом. Во второй части я продолжу рассказ про проект, с которым мы уже познакомились ранее. 1. Напомню про требования:...

Карьерные боли девопсов: какие они бывают и как специалисту их закрыть

Без DevOps-инженера сейчас сложно представить качественную разработку крупного решения. Однако работа этого эксперта, при всей ее критичности для бизнеса, часто сопряжена с карьерными проблемами. Мы решили поближе присмотреться к DevOps-специалистам и разобраться, что мешает их развитию. Это...

DORA для DevSecOps: как оценить эффективность процессов ИБ

Всем привет! Меня зовут Анастасия Арсеньева, я аналитик данных в Swordfish Security. Наша команда разрабатывает модуль визуализации метрик DevSecOps в рамках развития платформы AppSec.Hub. В предыдущих статьях мы рассказывали вам о том, как можно оценить риски ИБ, зрелость подхода Shift Left и...

Б значит не Безумие, а Безопасность: часть 1

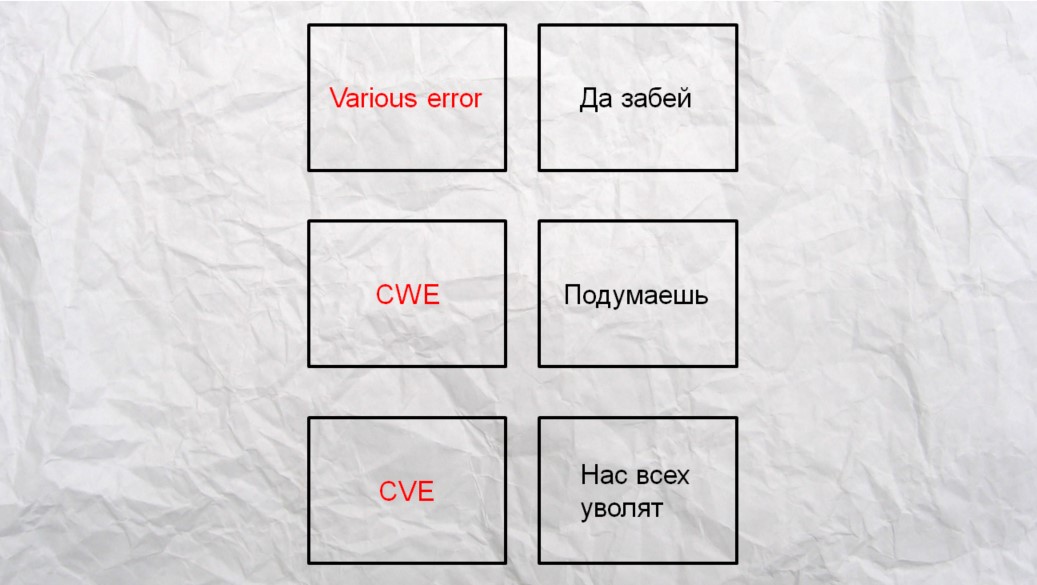

Кибербезопасность сейчас в тренде, безопасность инфраструктуры и ПО, располагаемого в ней, тоже. В рамках серии статей хотелось бы поговорить об этом и поделиться нашим опытом. В первой части я расскажу про проект, который недавно пришел к нам с таким ТЗ: 1. Замкнутый контур; 2. Отсутствие CVE во...

Приглашаем на онлайн-митап «Гетерогенность, или Деплой JavaScript туда и обратно»

В четверг, 26 октября, в 17:00 состоится онлайн-митап, посвященный JS-разработке: «Гетерогенность, или Деплой JavaScript туда и обратно». На ивенте расскажем, как мы в «Лаборатории Касперского» развернули несколько веб-приложений в совершенно разных средах на единой кодовой базе, разберем...

Keycloak. Standalone-HA в k8s и закрытие админки на ingress-e с переводом на localhost

Привет, Хаброжители! Продолжаем делиться с вами экспертизой отдела Security services infrastructure (департамент Security Services компании «Лаборатории Касперского»). Предыдущую статью нашей команды вы можете прочесть вот здесь: Keycloak. Админский фактор и запрет аутентификации В этой части...

Как мы внедряем машинное обучение в продукты Positive Technologies

Привет! На связи Николай Лыфенко и Артем Проничев, мы занимаемся разработкой и внедрением моделей машинного обучения в продукты Positive Technologies. Сегодня расскажем, как ML помогает автоматизировать действия специалистов по безопасности и детектировать кибератаки. Сначала разберем теоретическую...