Интеллектуальная защита от DDoS-атак Layer 7

С распределенными атаками типа «отказ в обслуживании» (DDoS) в последние годы сталкивались компании практически из всех отраслей экономики. Они используются хакерами довольно давно, и чрезвычайно эффективно могут остановить работу публичных ресурсов компании. В результате — финансовый ущерб и...

Менеджер паролей с GPG шифрованием: настройка PASS на iOS + Git

Наверняка многим из вас знакомы работы Филиппа Циммерманна, а в частности, самая известная из них — PGP (Pretty Good Privacy — Почти Полная Конфиденциальность), опубликованная в далеком 1991 году. Изначально PGP как пакет программного обеспечения предназначался для шифрования электронной почты и до...

Android окукливается (ver 2) и сообществу плевать на это

Всем доброго времени суток! Меня зовут Роман и я понятия не имею, почему я выбрал “ответ” на статью для своего первого поста на Хабр. Возможно эту статью так никто и не увидит, но попытаться стоит. Оригинальная статья. Рекомендую к прочтению. Я хотел оставлять комментарии там, но потом подумал, что...

Android окукливается и сообщество потворствует этому

Disclaimer: Пост пятничный и холиварный. Есть шанс изменить мир к лучшему. Помните, когда среди оригинальных OS производителей, таких как Symbian или Windows Phone, поднял голову и потянулся к свету Android? В те времена, и ещё немало последующих лет, происходил невероятный движ. Система была...

Транспортный агент MS Exchange для защиты от вирусов и нежелательной почты

Exchange довольно мощный и популярный почтовый сервер в мире энтерпрайза. Против угроз малварей и фишинга он имеет как встроенные механизмы защиты, так и возможность использования сторонних продуктов. Но в реальности этих возможностей не всегда достаточно для отлова всех вредоносных писем: малвари...

Представляем Red Hat Advanced Cluster Security for Kubernetes

В конце апреля 2021 года Red Hat анонсировала новую редакцию своей платформы OpenShift – OpenShift Platform Plus, в состав которой входит решение Red Hat Advanced Cluster Security for Kubernetes на основе технологий компании StackRox. Сегодня мы расскажем, какие задачи безопасности OpenShift...

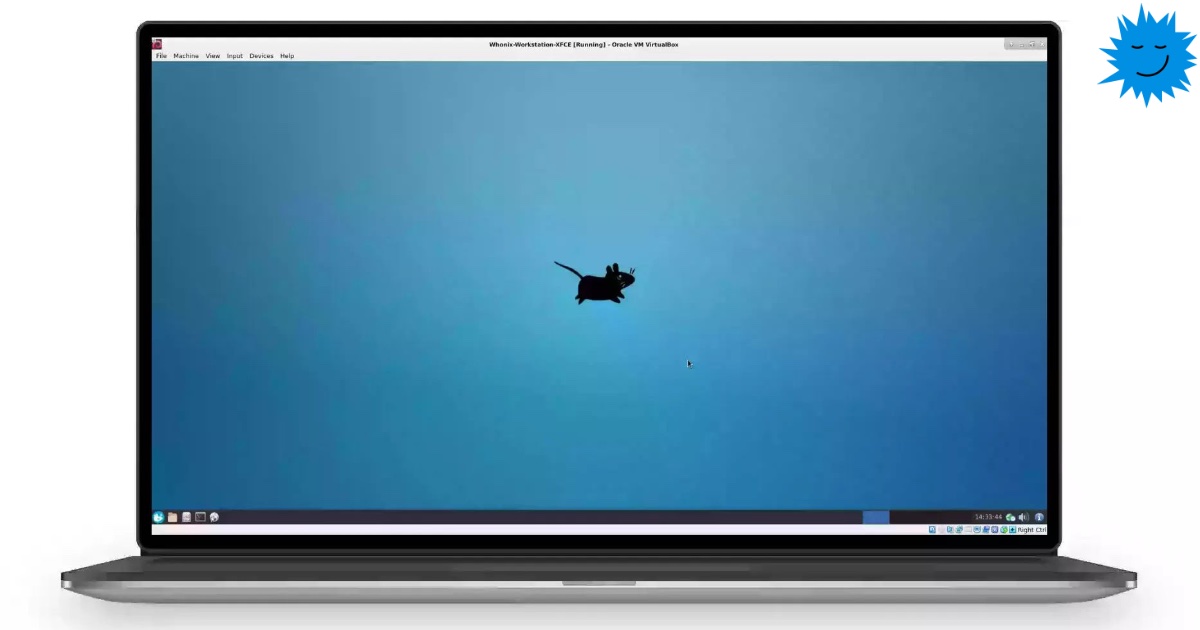

Linux-дистрибутивы для анонимной работы в интернете — что нового?

Самый известный из секьюрных дистрибутивов — Tails, он выпускается с 2009 года. Там всё привычно и знакомо: вставил флэшку, загрузился, поработал, почистил RAM за собой. При этом периодически появляются альтернативные решения, такие как Whonix, Qubes OS или совсем новый дистрибутив Obscurix. Личная...

ХPaste от Southbridge для пересылки паролей и кода

Время от времени нам нужно обмениваться с клиентами и коллегами паролями, фрагментами кода или логами. О сервисах для одноразовых url, с помощью которых можно передавать пароли, уже много писали на Хабре, например, здесь и вот тут. Мы тоже когда-то использовали Pastebin, но потом создали свой...

i2pd-tools: дополнительные утилиты I2P

Навык администрирования I2P-роутера достоен уважения. Эта статья близка по духу навыкам управления i2pd, но посвящена несколько другой теме: набору инструментов, который включает в себя ряд полезных утилит. i2pd-tools, дамы и господа! Я не боюсь сложных слов и длинных постов...

Свой криптографический протокол — опасная идея

Разработка своей криптографии в чём-то сравнима с созданием собственного авиадвигателя, говорит эксперт по безопасности Руна Сандвик. Фото: Виталий Кузьмин Предположим, заказчик требует разработать собственный сетевой протокол. Например, для передачи данных между сервером и мобильным приложением,...

[Перевод] 8 лучших практик предотвращения SQL-инъекций

SQL-инъекции считаются одной из наиболее опасных уязвимостей в онлайн-приложениях. Именно поэтому о них должен знать буквально каждый работающий с базами данных специалист, а статей об SQL-инъекциях как таковых очень и очень много. К старту курса "Этичный хакер" мы решили поделиться именно этой...

Программные патчи для автомобилей станут обязательными и регулярными

Автомобиль Tesla Model 3 взломали с мультикоптера (для зрелищности), источник Автомобили Tesla по умолчанию подключаются к любой точке WiFi с идентификатором SSID Tesla Service. Это очень удобно для взлома. Пароль указан в файле .ssq, который поставляется с автомобилем, или его можно найти в...

System76 Launch: кастомизируемая клавиатура с открытым ПО и «железом»

Клавиатуры — то, без чего не обходится практически ни один пользователь ПК, будь он разработчиком, писателем или просто тем, кто любит общаться в социальных сетях. Удобная клавиатура — необходимость современного человека. Подобрать такой инструмент сложно — для этого достаточно посмотреть...

LinOTP — инсталляция и использование

Привет, хочу поделиться своим опытом работы с LinOTP и привести пример надежной аутентификации с помощью связки LinOTP + FreeRADIUS и Wallix Bastion. LinOTP это гибкая опенсорс платформа корпоративного уровня для надежной аутентификации. Wallix Bastion - решение по управлению привилегированым...

Инфраструктура открытых ключей на базе российской криптографии: GnuTLS как альтернатива OpenSSL

Инфраструктура открытых ключей (PKI/ИОК) включает в себя множество различных объектов и механизмов работы с ними, а также протоколы взаимодействия объектов друг с другом (например, протоколы TLS, OCSP). В число объектов ИОК входят запросы на сертификаты (PKCS#10) и сами сертификаты x509, ключевые...

Fuchsia OS от Google выходит из тени: ее установят на Google Nest Hub

На Хабре многие внимательно следят за судьбой молодой Fuchsia OS от Google. Долгое время ее предназначение и позиционирование оставались достаточно туманными. Компания рассказывала о том, что ОС можно использовать на широком спектре разных устройств, но, где именно, оставалось лишь догадываться....

О скрытых сетях и анонимности их разработчиков

Тоталитаризм и диктатура имели место в любой исторический промежуток, о котором знает современная наука. Однако человек склонен к вольномыслию и недовольству всем, что этому препятствует. В наше время обе стороны вопроса по-прежнему актуальны: одни неустанно пытаются запрещать и карать за неугодные...

Разбор атаки на пользователя I2P

История сети I2P берет свое начало в 2003 году, в связи с чем обросла слухами, домыслами и статьями об уязвимостях, часть из которых уже неактуальна. Перед началом основного повествования описываются решенные проблемы, упоминание которых встречаются до сих пор, затем описываются актуальные угрозы....