Турецкие фокусы с червями, крысами… и фрилансером

Специалисты группы исследования угроз экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили вредоносную кампанию, которая активна по крайней мере с середины января 2018 года. Операция направлена на пользователей из Бразилии, Великобритании, Венгрии, Германии,...

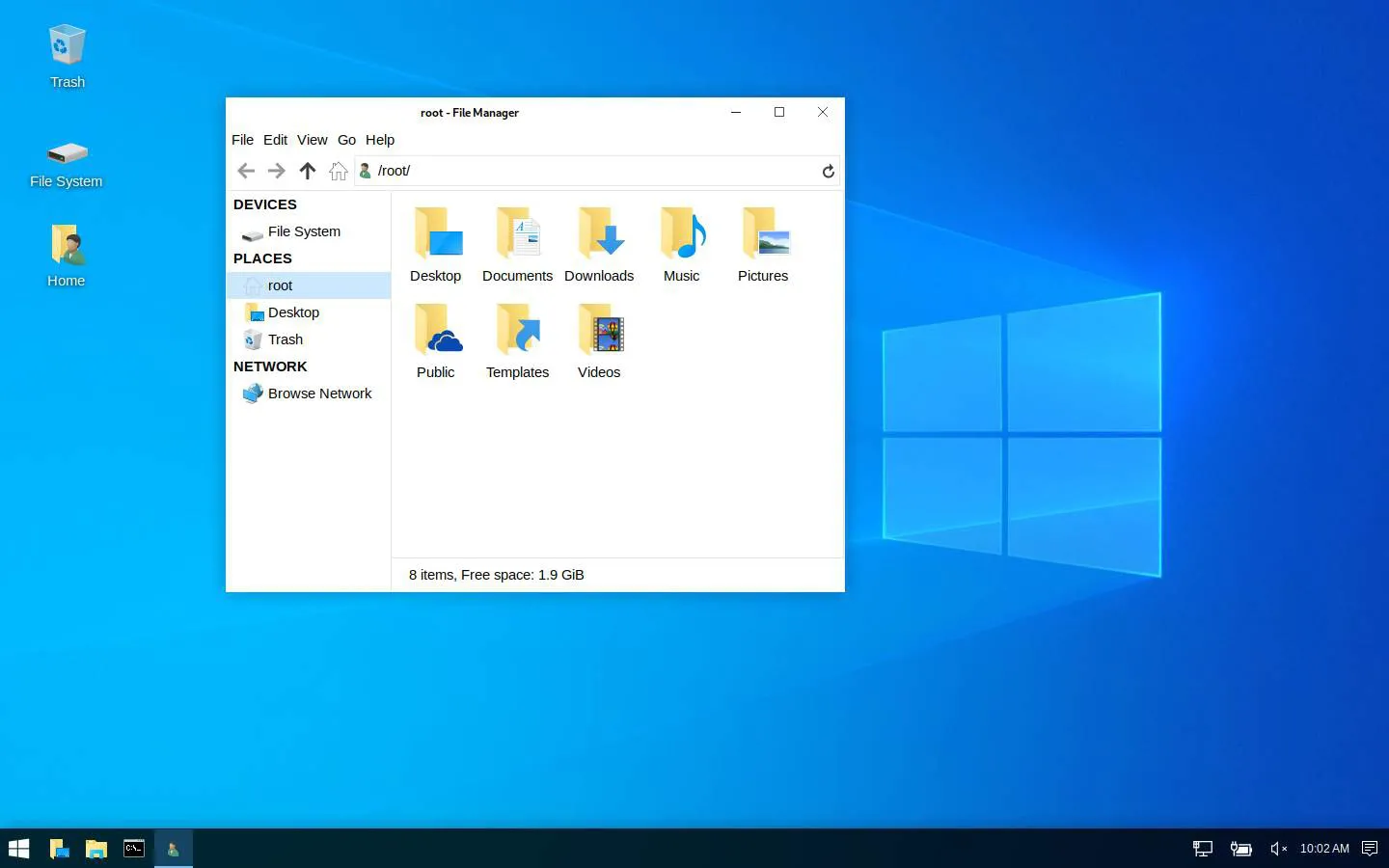

«Под прикрытием»: дистрибутив Kali Linux получил режим визуальной мимикрии под Windows и другие фишки обновления 2019.4

В последнем обновлении популярный среди безопасников и хакеров дистрибутив Kali Linux получил любопытный режим «Undercover» — «под прикрытием», суть которого сводится к визуальной мимикрии под графическую оболочку Windows. Привет, я Kali Linux! Сами разработчики объяснили необходимость новой фичи...

Как создатели вредоносного софта пытаются избежать его обнаружения: разбираем на примере Spy.GmFUToMitm

Изображение: Unsplash Специалисты экспертного центра безопасности Positive Technologies (PT Expert Security Center) обнаружили интересный образец вредоносного ПО, распространяющийся в китайском сегменте интернета. Этот софт используется, среди прочего, для осуществления MITM-атак, а главная его...

Проблема классификации хакеров по опасности

Есть только это пространство, полностью знакомое, в котором нет никаких неожиданностей. Оно полностью освещено, каждый сантиметр под присмотром. Но за границей периметра непроглядная тьма такая, что и на метр ничего не разглядеть. И из этой тьмы тянутся руки. Вооруженные руки. С одной целью —...

Чем опасны хакерские атаки на IoT-устройства: реальные истории

Инфраструктура современного мегаполиса строится на устройствах интернета вещей: от видеокамер на дорогах до крупных ГЭС и больниц. Хакеры в состоянии сделать любое подключенное устройство ботом и использовать дальше для совершения DDoS-атак. Мотивы могут быть самыми разными: хакерам, например,...

Лейся, Fanta: новая тактика старенького Android-трояна

Однажды вы захотите продать что-нибудь на Avito и, выложив подробное описание своего товара (например, модуль оперативной памяти), получите вот такое сообщение: Читать дальше →...

Воры используют deepfakes для обмана компаний, заставляя посылать себе деньги

C момента своего появления в декабре 2017-го дипфейки, видео с почти идеальной заменой лица, созданные нейросетью, наводили на экспертов панику. Многие, например, тогда боялись, что теперь еще проще станет «порно-месть», когда бывший бойфренд с достаточно мощным ПК может смастерить любое грязное...

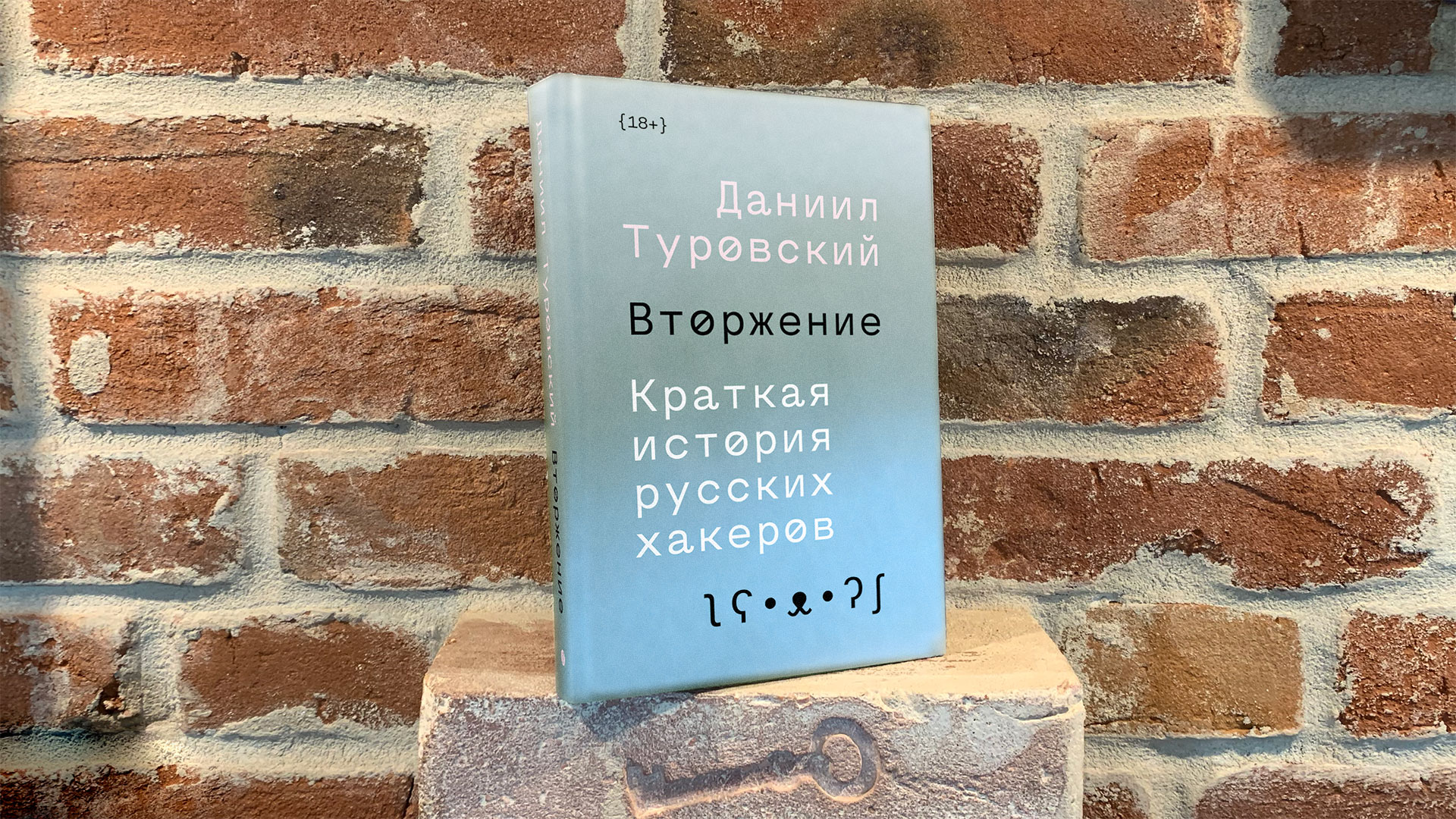

Habr Special // Подкаст с автором книги «Вторжение. Краткая история русских хакеров»

Habr Special — подкаст, в который будем приглашать программистов, писателей, ученых, бизнесменов и других интересных людей. Гость первого выпуска — Даниил Туровский, спецкор Медузы, который написал книгу «Вторжение. Краткая история русских хакеров». В книге 40 глав, которые рассказывают о том, как...

Вирус Lurk взламывал банки, пока его писали обычные удаленщики по найму

Отрывок из книги «Вторжение. Краткая история русских хакеров» В мае этого года в издательстве Individuum вышла книга журналиста Даниила Туровского «Вторжение. Краткая история русских хакеров». В ней собраны истории с темной стороны российской IT-индустрии — о ребятах, которые полюбив компьютеры,...

[Перевод] Системы радионавигации, используемые самолётами для безопасной посадки, небезопасны и подвержены взлому

Сигнал, по которому самолёты находят посадочную полосу, можно подделать при помощи рации за $600 Самолёт в демонстрации атаки на радио из-за поддельных сигналов КГС садится правее посадочной полосы Практически любое воздушное судно, поднимавшееся в воздух в последние 50 лет – будь то одномоторный...

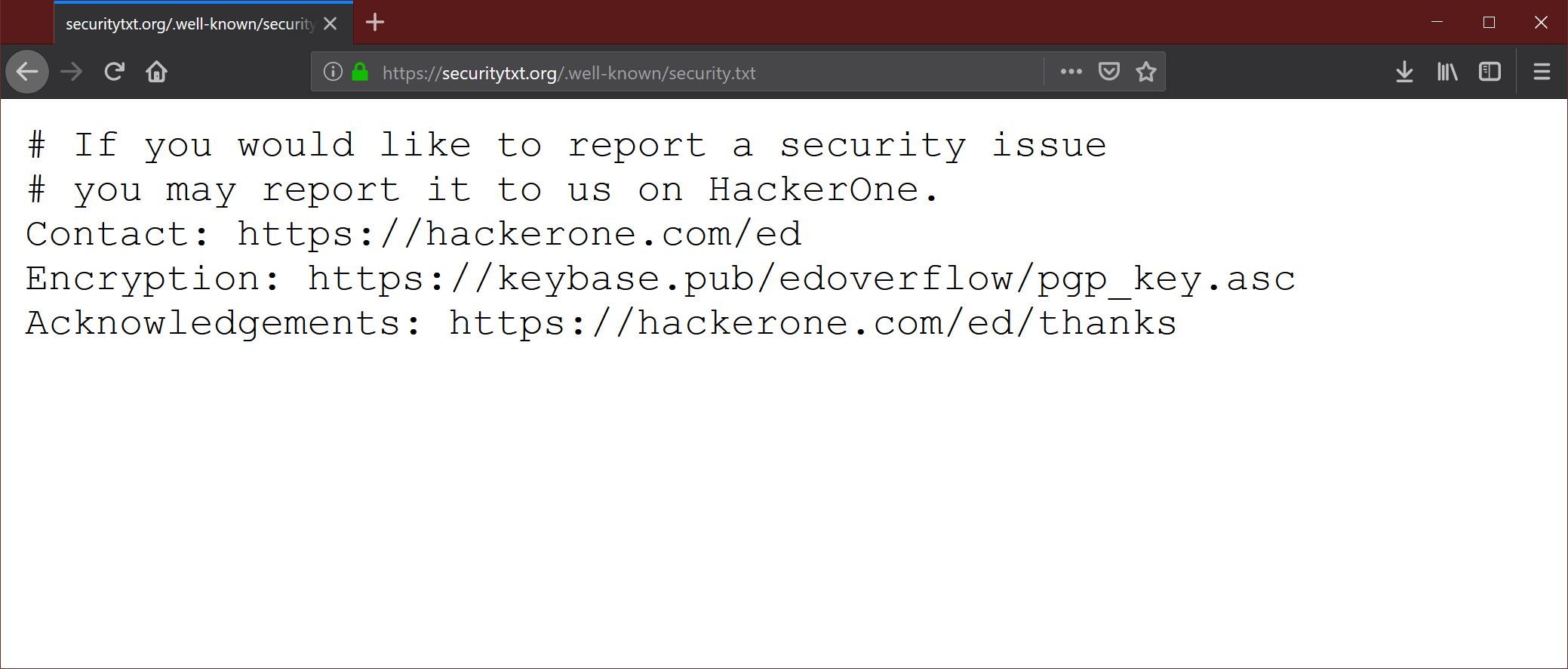

[Из песочницы] Интернет проект security.txt — знакомство с еще одним .well-known файлом

Основная идея проекта — формализация взаимодействия между внутренней ИБ и внешними исследователями, давая четкое указание как и куда направлять информацию об уязвимостях или проблемах безопасности. Формализация взаимодействия — серьезная проблема, не все сайты имеют программы bug bounty, или даже...

«Скрытые угрозы», тест по инцидентам в сфере кибербезопасности

Информационная безопасность — самая увлекательная и азартная сфера компьютерных технологий. В ИБ постоянно идет противоборство «меча и щита», средств атаки и защиты. Но даже самая мощная защита может быть неэффективна, если не уметь с ней обращаться. А учиться можно на громких провалах других...

Мутные воды: как хакеры из MuddyWater атаковали турецкого производителя военной электроники

У иранских прогосударственных хакеров — большие проблемы. Всю весну неизвестные публиковали в Telegram «секретные сливы» — информацию о связанных с правительством Ирана APT-группах — OilRig и MuddyWater — их инструментах, жертвах, связях. Но не о всех. В апреле специалисты Group-IB обнаружили...

[Перевод] Хакер, взломавший приложения для слежения за автомобилями по GPS, обнаружил, что может их удалённо останавливать

«Я могу создать серьёзные проблемы с дорожным движением по всему миру», — сказал он. Хакер взломал тысячи учётных записей, принадлежащих пользователям двух приложений для слежения по GPS, что дало ему возможность отслеживать местонахождение десятков тысяч машин и даже глушить моторы некоторых из...

Четыре JavaScript-сниффера, которые подстерегают вас в интернет-магазинах

Практически каждый из нас пользуется услугами онлайн-магазинов, а значит, рано или поздно рискует стать жертвой JavaScript-снифферов — специального кода, который злоумышленники внедряют на сайт для кражи данных банковских карт, адресов, логинов и паролей пользователей. От снифферов уже пострадали...

[Перевод] Как «этичный взлом» производителя ПО для азартных игр обернулся полным кошмаром

«Этичные хакеры» пытались раскрыть глаза компании, делающей программы для азартных игр, на ошибки в её продуктах – но в итоге всё полетело к чертям Люди, обнаруживающие проблемы с безопасностью у компании, часто сталкиваются с трудностями, пытаясь сообщить ей об этом. Однако гораздо реже подобные...

Вебинар Group-IB «Новый взгляд на Threat Hunting: о технологиях выявления инфраструктуры атакующих»

В этом квартале клиентам Group-IB Threat Intelligence стал доступен новый аналитический инструмент, позволяющий выявлять связанную сетевую инфраструктуру на основе графового анализа. Читать дальше →...

Как Android-троян Gustuff снимает сливки (фиат и крипту) с ваших счетов

Буквально на днях Group-IB сообщала об активности мобильного Android-трояна Gustuff. Он работает исключительно на международных рынках, атакуя клиентов 100 крупнейших иностранных банков, пользователей мобильных 32 криптокошельков, а также крупных e-commerce ресурсов. А вот разработчик Gustuff —...