Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

Сказ о том, как пентестеры трафик скрывают

Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика...

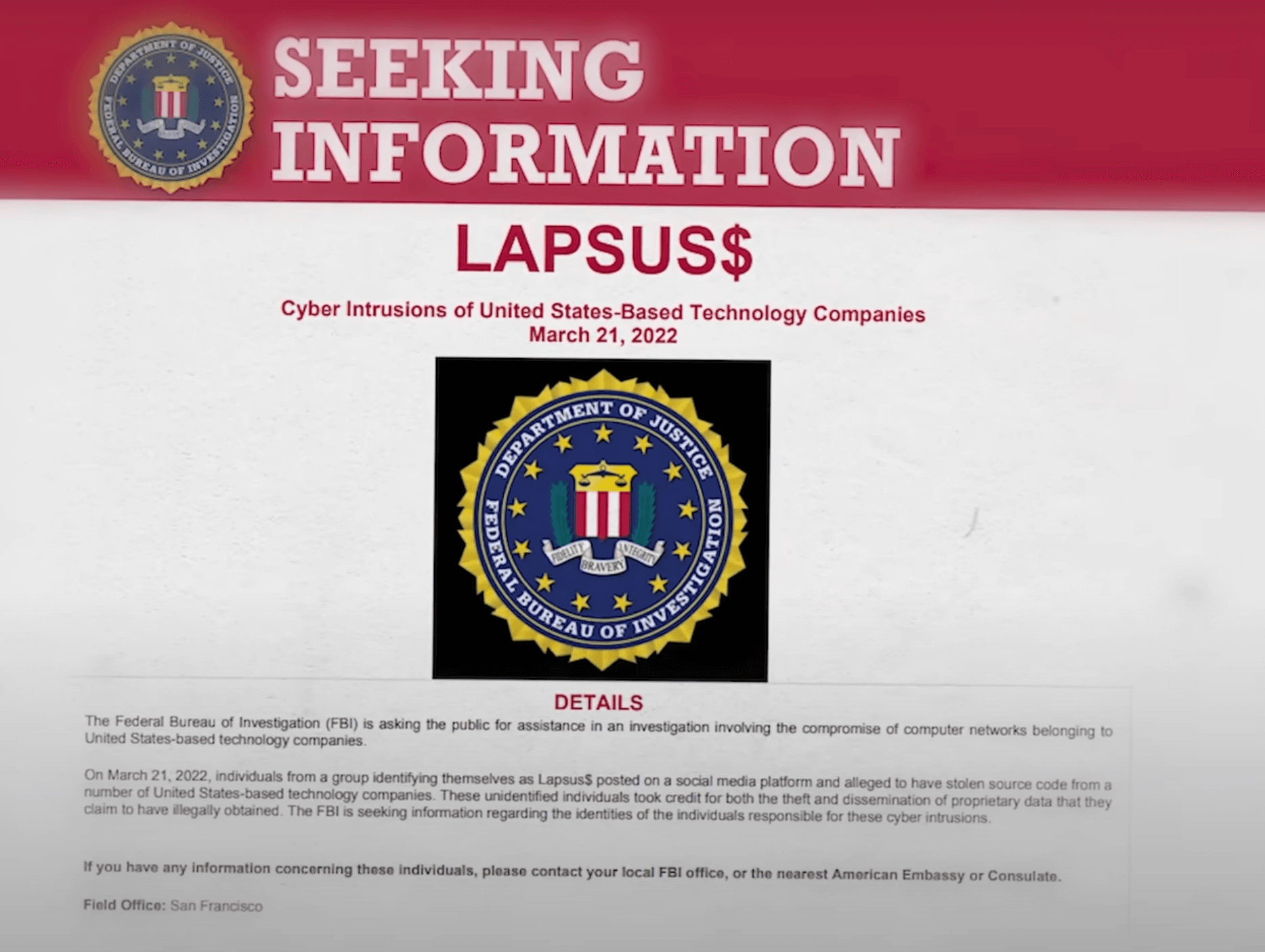

История 17-летнего хакера взломавшего крупнейшие компании мира

История Ариона удивительна тем, что, в отличие от многих хакеров-подростков, он не стал тратить миллионы, которые украл, на дорогие покупки или дизайнерскую одежду. Наоборот, он решил использовать эти деньги, чтобы приобрести эксплойты, с целью совершения все более масштабных хакерских атак. Ему...

Как нашли бэкдор в радиосвязи TETRA — подробный разбор

Неприступных крепостей не бывает. Опасную брешь, то есть бэкдор, недавно обнаружили в шифрованном стандарте радиосвязи TETRA. А ведь он вот уже 25 лет используется военными, экстренными службами и объектами критической инфраструктуры по всему миру. Самое интересное, что на технические детали и...

Нужна ли «Кибердеревне» кибербезопасность: ИИ, IoT и роботизация в сельском хозяйстве

Уже смотрели нашумевший сериал «Кибердеревня»? Сказка, скажете вы? С одной стороны, можно сказать и так, а с другой, многие из атрибутов этой сказочной «кибердеревни» уже внедрены в реальное сельское хозяйство! Роботы, Интернет вещей, искусственный интеллект - всё это уже сегодня используется на...

Анализ безопасности приложений, использующих GraphQL API

Привет! Меня зовут Даниил Савин. Летом я участвовал в программе стажировки для безопасников от Бастион и в процессе глубоко исследовал тему безопасности приложений, использующих GraphQL. Так появилась статья, из которой вы узнаете: — какие встроенные функции есть у GraphQL; — как тестировать...

Инфраструктурный пентест по шагам: инструменты, методологии и разведка

В этой статье вас ждет база — те вещи, которые должен знать каждый начинающий пентестер, занимающийся аудитами внутренней инфраструктуры. Начнем с теории — того, по каким схемам действуют хакеры и как знание этих шаблонов помогает в работе пентестера. Затем перейдем к выбору операционных систем и...

Взламываем транспортные карты: чит на бесконечные деньги

Этот парень открыл все турникеты на станции. Вы до сих пор считаете, что все хакеры вредны? Начну с простого вопроса: кто из вас пользуется общественным транспортом? А кому нравится за него платить? Если такие все же найдутся, то могут смело переставать читать статью. Для остальных у меня есть...

Хронология Standoff: как из команды защитников мы выросли в судей кибербитвы

Привет, Хабр! Меня зовут Антон Калинин, в Innostage я занимаюсь развитием киберполигонов. Я хочу поделиться с вами нашим опытом, как мы участвовали в киберитве Standoff на стороне защитников и со временем полностью замкнули на себе функционал Глобального SOC кибербитвы. Читать далее...

Подлые конкуренты, вымогатели и двойные агенты: как мы боролись с хакерскими атаками на клиентов

Представьте, в один прекрасный день вы просыпаетесь и узнаете, что сегодня — День конституции Украины. И сообщают об этом не новости, а ваш собственный сайт, где вы и не думали размещать ничего подобного. За 9 лет управления студией разработки Code Pilots у меня накопилось несколько историй о...

Социальная инженерия глазами жертвы

Простые правила, которые помогут вовремя распознать фишинговые атаки и избежать их последствий, а также краткий обзор основных видов таких атак Мы провели более 20 успешных проверок, в которых использовалась социальная инженерия. Раз за разом один результат – удивление и фраза «мы знали о таком, но...

Социальная инженерия в 2022 году: все еще актуальна?

Социальная инженерия в общем своем понимании подразумевает под собой метод получения необходимой конфиденциальной информации, различного рода доступов к ресурсам или сети компании посредством психологической манипуляции человеком. Основными типами атак социальной инженерии остается фишинг,...

Инструкция: как открыть программу баг-баунти и не облажаться

Перед тем как написать этот пост, я расспросил знакомых из разных IT-компаний и столкнулся с полярными мнениями. Одни горячо топили за bug bounty и говорили, что это чуть ли не лучший способ поддерживать безопасность (правда часто оказывалось, что программу открыли еще до их найма), другие уверены,...

[Перевод] Руководство по парольной политике. Часть 1

Руководство по парольной политике. Часть 1 Перевод чрезвычайно полезного документа от большого коллектива авторов. Содержит конкретные рекомендаци и объединяет появившиеся в последнее время руководства по парольной политике в одном месте, с целью создать универсальную парольную политику, которую...

«Золотой стандарт» или что умеют современные Deception-решения: развертывание, реалистичность, обнаружение. Часть 2

В предыдущей статье мы рассказали о разновидностях ловушек и приманок. Итак, когда приманки готовы, осталась самая малость - разложить их по нужным хостам. Тут в дело вступает другой критерий выбора Deception-решения, а именно, каким способом доставляются приманки на хосты. Читать далее...

Black-box тестирование сотовой сети: как операторы защищают абонентов от хакерских атак

В статьях о SS7 и Diameter улавливаются панические нотки: протоколы сотовой связи похожи на решето, от них нельзя взять и отказаться, их не исправить. И все же, телеком-апокалипсис до сих пор не случился. Сотовые сети работают, но каким образом? Мы проверили, как и насколько эффективно сотовые...

«Золотой стандарт» или что умеют современные Deception-решения: ловушки и приманки. Часть 1

"Золотой стандарт" или что умеют современные Deception-решения: ловушки и приманки. Часть 1 Читать далее...

Внедрение агентов и конфликт с антивирусами — как мы делали собственную Deception-систему

На старте проекта у нас были: пять разработчиков, большая идея, перспективная технология и очень смутное представление о том, как должен выглядеть конечный продукт. Уже больше двух лет мы разрабатываем Bastion Security Platform. В прошлой статье мы рассказали, как научились создавать дешевые...