[Перевод] Охота за (не)аутентифицированным удалённым доступом в роутерах Asus

Почитав в сети подробности о нескольких обнародованных критических CVE, связанных с маршрутизаторами Asus, мы решили проанализировать уязвимую прошивку этих устройств и, быть может, написать подходящий эксплойт «n-day». В итоге в процессе поиска уязвимой части программы и написания эксплойта для...

Как перехватывают зашифрованный HTTS-трафик на мобильном устройстве

Реверс-инжиниринг VPN-сервиса Onavo Protect под Android позволил определить методы, которые можно использовать для перехвата зашифрованного HTTPS-трафика на мобильном устройстве. Если вкратце, злоумышленник должен поставить на телефон собственное приложение и сертификат УЦ (удостоверяющего центра)....

Райтап на таск «Крестики» с Codeby Games | CTF, реверс-инжиниринг

Хотели порешать эти ваши реверс-инжиниринги на CTF? Да ещё и на C++ с Windows Forms? К тому же чтобы он был не сложным и в райтапе были объяснения? Тогда вам сюда 😉 Ссылка на задание (файлы): нажми на меня :) Читать далее...

Просто о сложном: как я написал книгу по реверс-инжинирингу встраиваемых систем

Большую часть своей карьеры я руководил какими-то коллективами: брал себе стажеров, кого-то курировал, больше 10 лет преподавал в Бауманке. Мне всегда хотелось делиться своими знаниями. И в какой-то момент я понял, что у меня нет источника информации, который я могу дать человеку со словами: «На,...

Анализ виртуальной машины на примере VMProtect. Часть 2

В первой части статьи мы рассмотрели общий вид работы конвейера виртуальной машины, а также немного коснулись возможных подходов для анализа виртуальной машины. В этой части статьи не приводится гарантированного способа снятия виртуализации, я просто хочу поделиться опытом анализа ВМ который...

Вскрываем средства для DDoS-атак на российскую ИТ-инфраструктуру. Часть вторая

По разным источникам, в 2023 году было зафиксировано несколько миллионов DDoS-атак на российские информационные системы. И судя по статистике, их количество только растёт. В связи с этим, а также по многочисленным просьбам коллег мы решили углубить наше исследование и более подробно разобрать...

И бесплатную проходку на OFFZONE 2024, и работу мечты за день. Чудеса? One Day Offer

Если вы уже давно хотите стать частью команды BI.ZONE, это ваш шанс, потому что на OFFZONE 2024 мы проведем One Day Offer. Запускаем конкурс, три победителя которого получат бесплатные проходки на конференцию. В этом году ищем специалистов по обратной разработке — для них и задания. Каждый участник...

Реверсинжиниринг PWN-тасков или эксплуатируем бинарные уязвимости (Часть 4 / Stack3)

Всем доброго времени суток! Набираем обороты... Сегодня мы будем 'пывнить" stack3.exe (ссылочка на файл, как обычно, на Github). Stack3 Закидываем в Ghidra: Читать далее...

Реверсинжиниринг PWN-тасков или эксплуатируем бинарные уязвимости (Часть 3 / Stack2)

Друзья, всех приветствую! Это третья часть нашего "пывна" :) Сегодня будем изучать работу Stack2.exe (скачать можно ТУТ). Ссылки на предыдущие части: Эксплуатация бинарных уязвимостей или учимся «пывнить» (Часть 1 / Stack0) Реверсинжиниринг PWN-тасков или эксплуатируем бинарные уязвимости (Часть 2...

Реверсинжиниринг PWN-тасков или эксплуатируем бинарные уязвимости (Часть 2 / Stack1)

Друзья всех приветствую! Продолжаем "пывнить" :) Кто не прочитал первую статью - она есть ТУТ! Перед началом оставлю пару полезных ресурсов: Теория - Статьи на тему, что такое и с чем едят Buffer Overflow Практика - Крутые таски на тему PWN от Codeby Games В этой статье будем решать таск Stack1...

[Перевод] Реверс-инжиниринг умных часов

Недавно в моём распоряжении оказалась партия умных часов с поддержкой геолокации, которые после тестирования были отправлены в резерв. Мне было поручено найти применение для этих девайсов, с чего и началась история их реверс-инжиниринга, о которой я поведаю в этой статье. Начну я с рассмотрения их...

YoungLotus – анализ китайского вредоноса

В ходе своего анализа ВПО, я наткнулся на вредонос, который ещё не был никем проанализирован. Его имя – YoungLotus, в Интернете очень мало информации по нему. Именно поэтому я решил изучить его и написать эту статью. Как и в прошлой моей статье, я распакую и опишу основные характеристики вредоноса,...

Операционка реверсера. Обзор виртуальной среды FLARE-VM

Каждый раз открывая новостную ленту ты скорее всего замечал посты про очередную вирусную атаку. Хакеры и злоумышленники очень любят применять в своих атаках малварь разного вида. Но наша с тобой задача на сегодня научиться ковырять такие вещи используя отдельное ПО для этого. Разбирать все это дело...

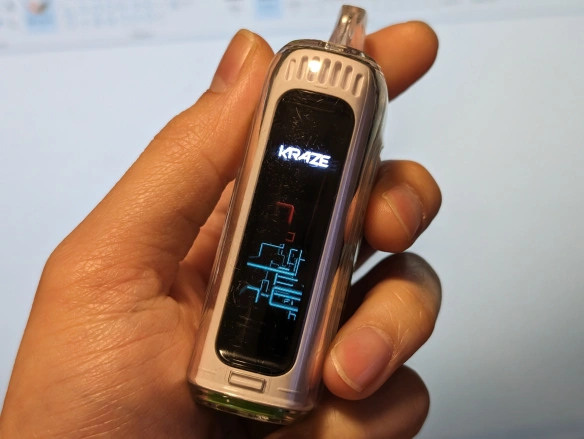

[Перевод] Как запустить Windows 95 на одноразовом вейпе

Возможно, вы уже сталкивались с одноразовыми электронными сигаретами, у которых есть яркий цветной ЖК-экран. Нет смысла говорить о том, насколько это вредно для экологии, когда на свалки и просто на обочину дорог выкидываются устройства с нормальными литий-ионными батареями. Я сам не курю, но...

Подводные грабли экспертных утилит при работе с инцидентами

Привет, Хабр! Меня зовут Максим Суханов, я ведущий эксперт в команде CICADA8 Центра инноваций МТС Future Crew. Это подразделение отвечает, в том числе, за реагирование на инциденты кибербезпасности, форензику и реверс-инжиниринг вредоносного ПО. Ещё я занимаюсь другими интересными вещами, вроде...

Устройство памяти процессов в ОС Linux. Сбор дампов при помощи гипервизора

Иногда для анализа ВПО или, например, для отладки какого-либо процесса может потребоваться дамп памяти процесса. Но как его собрать без отладчика? Постараемся ответить на этот вопрос в этой статье. Задачи: - Обозначить цель сбора дампа процесса. - Описать структуру памяти процессов в Linux и...

Профессия «кибердетектив»: кто такой исследователь угроз и как им стать

Привет, Хабр! Об исследовании киберугроз ходит немало мифов. Якобы это крайне узкая специализация, котирующаяся только в ИБ. Попасть в профессию непросто: необходимо на старте иметь глубокую теоретическую подготовку и навыки обратной разработки. Наконец, карьерные возможности такого специалиста...

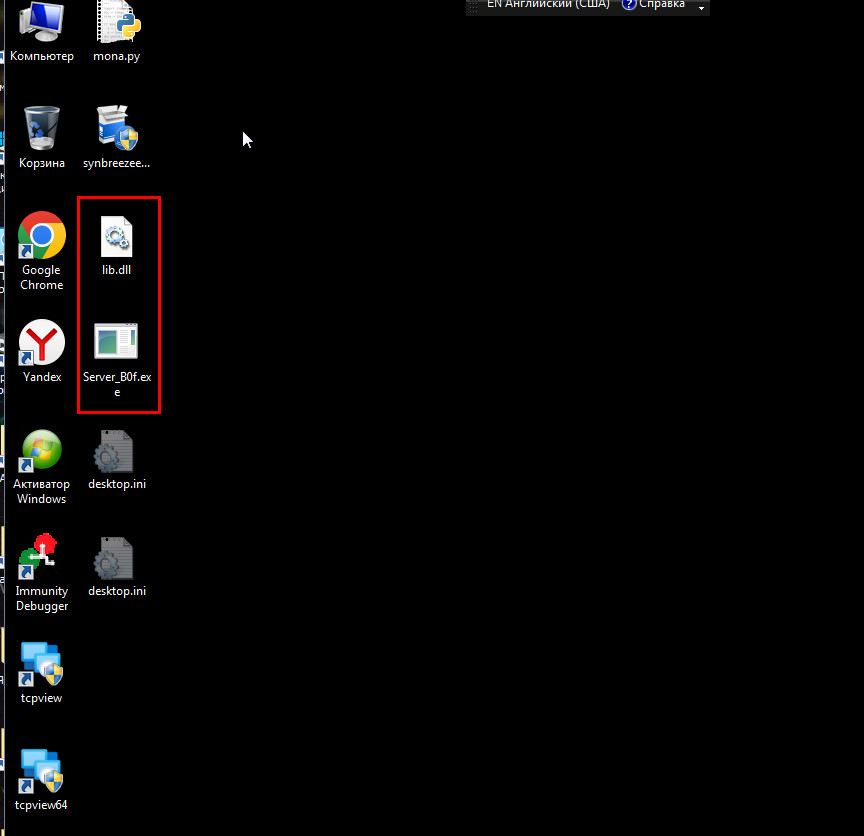

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...