Кино под защитой. Как мы готовились к аудиту по безопасности медиаконтента

Наверняка каждый читатель Хабра хотя бы раз в жизни мечтал прикоснуться к миру кино, стать его частью. В этом посте я расскажу о том, как консультантам из отдела информационной безопасности удалось сделать это. Из текста вы узнаете: зачем досматривать до конца титры в конце фильма; сколько...

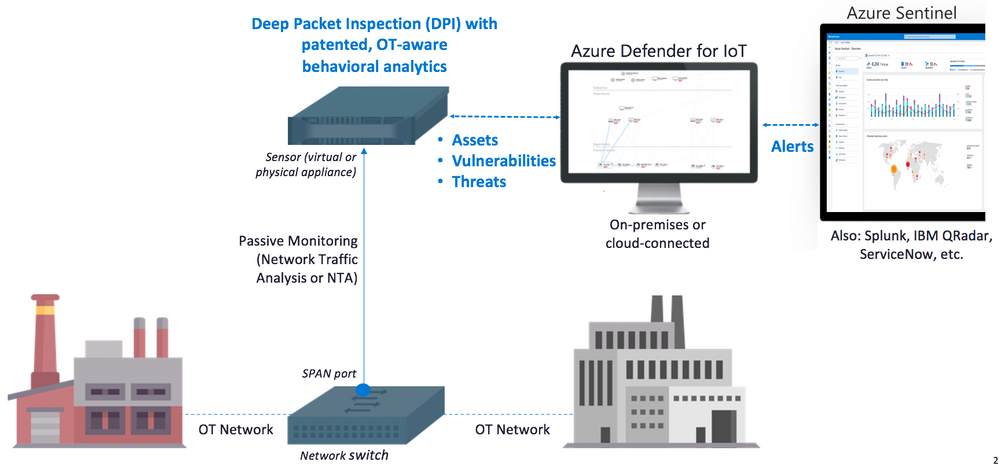

Microsoft представила Azure Defender — сетевое решение для защиты IoT-устройств

Компания Microsoft представила новое решение из области информационной безопасности на базе Azureдля защиты устройств класса умного дома — IoT Azure Defender. Система реализована по принципу бесклиентного межсетевого экрана, который контролирует внешние подключения и запросы к IoT-устройствам в...

Cisco ISE: Настройка гостевого доступа на FortiAP. Часть 3

Приветствую в третьей публикации цикла статей, посвященному Cisco ISE. В данной публикации вас ждет погружение в гостевой доступ, а также пошаговое руководство интеграции Cisco ISE и FortiGate для настройки FortiAP. Подробнее...

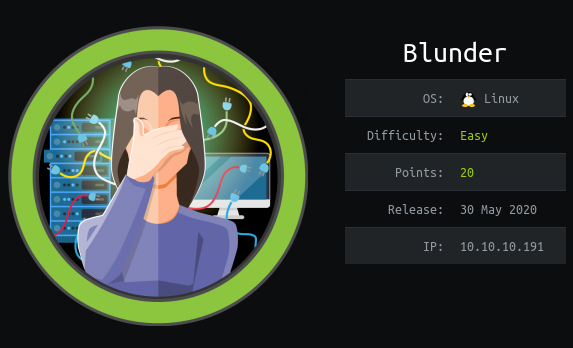

Hack The Box. Прохождение Blunder. Ломаем Bludit CMS

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox. Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где имеются важные для вас данные, так как Вы попадаете в частную сеть с людьми, которые что-то...

Как мы нашли уязвимость в почтовом сервере банка и чем она грозила

Мы часто проводим пентесты для банков и других финансовых организаций. Так же часто обнаруживаем уязвимости разного уровня критичности. Этот пост — про один из таких кейсов. Недавно, проверяя защищенность веб-ресурсов банка, мы нашли уязвимость в почтовом сервере Exim 4.89, которая может приводить...

Как обнаруживать перемещение атакующих по сети

На проектах по анализу защищенности корпоративных информационных систем в 2019 году нашим пентестерам удалось преодолеть сетевой периметр 93% компаний. При этом в сеть 50% компаний можно было проникнуть всего за один шаг. Чтобы не дать реальным атакующим достичь цели, важно вовремя выявлять их...

Как работать с логами Zimbra OSE

Логирование всех происходящих событий — одна из наиболее важных функций любой корпоративной системы. Логи позволяют решать возникающие проблемы, проводить аудит работы информационных систем, а также расследовать инциденты информационной безопасности. Zimbra OSE также ведет подробные логи своей...

«Если уже слили»: как сделать документооборот чуточку безопаснее — базовые ИБ-рекомендации

Ранее мы обсуждали неочевидные моменты, связанные с ротацией парольных фраз и персональной ИБ. Сегодня продолжим тему, но поговорим о работе с файлами, а именно о том, как вычислить, кто «слил» конфиденциальную информацию по метаданным и защитить документы компании. Читать далее...

Hack The Box. Прохождение Cache. RCE в OpenEMR, memcached и docker

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox. В данной статье эксплуатируем уязвимости в CMS OpenEMR, работаем с memcached и docker. Подключение к лаборатории осуществляется через VPN. Рекомендуется не подключаться с рабочего компьютера или с хоста, где...

Безопасность домохозяйки

Лет 15 назад, когда интернет выдавался по карточкам и измерялся в часах для нас было обыденным делом ходить в гости за играми, книгами и фильмами. У многих был один единственный диск, обязательно разбитый на c: и d: Но никто не думал о том, какие именно файлы, валяющиеся на жёстком диске, были...

В США предлагают усилить безопасность подводных интернет-магистралей, чтобы избежать шпионажа со стороны Китая

В начале октября Федеральная комиссия по связи США призвала провести проверку наиболее значимых интернет-кабелей, по которым передается большая часть мирового интернет-трафика. По словам комиссара FCC Джеффри Старкса, особое внимание нужно уделить кабелям со станциями обслуживания в конкурирующих...

Huawei получил от Трампа люлей… But show must go on?

«Просто хочешь ты знать, где и что происходит…» (с) Кино Недавно волею судеб (подарили) я стал обладателем смартфона Huawei P40 Lite: красивый такой, зелененький. После «люлей» от Трампа за шпионаж, смартфоны Huawei поставляется без сервисов Гугл. Магазин приложений от Гугл также недоступен. Зато...

[Перевод] Как действуют хакеры, воруя ключи и пароли?

Я занимаюсь поиском уязвимостей в различных системах безопасности. В определённый момент мне стало понятно, что мои клиенты недостаточно хорошо знакомы (если вообще знакомы) с базовыми приёмами «хакинга». Ключи к API, пароли, SSH-ключи, сертификаты — всё это отличные механизмы защиты. Но это так до...

HackTheBox. Прохождение Blackfield. Захват контроллера домена через SMB и RPC, LPE через теневую копию

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox. В данной статье использую ASRep Roasting для определения пользователей, RPC для смены пароля и захвата учетной записи, а потом повысим свои привилегии благодаря теневой копии NTDS.DIT. Подключение к лаборатории...

CND: Защита от хакерских атак (EC-Council CND)

Certified Network Defender (CND) следующий уровень после Certified Encryption Specialist (ECES). Курс и сертификация намного более популярные, сложные, интересные и уже требуют определенный опыт работы с сетью. Для меня это была вторая сертификация в EC-Council, а мои коллеги пошли сразу на CEH....

Укрощение Горыныча 2, или Символьное исполнение в Ghidra

С удовольствием и даже гордостью публикуем эту статью. Во-первых, потому что автор — участница нашей программы Summ3r of h4ck, Nalen98. А во-вторых, потому что это исследовательская работа с продолжением, что вдвойне интереснее. Ссылка на первую часть. Добрый день! Прошлогодняя стажировка в Digital...

Сертифицированные VS. несертифицированные средства защиты информации: требования регулятора или реальная необходимость?

Вопрос о необходимости использования сертифицированных средств защиты информации, включая и криптографические, не теряет своей актуальности для коммерческих организаций уже очень долгое время. Он неустанно обсуждается в рамках выполнения требований по обеспечению безопасности персональных данных,...

Как мы проводили аудит Корпоративной Почты Mail.ru — нашего нового сервиса для крупного бизнеса

Корпоративные данные часто представляют собой коммерческую тайну. Их утечка может привести к удару по репутации, финансовым потерям или даже банкротству. Поэтому требования безопасности к B2B-продукту должны быть очень высокими. Создавая новый продукт — Корпоративную Почту Mail.ru — мы уделяли...