Как усилить безопасность Linux Debian с ispmanager для сайта на Wordpress

Это первая статья из цикла, в котором расскажем о практических способах обеспечить безопасность сервера. В качестве примера — операционная система Linux Debian с панелью управления ispmanager 6 и сайт на Wordpress. В этой статье опишу: ▪️ Безопасность в процессе установки Debian ▪️ Защита...

(Не) безопасный дайджест: если бы в ИБ была «Премия Дарвина» – 2024

В апреле мы традиционно просим нашего начИБ Алексея Дрозда aka @labyrinth поделиться его подборкой забавных, нелепых и глупых ИБ-инцидентов. В апрельском хит-параде: расхитительница запасов офисной бумаги, распродажа музейных экспонатов на eBay, плейлист от ИИ и сотрудник, который прикинулся...

Чего боятся стажеры? {Спойлер: всех отвлекать, все поломать, чего-то не знать, на код-ревью завалиться…}

Мы все чего-то боимся. И это нормально: страх достался нам от наших предков как защитная реакция на какой-либо раздражитель, чтобы настроить организм на дальнейшие действия. И хотя времена мамонтов и саблезубых тигров давно прошли, наша биохимия никуда не делась. Главное – как тогда, так и сейчас –...

Самые горячие новости инфобеза за март 2024 года

Всем привет! Первый весенний месяц позади, так что подводим его итоги. В марте шуму наделал бэкдор в XZ Utils под Linux — он не успел добраться до стабильных релизов, но в перспективе мог стать инцидентом космических пропорций. В начале месяца Black Cat провернула экзит-скам, а натужные попытки...

Защищаем облако: открытые инструменты для обеспечения безопасности в контейнерах и не только

В блоге beeline cloud на хабре уже выходила подборка полезных ресурсов по DevOps и Kubernetes для джунов и прожжённых специалистов. Сегодня продолжим тему облачной безопасности и поговорим об открытых проектах для защиты cloud-инфраструктуры и приложений. В сегодняшнем списке — инструменты для...

Как получить лицензию ФСТЭК России. Опыт «Фланта»: процесс, сложности, советы

В России на разные виды деятельности нужны лицензии. Например, чтобы производить и продавать алкоголь и табачные изделия, требуется разрешение. Это касается и защиты конфиденциальной информации, разрешение на работу с которой выдает Федеральная служба по техническому и экспортному контролю (ФСТЭК...

Топ самых интересных CVE за март 2024 года

Всем привет! Подводим итоги марта топом самых интересных CVE. Гвоздём программы ушедшего месяца, конечно же, стал бэкдор в XZ Utils, наделавший шуму в Linux-сообществе. Десятку по CVSS также выбила уязвимость в Atlassian Bamboo Data Center и Server на внедрение SQL-кода. Оригинальной уязвимостью...

Путь медиаджедая

Привет, Хабр! Меня зовут Антон, работаю бизнес-аналитиком в компании GlowByte. Некоторое время назад я проводил любительские исследования инфополя и его влияния на человека, а теперь хочу поделиться своими наблюдениями. Если вы никогда не интересовались этой темой, то вот вам простая мысль для...

8 неочевидных уязвимостей при разработке e-commerce проекта на NextJS

Важно не забывать про безопасность при разработке. По мере усложнения сценариев и архитектуры в онлайн и екоммерс сервисах риск возникновения ошибок возрастает. Поэтому мы обучаем разработчиков основам безопасности в вебе и регулярно проводим стороннее пенетрационное тестирование перед запуском. В...

Синергия продуктов Anti-DDoS и WAF

Группа компаний «Гарда» – производитель семейства продуктов для защиты данных и сетевой безопасности. В нашем портфеле более 15 различных систем, которые помогают зрелым заказчикам решать задачи кибербезопасности. Под тегом #продуктыгарда мы будем размещать посты, из которых вы узнаете лучшие...

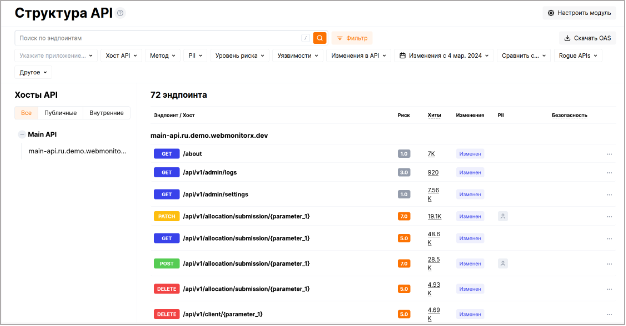

Обзор продукта «Структура API» и новой функциональности сравнения Open API спецификаций

Всем привет! Сегодня мы хотим вам рассказать о нашем продукте «Структура API» и последних изменениях в нём. Данный продукт позволяет решить одну из важнейших задач в управлении API – это получение актуальной и полной структуры API на основании реального трафика. Результат представляется в привычном...

От HTTP к RCE. Как оставить бекдор в IIS

Всем добрый день! Меня зовут Михаил Жмайло, я пентестер в команде CICADA8 Центра инноваций МТС. На проектах часто встречаются инстансы Internet Information Services (IIS). Это очень удобный инструмент, используемый в качестве сервера приложений. Но знаете ли вы, что даже простое развёртывание IIS...

Новая техника скрытого извлечения данных из реестра: анализ и рекомендации по защите

Недавно в сети появился инструмент, который позволяет получить учетные данные из реестра Windows без взаимодействия с файловой системой — непосредственно из памяти. Детектировать такие атаки средствами штатного аудита очень непросто. В статье сравниваем механизм работы новой утилиты со старыми...

Киберпранк с тараканами, или Хакеры тоже шутят

Далеко не всегда за хакерскими приколами стоит демонстрация силы или желание привлечь внимание общественности. Некоторые шутят просто от скуки, другие — чтобы опробовать новую утилиту или размять мозг, а кто-то ради желания потешить эго. Описать все причины мы вряд ли сможем. А вот вспомнить...

Как выжить на первом испытательном сроке в IT и не только

Всем привет! Меня зовут Артём Харченков, и я руководитель подразделения разработки программных продуктов в компании Crosstech Solutions Group. Сегодня я расскажу, как успешно пройти свой первый испытательный срок, что нужно делать обязательно и чего лучше не делать. Для начала – кратко обо мне,...

Сказ о том, как пентестеры трафик скрывают

Наша команда проводит много red-team-проектов и, как следствие, постоянно имеет дело с различными системами мониторинга сетевого трафика. Вопрос «Как не спалиться?» в такой работе почти так же важен, как проникновение в инфраструктуру. Поэтому сегодня я хочу поговорить о маскировке сетевого трафика...

Анализ Приказа ФСТЭК России №118 «Об утверждении требований по безопасности информации к средствам контейнеризации»

Рассмотрим требования к безопасности информации в средствах контейнеризации, указанные в Выписке из Приказа ФСТЭК России № 118 «Требования по безопасности информации к средствам контейнеризации», приведем разъяснения к каждому требованию. Также в статье проанализируем техническую реализацию...

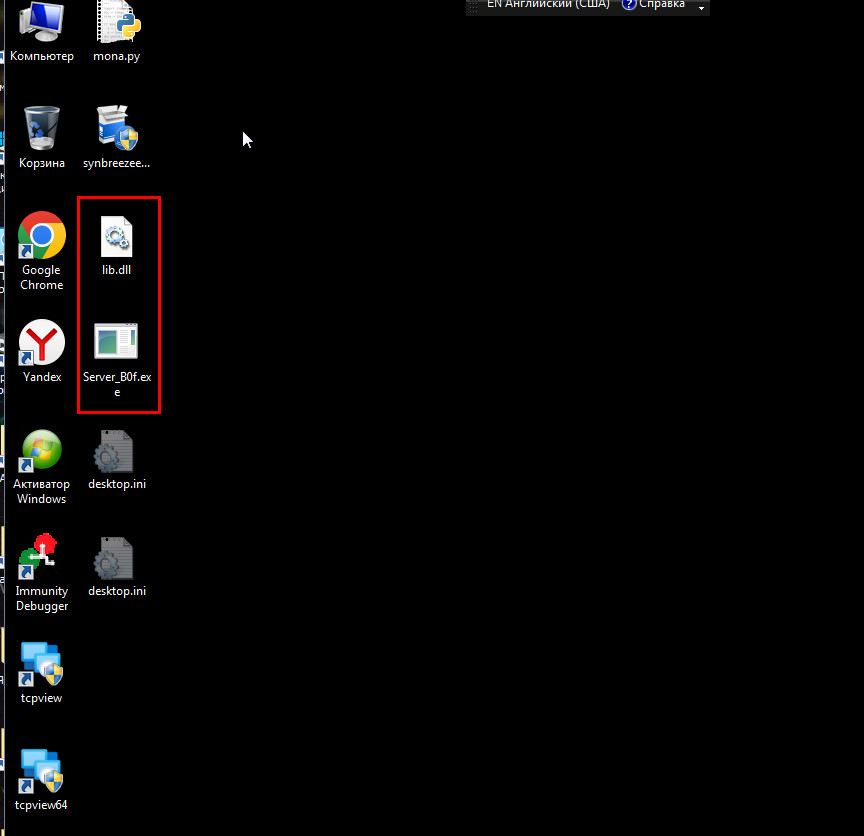

Эксплуатируем переполнение буфера в простом TCP-сервере

Привет всем бинарщикам и людям, которые хотят попрактиковаться с эксплуатацией уязвимости переполнения буфера. Мы для своего киберполигона придумываем различные сценарии атак и насыщаем его различными мисконфигурациями и многочисленным уязвимым ПО для тренировок «синих» и «красных». И...