Открыт набор на совместный обучающий курс Group-IB и Belkasoft по компьютерной криминалистике

С 9 по 11 сентября в Москве пройдет совместный обучающий курс Group-IB и Belkasoft «Belkasoft Digital Forensics», на котором специалисты Group-IB расскажут, как эффективно работать над криминалистическими расследованиями с помощью инструментов Belkasoft. Продукты Belkasoft более 10 лет известны на...

Решение задания с pwnable.kr 19 — unlink. Переполнение буфера в куче

В данной статье разберемся с уязвимостью переполнение буфера в куче, а также решим 19-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о...

Habr Weekly #13 / Под угрозой 1,5 млн пользователей дейтингового сервиса, расследование «Медузы», деанон россиян

Снова рассуждаем о приватности. Эту тему мы так или иначе обсуждаем с начала подкаста и, кажется, к этому выпуску нам удалось сделать несколько выводов: нас все-таки парит наша приватность; важно не что скрывать, а от кого; мы — это наши данные. Поводом к обсуждению послужило два материала: об...

Решение задания с pwnable.kr 17 — memcpy. Выравнивание данных

В данной статье разберемся с выравнием данных, а также решим 17-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

19 полезных возможностей файла .htaccess

Спорим, о некоторых вы не подозревали. Мы собрали варианты применения .htaccess для улучшения работы сайта. Он часто используется оптимизаторами для корректной настройки 301 редиректов. Но этим возможности файла не ограничиваются. Тут и безопасность, и оптимизация, и параметры отображения — с...

Вебинар «Как пережить комплаенс? Оптимальный подход к выполнению требований регуляторов»

Не всегда аудит ИБ в компании ограничивается увлекательным пентестом: в ряде случаев требуется провести оценку соответствия разного рода нормативам и стандартам. Особенно активно пугают аббревиатурами 382-П, ОУД4, КИИ, 152-ФЗ, при этом о практических вещах не говорят: как соблюсти все требования и...

4 релиза Maltego. Принципы работы и возможности

При просмотре профилей пользователей соцсетей, невольно задаешься вопросом, а сколько информации лежит в открытых источниках? Понятно, что много. Но как это посчитать? И у кого еще, кроме спецслужб и корпораций уровня Google или Microsoft, есть ресурсы и механизмы, чтобы это систематизировать?...

Решение задания с pwnable.kr 16 — uaf. Уязвимость использование после освобождения (use after free)

В данной статье рассмотрим, что такое UAF, а также решим 16-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

Решение задания с pwnable.kr cmd1, cmd2, asm, blukat. Обходим фильтрацию в Linux. Пишем shellcode с помощью pwntools

В данной статье посмотрим как обойти легкий фильтр, разберемся как написать shell c помощью pwntools, а также решим несколько заданий с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной...

[Из песочницы] Неслучайный генератор случайных одноразовых кодов Тинькофф банка

Совершая очередную транзакцию в моем любимом банке Тинькофф, получил уже привычное сообщение: Никому не говорите код: 3131! Перевод с карты ****. Сумма ***.00 RUB Если будут спрашивать — я вам его не говорил. И снова взгляд зацепился за интересное совпадение цифр в «случайном» одноразовом коде...

Защита облачных сервисов Office 365: тестирование Check Point Cloud Guard SaaS

Привет, Хабр! Меня зовут Борис, и я отвечаю за информационную безопасность клиентских и внутренних сервисов в Linxdatacenter. Сегодня мы поговорим о том, как защитить от утечки и потери данных корпоративную почту в Office 365. Страшный сон ИТ-инженера — толпа коллег с паническими криками о...

StealthWatch: развертывание и настройка. Часть 2

Здравствуйте, коллеги! Определившись с минимальными требованиями для развертывания StealthWatch в прошлой части, мы можем начать развертывание продукта. 1. Способы развертывания StealthWatch Существует несколько способов «потрогать» StealthWatch: dcloud – облачный сервис лабораторных работ; Cloud...

Как мы закрываем уязвимости в ОС Astra Linux Special Edition

Операционных систем без уязвимостей не бывает — вопрос лишь в том, как эффективно разработчики их выявляют и закрывают. Наша ОС Astra Linux Special Edition здесь не исключение: мы постоянно проверяем и тестируем код на ошибки, нарушения логики, прочие баги и оперативно их устраняем. Иначе бы ФСТЭК...

Имитация целевых атак как оценка безопасности. Киберучения в формате Red Teaming

Когда дело доходит до кибербезопасности, то, как правило, ни одна организация не является на 100% защищенной. Даже в организациях с передовыми технологиями защиты могут быть проблемные моменты в ключевых элементах — таких как люди, бизнес-процессы, технологии и связанные с ними точки пересечения....

Решение задания с pwnable.kr 11-coin1, 12-blackjack, 13-lotto. Ошибки в логике приложений

В данной статье рассмотрим решения 3-х заданий с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях: Читать дальше →...

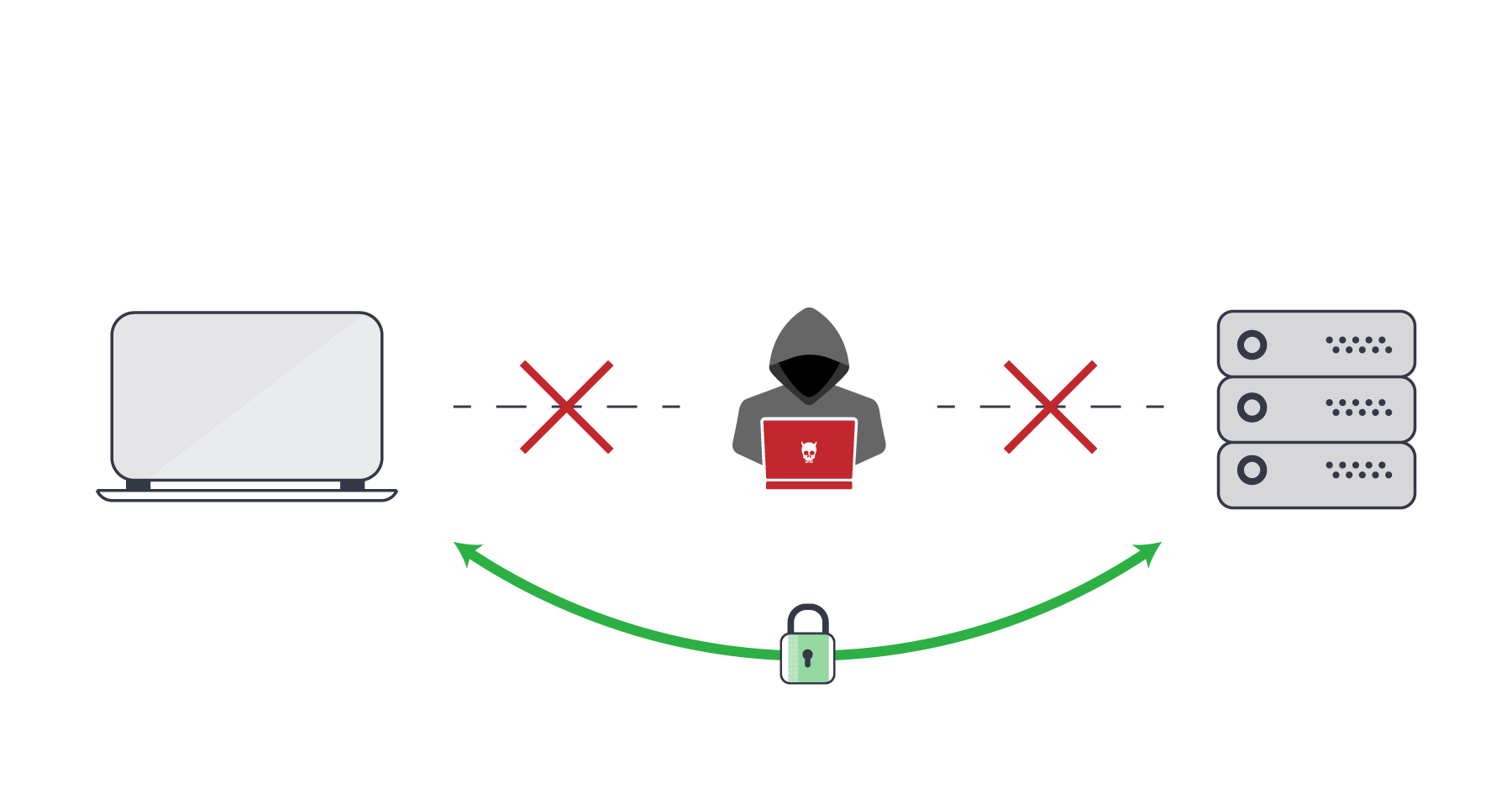

Сеть компании и MitM. Часть 2

Перехватить конфиденциальную информацию? Получить несанкционированный доступ к различным приложениям и системам? Нарушить нормальный режим работы? Все это и многое другое выполняют атаки типа Man in the Middle. Сегодня мы продолжаем цикл статей, посвященный атакам «человек посередине» (и ряду...

Победа на PHDays 9. Делимся лайфхаками в трёх частях. Часть 3

Всем привет! Прошло уже несколько недель с момента нашей победы, эмоции схлынули, поэтому время браться за оценку и разбор того, что у нас не получилось. В нашей работе не важно — победили мы в соревновании или нашли уязвимость в реальном проекте, но всегда важно провести работу над ошибками и...

Решение задания с pwnable.kr 08 — leg, и 10 — shellshock. ARM ассемблер. Уязвимость bash

В данной статье вспомним синтаксис ARM ассемблера, разберемся с уязвимостью shellshock, а также решим 8-е и 10-е задания с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я...