Посоветуйте, что почитать. Часть 1

Делиться с сообществом полезной информацией всегда приятно. Мы попросили наших сотрудников посоветовать ресурсы, которые они сами посещают, чтобы быть в курсе событий в мире ИБ. Подборка получилась большая, пришлось разбить на две части. Часть первая. Читать дальше →...

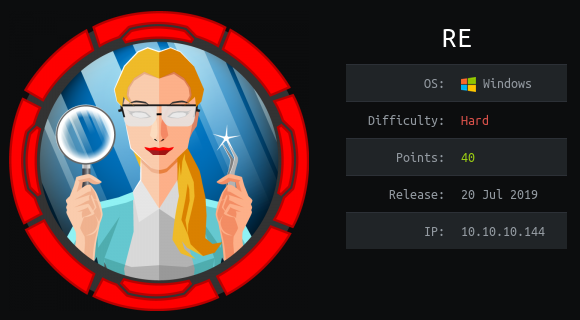

Hack The Box. Прохождение RE. Metasploit, нагрузка в офисном документе, Zip Slip атака, немного о PowerSploit и токенах

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье намучаемся с нагрузками metasрloit и msfvenom, сделаем Office документ с нагрукой msvenom, рассмотрим поиск пути повышения привилегий...

[Из песочницы] Volga CTF 2019 Qualifier: Задание HeadHunter

Привет! С 29 по 31 марта проходил отборочный тур VolgaCTF. Организаторы подготовили большое количество заданий в разных категориях (кстати, в том числе была представлена новая — fake, задания на поиск дезинформации). Цель задания HeadHunter, как и всех остальных — получение секретного ключа....

Стегоанализ и машинное обучение

Привет, Хабр. Хочу представить вам небольшой проект, который я написал вместо во время сессии. Суть такова: это классификатор, определяющий наличие стеганографии в изображении. Сразу стоит отметить, что классификатор получился довольно простым: он работает с методом LSB, где заменяется один...

Райтап In the Shadows

Это райтап об одном из заданий, которое мы приготовили для отборочного этапа CTFZone, прошедшего в конце ноября. О процессе подготовки к квалификации можно прочитать здесь. Вы начинаете с двумя файлами: decrypt_flag.py и ntfs_volume.raw. Давайте взглянем на скрипт. Он открывает файл c именем...

Facebook плачет, Social Links смеется, Maltego курит

И снова здравствуйте, дорогие друзья. Очень рад, что вы следите за публикациями и пришли прочесть новую статью из цикла про Maltego. Изначально, я планировал объединять плагины и делать обзор на 2-3 сразу. Однако, окунувшись в первый же дополнительный продукт для Maltego, а именно Social Links, я...

Памятка по безопасной работе с корпоративной email-корреспонденцией

Составил небольшую памятку, надеюсь, она окажется полезной для вас и ваших коллег в противодействии социальной инженерии и фишингу. Читать дальше →...

Реверс USB-SATA-адаптера (история одного стажера)

Предыстория Стажировка – это процесс получения знаний и опыта. Наша команда Raccoon Security считает, что повышение уровня информационной безопасности окружающих нас устройств и ПО невозможно без передачи этих знаний и опыта будущим поколениям специалистов. Именно поэтому мы уже много лет...

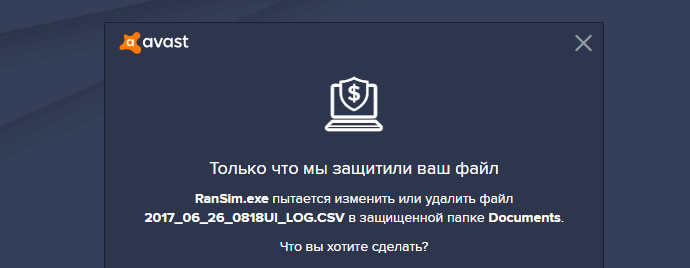

Avast продавал личные данные клиентов

«Каждый ваш поисковый запрос. Каждую покупку. Каждый клик на любом сайте». Вот краткое описание ранее неизвестной деятельности Avast, которое сформулировали журналисты Vice в своей разоблачительной статье. Деятельности по продаже личных данных пользователей антивируса. Avast утверждает, что...

Что известно о новой уязвимости кабельных модемов

Специалисты из датской компании Lyrebirds, которая проводит консультации в сфере ИБ, обнаружили новую критическую уязвимость Cable Haunt (CVE-2019-19494). Она угрожает кабельным модемам с чипами Broadcom. Поговорим о том, в чем суть уязвимости и кого она затронула. Читать дальше →...

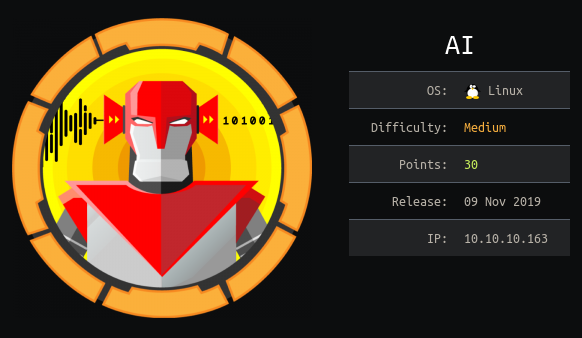

Hack The Box — прохождение AI. SQLi в AРI Text To Sрeach, SSH Forwarding и RCE в JDWР

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье познакомимся с преобразованием текста в голос и найдем SQL иньекцию в AРI, прокинем порт через SSH, а также выполним RCE с помощью...

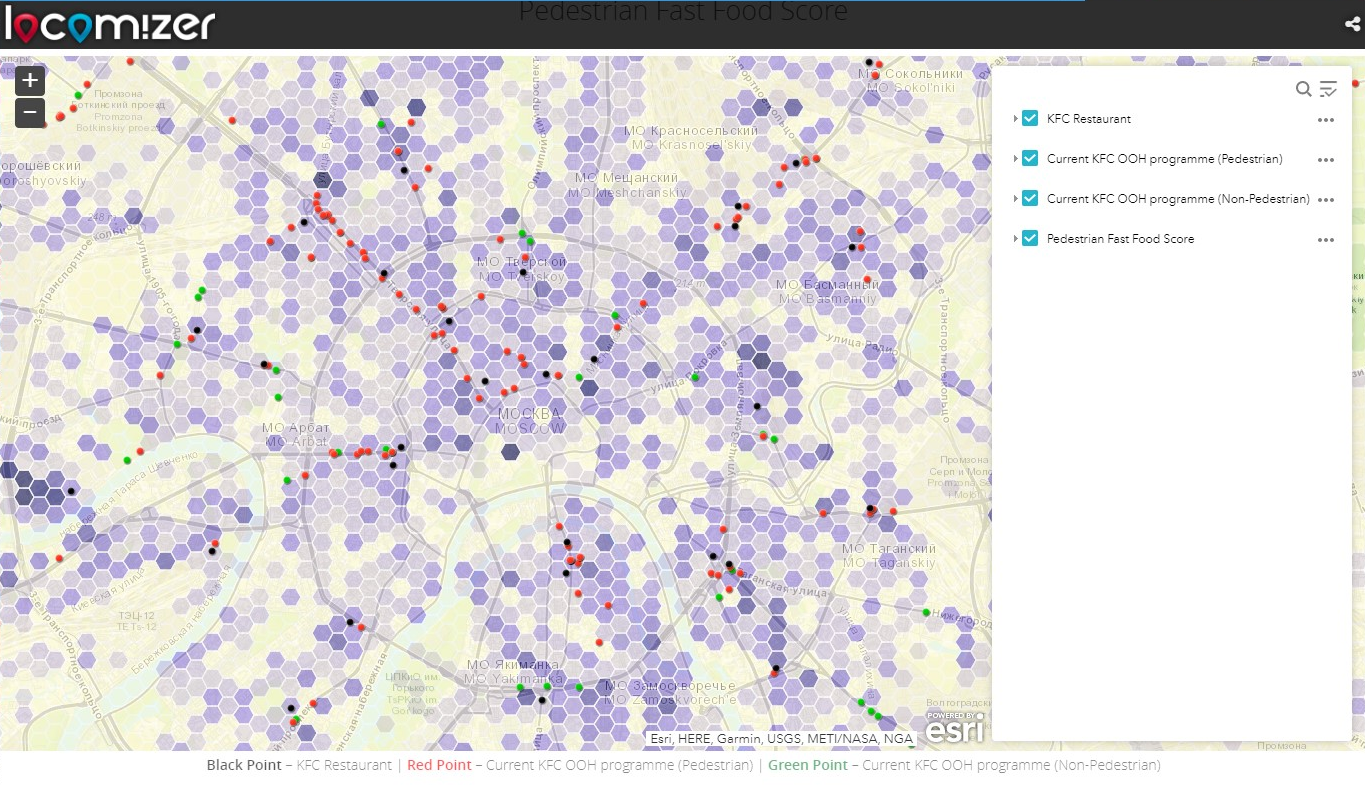

[кейс Locomizer] Какие знания можно на самом деле извлечь из анонимизированного датасета с координатами пользователей

Данная статья является частью серии «Кейс Locomizer», см. также • Как мы за два года ускорили расчёт тепловой карты в 20000 раз (послезавтра) • Открываем One Ring — инструментарий для гибкой конфигурации сложных процессов обработки данных на Spark в облаке (скоро) Здравствуйте. Недавно издание The...

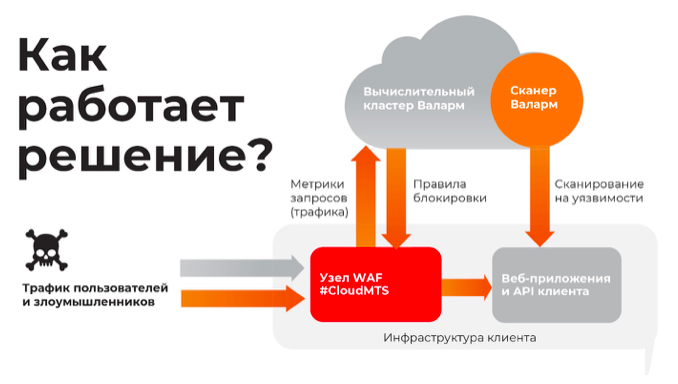

Эволюция Web Application Firewall: от сетевых экранов до облачных систем защиты с машинным обучением

В нашем прошлом материале по облачной тематике мы рассказывали, как защитить ИТ-ресурсы в публичном облаке и почему традиционные антивирусы не совсем подходят для этих целей. В этом посте мы продолжим тему облачной безопасности и поговорим об эволюции WAF и о том, что лучше выбрать: железо, ПО или...

Hack The Box — прохождение Player. FFmpeg эксплоит, JWT и различные веб перечисления

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье пройдем JWT, выполним такие веб-перечисления, как поиск дирректорий, поддоменов и файлов бэкапа, проэксплуатируем SSRF в кодере...

Станьте докладчиком Positive Hack Days 10. Начался Call For Papers

Стартует прием заявок на участие в юбилейном международном форуме по практической безопасности Positive Hack Days. Мы ждем как признанных экспертов, так и молодых специалистов. Лучшие доклады выберет международный программный комитет, в который входят независимые исследователи и ведущие эксперты...

Бесфайловый вымогатель FTCODE теперь крадет учетные записи

В 2013 году компания Sophos сообщила о случаях заражения вирусом- шифровальщиком, написанном на PowerShell. Атака была нацелена на пользователей из России. После шифрования файлов к ним добавлялось расширение .FTCODE, что и дало название вымогателю. Вредоносный код распространялся в процессе...

Обновляем Check Point с R77.30 на 80.20

Осенью 2019 года Check Point прекратил поддержку версий R77.XX, и нужно было обновляться. О разнице между версиями, плюсах и минусах перехода на R80 сказано уже немало. Давайте лучше поговорим о том, как, собственно, обновить виртуальные appliance Check Point (CloudGuard for VMware ESXi, Hyper-V,...

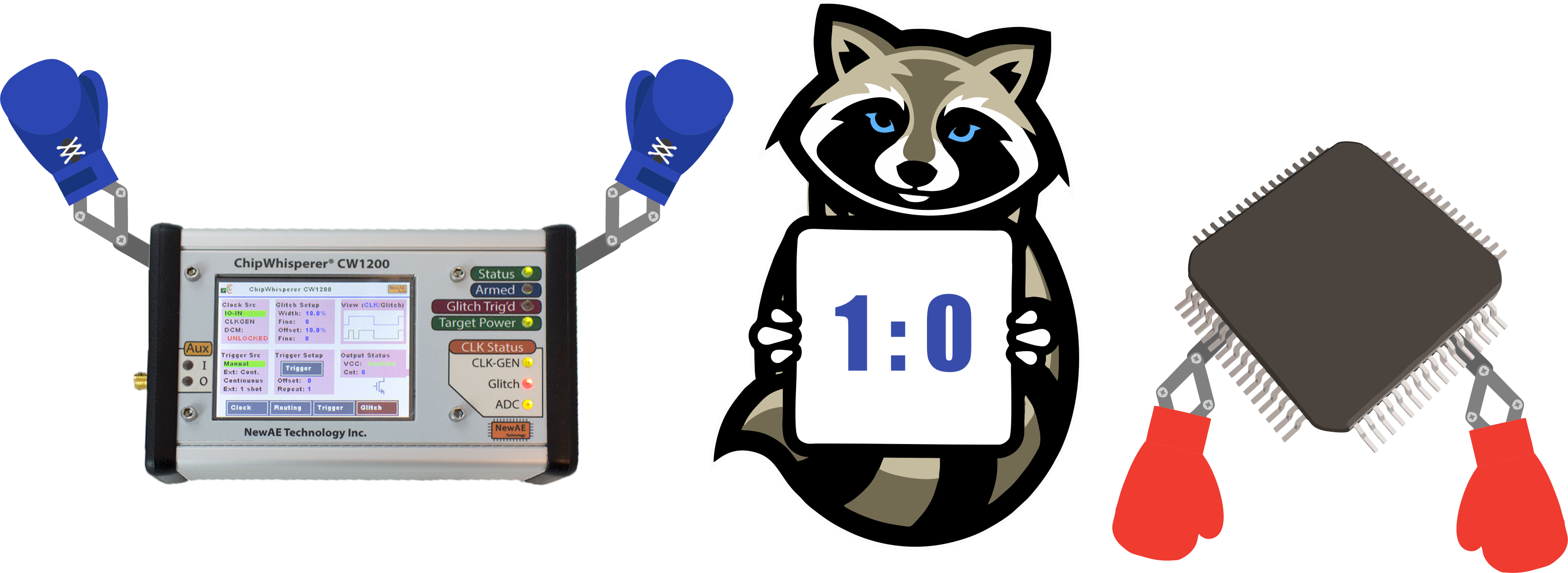

Считывание защищенной прошивки из флеш-памяти STM32F1xx с использованием ChipWhisperer

В предыдущей статье мы разбирались с Vcc-glitch-атаками при помощи ChipWhisperer. Нашей дальнейшей целью стало поэтапное изучение процесса считывания защищенной прошивки микроконтроллеров. С помощью подобных атак злоумышленник может получить доступ ко всем паролям устройства и программным...