[Из песочницы] Как я взломал мошенников, или просто внутренности фишинг-панелей

INTRO Недавно столкнулся с обычной для интернета ситуацией — классической просьбой от родственника отдать свой голос за него в каком-то голосовании. Оказалось, человека "взломали" мошенники, а ссылки на голосование вели на фишинговые ресурсы. Я увлекаюсь безопасностью, поэтому решил из интереса...

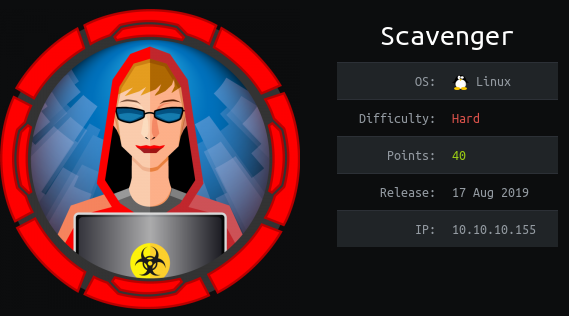

Hack The Box. Прохождение Scavenger. DNS, FTP и следы другого взлома

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье много поработаем с FTP и DNS, проэксплуатируем SQLi в сервисе whois, а также пройдемся по следам другого взлома, а именно найдем...

iOS-приложения могут красть данные из буфера обмена устройства + опрос по мониторингу угроз на MacOS

Изображение: Unsplash Злоумышленники могут похитить GPS-координаты пользователя, пароли или финансовую информацию. Приложения для iOS, в том числе вредоносные, могут получить доступ к любым данным, сохраненным в буфере обмена iPhone или iPad. Таким образом злоумышленники могут похитить...

Я иду искать: геопозиционирование хоста по IP-адресу в глобальной сети Интернет на примере криптобиржи Binance

В статье рассмотрены методы геопозиционирования сетевых интерфейсов по IP-адресу на примере API-сервиса криптобиржи Binance. Геопозиционирование основано на дистанционно-временных моделях пересчета времени кругового обхода (RTT) в дистанцию и определения примерного местоположения сетевого...

Исследование Positive Technologies: в сеть 7 из 8 финансовых организаций можно проникнуть из интернета

Мы проанализировали защищенность инфраструктуры финансовых организаций. Для формирования публичного отчета были выбраны 18 проектов (8 внешних тестирований и 10 внутренних), выполненных для организаций кредитно-финансового сектора, в которых заказчики работ не вводили существенных ограничений на...

Hack The Box — прохождение Zetta. FXP, IPv6, rsync, Postgres и SQLi

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье узнаем IPv6 адрес сервера с помощью FXP, поработаем с rsync, а также запишем ssh-ключ используя SQL-инъекцию при обработке журналов...

Как успешно пройти любой пентест (вредные советы)

Если требуется вам срочно провести пентест, Вы при этом не хотите по затылку получать, То тогда быстрей смотрите приготовленный для вас Список удивительных советов — он, конечно, вас спасет. Этот пост написан в юмористическом ключе с целью продемонстрировать, что даже пентестеры, чья работа должна...

Защита списков рассылки от спама в Zimbra OSE

Одной из самых широко используемых функций корпоративных платформ электронной почты и совместной работы являются списки рассылки. Возможность отправить письма большому числу сотрудников, направив всего одно письмо на один адрес электронной почты, является одним из наиболее эффективных способов...

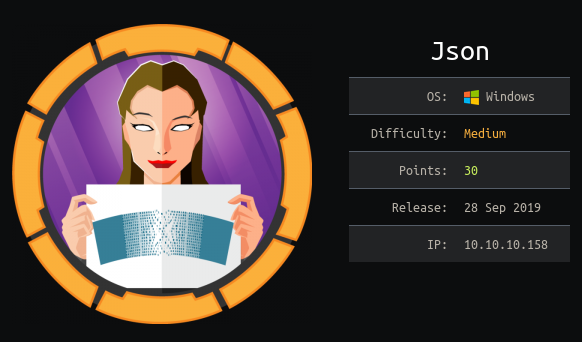

Hack The Box. Прохождение JSON. Уязвимость в Json.Net и LPE через SeImpersonatePrivilege

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье эксплуатируем уязвимость в Json.Net и посмотрим, как повысить свои привилегии до SYSTEM, если мы имеем право SeImpersonatePrivilege....

TDD в микроконтроллерах. Часть 2: Как шпионы избавляют от зависимостей

В предыдущей статье мы начали освещать тему эффективности применения методологии TDD для микроконтроллеров (далее – МК) на примере разработки прошивки для STM32. Мы выполнили следующее: Определили цель и инструменты разработки. Настроили IDE и фреймворк для написания тестов. Написали тест-лист для...

Новый загрузчик Silence

Silence — группировка, которая специализируется на краже средств у клиентов банков и атаках на банковские системы. В отличие от других группировок (RTM, Carbanak, Buhtrap) Silence наиболее избирательно подходит к выбору жертвы, а также имеет богатый арсенал инструментов, который использует в...

BarsUP.AM: как мы разрабатывали средство защиты информации web-приложений

BarsUp.Access Manager (BarsUp.AM) — наш программный комплекс по защите конфиденциальной информации. При проектировании и разработке этой системы в соответствии с требованиями нормативных документов ФСТЭК России мы столкнулись со сложностями по управлению доступом к web-приложениям с использованием...

TDD для микроконтроллеров за 5 минут

Встраиваемые системы широко применяются в бытовой электронике, промышленной автоматике, транспортной инфраструктуре, телекоммуникациях, медицинском оборудовании, а также в военной, аэрокосмической технике и т. д. Хотя последствия любой ошибки проектирования обходятся дорого, ошибку в ПО для ПК или...

Охотимся на техники и тактики атакующих с использованием Prefetch-файлов

Файлы трассировки, или Prefetch-файлы, появились в Windows еще со времен XP. С тех пор они помогали специалистам по цифровой криминалистике и реагированию на компьютерные инциденты находить следы запуска программ, в том числе вредоносных. Ведущий специалист по компьютерной криминалистике Group-IB...

Управление уязвимостями (Vulnerability Management) — чего больше: управления или уязвимостей?

В этой статье мы хотим поделиться с вами случаями, которые происходили у наших заказчиков, и рассказать/показать/ответить на вопрос, почему управление уязвимостями – это почти всегда не про уязвимости, и простого — «мы за вас отфильтруем из 1 000 000 уязвимостей до реально важного минимума»...

Решение задания с pwnable.kr 27 — tiny_easy. Разбираемся с Stack spraying

В данной статье решим 27-е задание с сайта pwnable.kr и разберемся с тем, что же такое Stack spraying. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих...

[Из песочницы] PRESENT — ультралегкое блочное шифрование (перевод оригинальной статьи PRESENT: An Ultra-Lightweight Block Cipher)

Привет, Хабр! Привожу тут перевод оригинальной статьи «PRESENT: An Ultra-Lightweight Block Cipher» за авторством Robert B. Weide Богданова, Лендера, Паара, Пошмана, Робшава, Сеурина и Виккелсоя. Аннотация После внедрения AES потребность в новых алгоритмах блочного шифрования резко упала, поскольку...

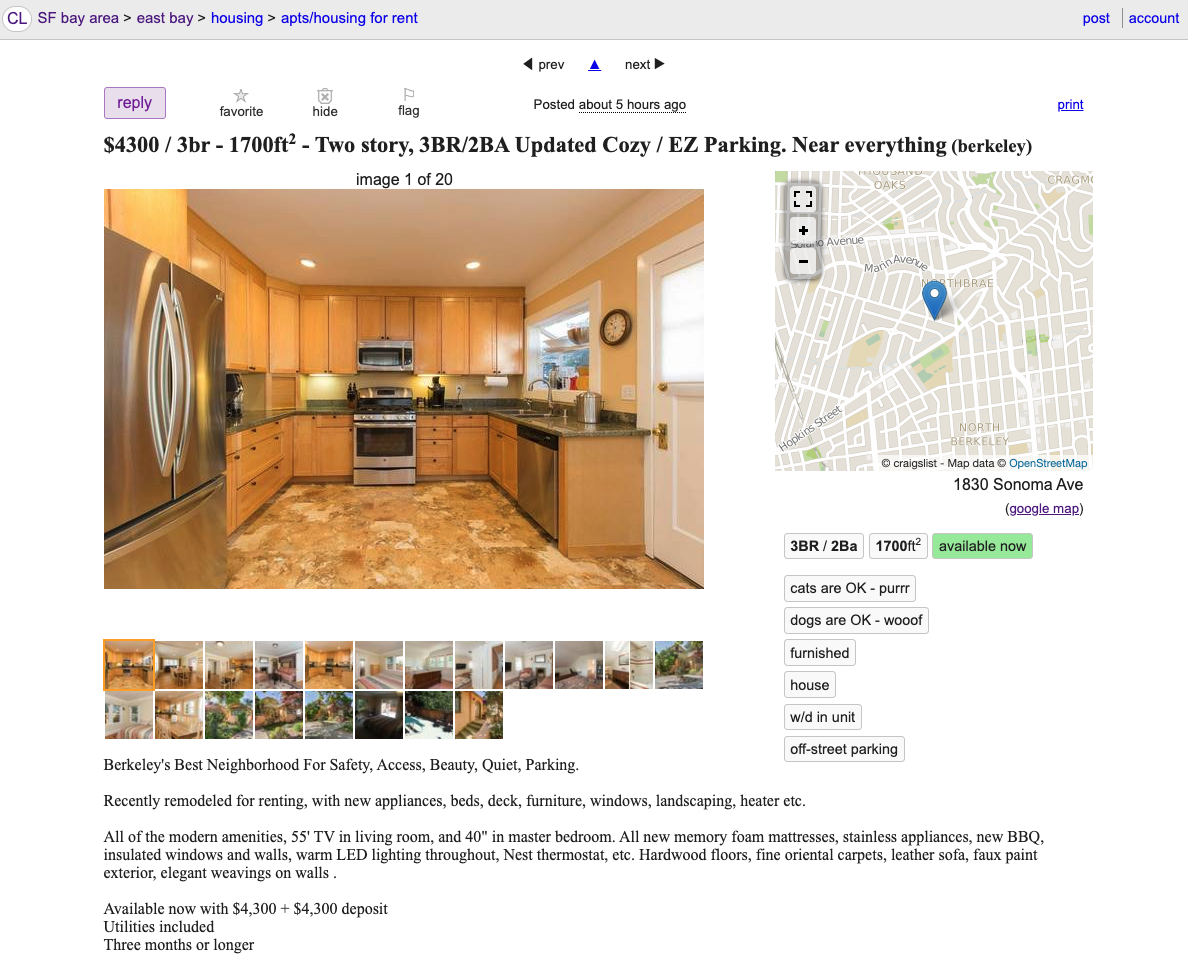

[Перевод] Разбираем идеальный кейс фишинга при аренде квартиры

Недавно я стал жертвой (к счастью, неудачной) фишинговой атаки. Несколько недель назад я бродил по сайтам Craigslist и Zillow: я хотел арендовать жилье в районе залива Сан-Франциско. Мое внимание привлекли симпатичные фото одного местечка, и мне захотелось связаться с арендодателями и узнать о нем...