Сравнительный обзор VPN клиент-серверных приложений

Каждый, кто задумывался о своем VPN сервере, задавался вопросами, а какие VPN сервисы существуют, что выбрать и, самое главное, что подойдет лично мне? В данной статье я хочу поделиться своими наблюдениями о некоторых VPN сервисах, которыми сам пользовался и/или пользуюсь. Ну что ты там понаписал......

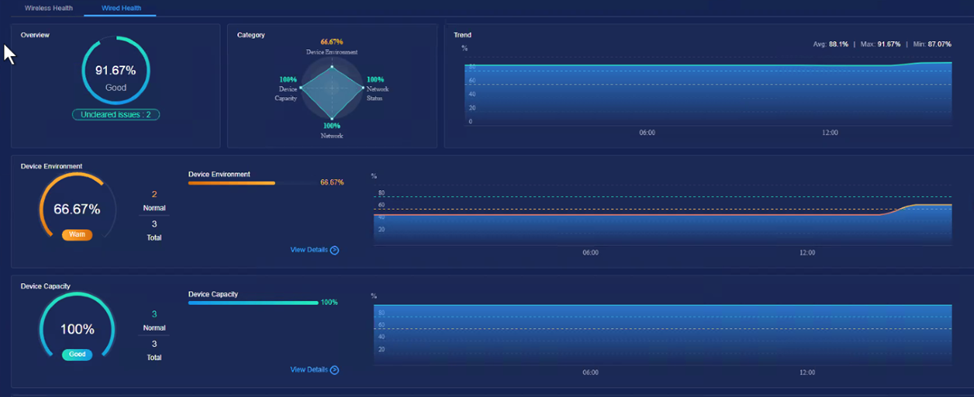

На проприетарном гипервизоре, но с открытыми протоколами. Обзор решения Software-Defined-кампусной сети от Huawei

Как и все крупные сетевые вендоры, Huawei развивает свои решения программно определяемых сетей. В портфолио вендора есть решения для сетей ЦОД, для распределённых сетей (SD-WAN) и для сетей офисов/кампусов. Мы с коллегой провели пару дней в лаборатории за тестированием последнего. Расскажу в этом...

Лучшие практики для защиты Zimbra OSE от нежелательных почтовых рассылок

Электронная почта на протяжении всего времени своего существования остается основным вектором атаки на предприятия. Злоумышленники используют различные векторы атак на электронную почту, начиная от подбора паролей, и заканчивая мейл-бомбингом. В наших прошлых статьях мы рассказывали о том, как...

[Перевод] Как использовать AutoRuns для обнаружения и удаления вредоносных программ в Windows

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО. Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в...

Ирония бэкапа: успешный бизнес-план для катастрофы

«С нами это никогда не случится...» 1. Бэкап имеет значение: не игнорируйте это Почему резервное копирование и восстановление данных в наше время так важны? Не будем утомлять вас длинными рассуждениями о том, что данные в наше время стали новым золотом. Лучше сразу перейдем к конкретному примеру....

Интеллектуальная защита от DDoS-атак Layer 7

С распределенными атаками типа «отказ в обслуживании» (DDoS) в последние годы сталкивались компании практически из всех отраслей экономики. Они используются хакерами довольно давно, и чрезвычайно эффективно могут остановить работу публичных ресурсов компании. В результате — финансовый ущерб и...

SoftEther VPN — быстрая настройка

В свете периодических блокировок в РБ и РФ, блокирующих как “недозволенные речи неугодных” так и работу специалистов разных мастей, организации и просто технари перебирают возможности различных VPN решений. SoftEther VPN в моем списке выглядит как бесплатное “чудо-решение”, которое позволяет иметь...

Проблема использования RunAs на серверах

В этой статье я подробно расскажу о проблемах, с которыми столкнётся каждый системный администратор, использующий в своей работе возможность запуска программ от имени другого пользователя, в большинстве случаев от имени администратора. Если вы — тот самый сисадмин, прочитайте её внимательно, скорее...

Настройка Двухфакторной аутентификации Zextras для Zimbra OSE

Одним из наиболее значимых нововведений в Zextras Suite стало появление функции двухфакторной аутентификации, позволяющей защитить учетные записи пользователей от несанкционированного доступа в случае, если их логин и пароль окажутся скомпрометированы. Благодаря этому Zimbra OSE при использовании...

Интеграция SAML в Zimbra OSE

Технология единого входа обладает массой преимуществ по сравнению с классическими методами аутентификации, главное из которых заключается в том, что именно SSO обеспечивает наилучший баланс между удобством пользователя и информационной безопасностью предприятия. Ранее мы уже рассказывали о том, как...

[Перевод] Фишинг с поддельным приглашением на встречу

Вы когда-нибудь задумывались о том, как работают приглашения на встречи в Microsoft Teams и Google Meet? Недавно я занимался вопросом социальной инженерии, и у меня в голове возникла случайная мысль: как на самом деле работают приглашения на встречи, можно ли как-то использовать их в мошеннических...

[Перевод] Отравление ARP: что это такое и как предотвратить ARP-спуфинг

«Отравление» ARP (ARP Poisoning) — это тип кибератаки, которая использует слабые места широко распространенного протокола разрешения адресов (Address Resolution Protocol, ARP) для нарушения или перенаправления сетевого трафика или слежения за ним. В этой статье мы вкратце рассмотрим, зачем нужен...

[Перевод] Создатели популярного менеджера паролей приветствуют пользователей Linux в семье 1Password

Ожидание окончено. Вышла официальная версия 1Password для Linux. Поддержка Linux, несомненно, была наиболее востребованной возможностью 1Password. Все мы, те, кто работает над 1Password, взволнованы и восхищены двумя вещами. Во-первых — мы смогли дать членам сообщества Linux, людям, увлечённым...

Использование и настройка локального API CrowdSec

Если вы впервые видите наши посты, то скажем пару слов о проекте. CrowdSec — это инструмент с открытым исходным кодом, который используется для обнаружения и блокировки вредоносных IP-адресов на основе локальных шаблонов поведения. Также возможно подключение бан-листов, причем как локальных,...

5. Континент 4 Getting Started. Обнаружение и предотвращение вторжений (IDS/IPS)

Приветствую читателей в пятой статье цикла Континент Getting Started. Сегодня речь пойдет о таком механизме как обнаружение и предотвращение вторжений (IDS/IPS). Важно! Все следующие статьи будут опубликованы на нашем учебном портале и в Telegram канале. В Континент 4.1 есть возможность проверять...

[Перевод] Docker vs Kubernetes

Сегодня мы знакомимся с Kubernetes и Docker и разберемся, какую технологию лучше применять в каждом конкретном случае и стоит ли использовать обе одновременно? Часто разработчики (особенно начинающие) оказываются перед необходимостью выбора приложения для контейнеризации — Kubernetes или Docker....

[Перевод] В bash безобидная с виду конструкция [[ $var -eq 42 ]] умеет выполнять и произвольный код

Знали ли вы о том, что следующий bash-скрипт способен выполнять произвольный код, который предоставит ему пользователь в ответ на запрос скрипта о вводе данных? Читать дальше →...

Бэкдор в Win 10 Tweaker, или современные методы борьбы с пиратством

Для неподготовленных юзеров, которые сталкиваются с Windows, настройки ОС иногда становятся настоящим темным лесом. Эту достаточно широкую нишу охватывают разработчики всевозможных твикеров, один из который в своих подходах к защите своей программы пошел самым радикальным способом. Сегодня мы...