Свой криптографический протокол — опасная идея

Разработка своей криптографии в чём-то сравнима с созданием собственного авиадвигателя, говорит эксперт по безопасности Руна Сандвик. Фото: Виталий Кузьмин Предположим, заказчик требует разработать собственный сетевой протокол. Например, для передачи данных между сервером и мобильным приложением,...

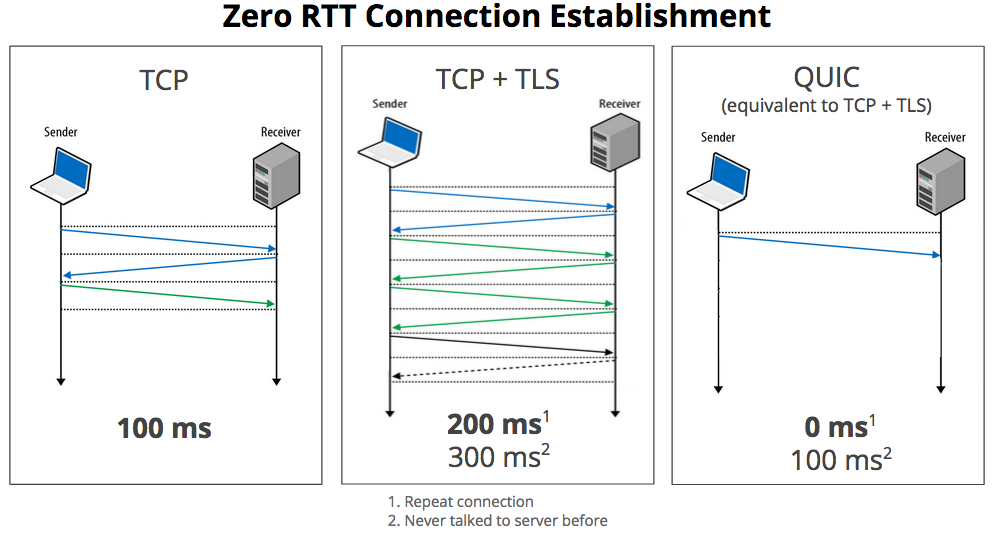

Транспортный протокол QUIC приняли в качестве стандарта RFC 9000

QUIC — новый транспортный протокол связи, который отличается уменьшенным временем задержки, большей надёжностью и безопасностью, чем широко используемый сегодня TCP (RFC 793). Уже много рассказывалось о преимуществах транспорта QUIC, который взят за основу будущего стандарта HTTP/3. В HTTP...

Честное онлайн-голосование: миф или реальность?

Привет, Хабр! Меня зовут Иван, я разрабатываю сервис онлайн-голосований WE.Vote на основе блокчейн-платформы Waves Enterprise. Сама идея голосований в онлайне уже давным-давно реализована разными компаниями, но в любых кейсах «повышенной ответственности» все равно прибегают к старой доброй бумаге....

Музыкальная криптография

Несколько столетий назад — когда именно, доподлинно вряд ли известно, — возник любопытный метод шифрования информации: с помощью нот. Точнее, с помощью их буквенного обозначения. Как вы знаете, ноты могут обозначаться не только классическими «закорючками»: Но и буквами латинского алфавита: A, B, C...

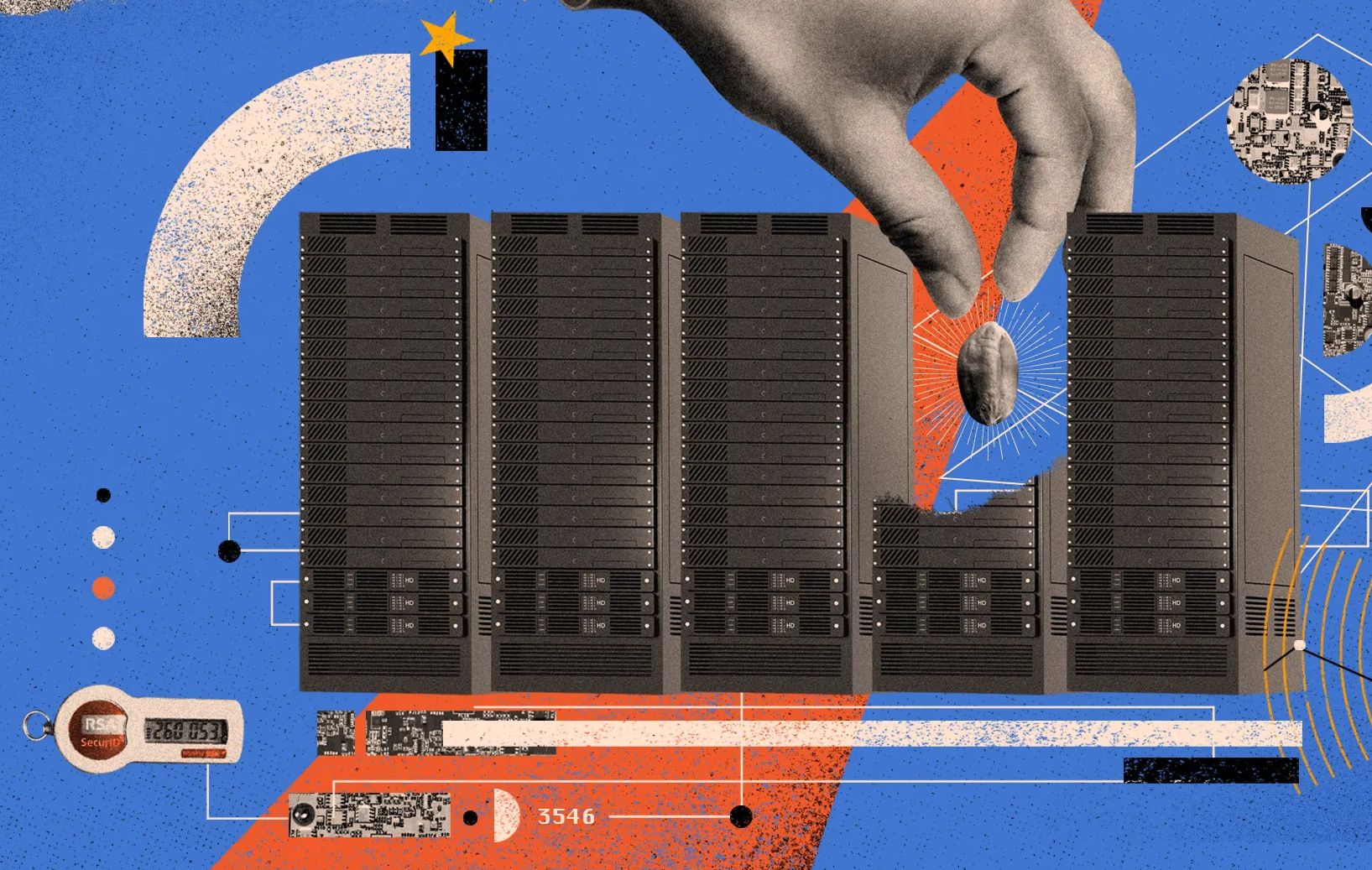

Пришло время рассказать всю правду о взломе компании RSA

У сотрудников компании RSA закончился десятилетний срок действия соглашений о неразглашении (NDA), так что они наконец-то смогли рассказать о событиях, которые случились в 2011 году. Эти события навсегда изменили ландшафт мировой индустрии информационной безопасности. А именно, это было первая в...

Практическое руководство по анонимности в онлайне

Направленная антенна для удалённого доступа к публичному Wi-Fi Обеспечить собственную безопасность (анонимность) в онлайне — тяжкий труд, требующий массивного объёма знаний. Даже лучшие профессионалы не всегда справляются. Но это возможно. Предупреждение. Для усвоения информации в полном объёме...

Лучше поздно, чем никогда: К 25-летию создания алгоритма криптографической защиты информации ГОСТ 28147-89

I. Предисловие Всё началось с того, что 26 января 2021 года в одноклассниках мне пришло сообщение от Валерия Иванова: Владимир, в ВА им. Дзержинского вы когда учились и в какой группе? Я написал Валерию: 1971-1976 г.г. 25 кафедра, НК-25 — Захаров В.Н., начальник курса — п-к Григорьев, курсовой —...

Инфраструктура открытых ключей на базе российской криптографии: GnuTLS как альтернатива OpenSSL

Инфраструктура открытых ключей (PKI/ИОК) включает в себя множество различных объектов и механизмов работы с ними, а также протоколы взаимодействия объектов друг с другом (например, протоколы TLS, OCSP). В число объектов ИОК входят запросы на сертификаты (PKCS#10) и сами сертификаты x509, ключевые...

Памятка для удостоверяющих центров и других участников PKI

Удостоверяющий центр, в чьи функции входит поддержание жизненного цикла сертификатов открытых ключей проверки электронной подписи, шифрования, аутентификации и защиты каналов передачи данных, их выпуск, распределение, депонирование, резервное копирование, восстановление, отзыв и ведение списка...

[recovery mode] Элементарная гигиена и слив базы сторонников Навального

У меня возникает ощущение, что молодые вайтишники совсем стали пренебрегать правилами элементарной гигиены, потому что иного обоснования, как база данных в незашифрованном виде могла попасть в руки хакеров, я не могу придумать. Кроме разве что теорий заговора. Я не очень в курсе, для чего вообще...

Kleopatra: GnuPG в графической оболочке

Программы семейства GPG (GNU Privacy Guard) / PGP (Pretty Good Privacy) позволяют "прозрачно" подписывать и зашифровывать все типы цифровой информации. По своей сути, названные инструменты являются лишь удобной обёрткой, упрощающей практическое использование открытых алгоритмов ассиметричной...

ЭЦП по ГОСТ на GNU/Linux с помощью OpenSSL

Электронная подпись документа без проблем. Подписать бесплатно без регистрации и СМС...

Шифруем в голове, пишем на бумагу

Хорошо было бы иметь шифр, которым можно прямо из головы записать сообщение на листке бумаге. А потом также, по памяти, не используя никакой записанный ключ, прочитать это сообщение. Именно прочитать и на лету. Сейчас это выглядит скорее как бред, ведь у криптоаналитиков есть частотный анализ,...

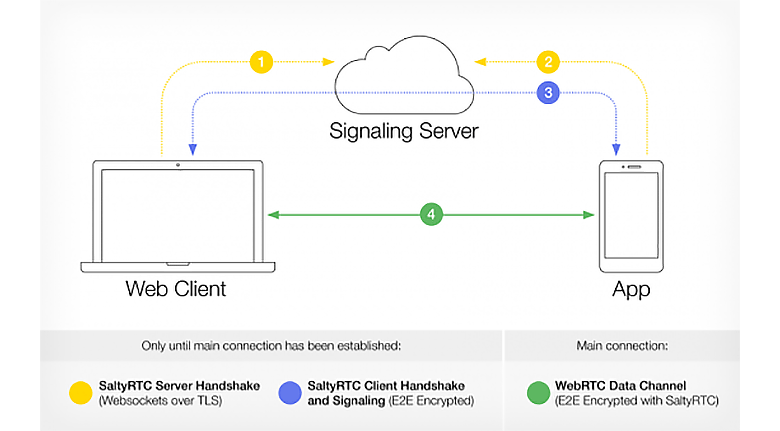

Опубликованы исходники швейцарского криптомессенджера Threema

Архитектура веб-клиента Threema, источник Защищённый мессенджер Threema открыл исходный код и инструкции по воспроизводимой сборке приложений. Опубликованы 12 репозиториев для клиентов Android, iOS, веб-версии, рилеев нотификаций и других компонентов. Это важнейшее событие в истории компании...

Поддержка токенов PKCS#11 с ГОСТ-криптографией в Python. Часть II — Объекты класса Token

В предыдущей статье был представлен модуль pyp11, написанный на языке Си и обеспечивающий поддержку токенов PKCS#11 с российской криптографией. В этой статье будет рассмотрен класс Token, который позволит упростить использование функционала модуля pyp11 в скриптах, написанных на Python-е. Отметим,...

И полгода не прошло: вышел релиз OpenSSH 8.5. Подробности о новинке

Спустя пять месяцев разработки выложен релиз OpenSSH 8.5, открытая реализация клиента и сервера для работы по протоколам SSH 2.0 и SFTP. Разработчики заявили о переводе в будущем алгоритмов, которые используют хеши SHA-1, в разряд устаревших. Проблема в том, что эффективность коллизионных атак с...

Теорема Прота

Теорема Прота – это детерминированный тест на простоту с полиномиальным временем. Иначе говоря, он даёт гарантированно точный ответ, простое ли исследуемое число или нет, и время его работы ограничено сверху многочленом от размера входа алгоритма. Читать далее...

Через тернии к CVE: как зарегистрировать уязвимость, если у компании нет Bug Bounty

Автор: Иннокентий Сенновский (rumata888) Хочу поделиться опытом регистрации уязвимостей в продуктах компаний без Bug Bounty. У меня этот процесс занял целых два года, в течение которых я общался с вендорами, боролся с недопониманием и стучался в MITRE. Проблемы мотивации и целесообразности поиска...