Наша служба и опасна, и трудна, или Zyxel ATP500

Введение Мы писали, мы писали, наши пальчики устали. Почему мы вдруг решили начать с этого детского двустишия? Всё очень просто. В данной статье мы хотели познакомить читателей с возможностями нашего самого современного решения по обеспечению сетевой безопасности – линейкой межсетевых экранов Zyxel...

Security Week 32: дыра в iMessage, приватность голосового ввода

22 июля Apple выпустила обновление операционной системы iOS до версии 12.4, в котором были закрыты три серьезные уязвимости, обнаруженные экспертом из команды Google Project Zero Натали Сильванович. Самая опасная (CVE-2019-8646) позволяет красть данные с удаленного устройства без вмешательства...

Security Week 32: дыра в iMessage, приватность голосового ввода

22 июля Apple выпустила обновление операционной системы iOS до версии 12.4, в котором были закрыты три серьезные уязвимости, обнаруженные экспертом из команды Google Project Zero Натали Сильванович. Самая опасная (CVE-2019-8646) позволяет красть данные с удаленного устройства без вмешательства...

SGX-малварь: как злодеи эксплуатируют новую технологию Intel не в тех целях, ради которых она задумывалась

Как известно, выполняемый в анклаве код серьёзно ограничен в своей функциональности. Он не может делать системные вызовы. Он не может осуществлять операции ввода-вывода. Он не знает базового адреса сегмента кода хост-приложения. Он не может jmp'ить и call'ить код хост-приложения. Он не...

SGX-малварь: как злодеи эксплуатируют новую технологию Intel не в тех целях, ради которых она задумывалась

Как известно, выполняемый в анклаве код серьёзно ограничен в своей функциональности. Он не может делать системные вызовы. Он не может осуществлять операции ввода-вывода. Он не знает базового адреса сегмента кода хост-приложения. Он не может jmp'ить и call'ить код хост-приложения. Он не...

[Перевод] Приключения неуловимой малвари: многосторонняя оборона (заключительные мысли)

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

[Перевод] Приключения неуловимой малвари: многосторонняя оборона (заключительные мысли)

Эта статья является частью серии «Fileless Malware». Все остальные части серии: Приключения неуловимой малвари, часть I Приключения неуловимой малвари, часть II: скрытные VBA-скрипты Приключения неуловимой малвари, часть III: запутанные VBA-скрипты для смеха и прибыли Приключения неуловимой...

Вебинар «Как пережить комплаенс? Оптимальный подход к выполнению требований регуляторов»

Не всегда аудит ИБ в компании ограничивается увлекательным пентестом: в ряде случаев требуется провести оценку соответствия разного рода нормативам и стандартам. Особенно активно пугают аббревиатурами 382-П, ОУД4, КИИ, 152-ФЗ, при этом о практических вещах не говорят: как соблюсти все требования и...

Вебинар «Как пережить комплаенс? Оптимальный подход к выполнению требований регуляторов»

Не всегда аудит ИБ в компании ограничивается увлекательным пентестом: в ряде случаев требуется провести оценку соответствия разного рода нормативам и стандартам. Особенно активно пугают аббревиатурами 382-П, ОУД4, КИИ, 152-ФЗ, при этом о практических вещах не говорят: как соблюсти все требования и...

4 релиза Maltego. Принципы работы и возможности

При просмотре профилей пользователей соцсетей, невольно задаешься вопросом, а сколько информации лежит в открытых источниках? Понятно, что много. Но как это посчитать? И у кого еще, кроме спецслужб и корпораций уровня Google или Microsoft, есть ресурсы и механизмы, чтобы это систематизировать?...

4 релиза Maltego. Принципы работы и возможности

При просмотре профилей пользователей соцсетей, невольно задаешься вопросом, а сколько информации лежит в открытых источниках? Понятно, что много. Но как это посчитать? И у кого еще, кроме спецслужб и корпораций уровня Google или Microsoft, есть ресурсы и механизмы, чтобы это систематизировать?...

3CX выпускает новые SIP-софтфоны для iOS и Android со сквозным шифрованием голоса

За прошедшую неделю произошли замечательные события — мы выпустили новые приложения для Android и iOS с «настоящим» шифрованием голоса, кстати, включенным по умолчанию. Кроме шифрования, оба приложения получили ряд интересных возможностей. Давайте рассмотрим их подробнее. Читать дальше →...

3CX выпускает новые SIP-софтфоны для iOS и Android со сквозным шифрованием голоса

За прошедшую неделю произошли замечательные события — мы выпустили новые приложения для Android и iOS с «настоящим» шифрованием голоса, кстати, включенным по умолчанию. Кроме шифрования, оба приложения получили ряд интересных возможностей. Давайте рассмотрим их подробнее. Читать дальше →...

Зачем нужен собственный удостоверяющий центр

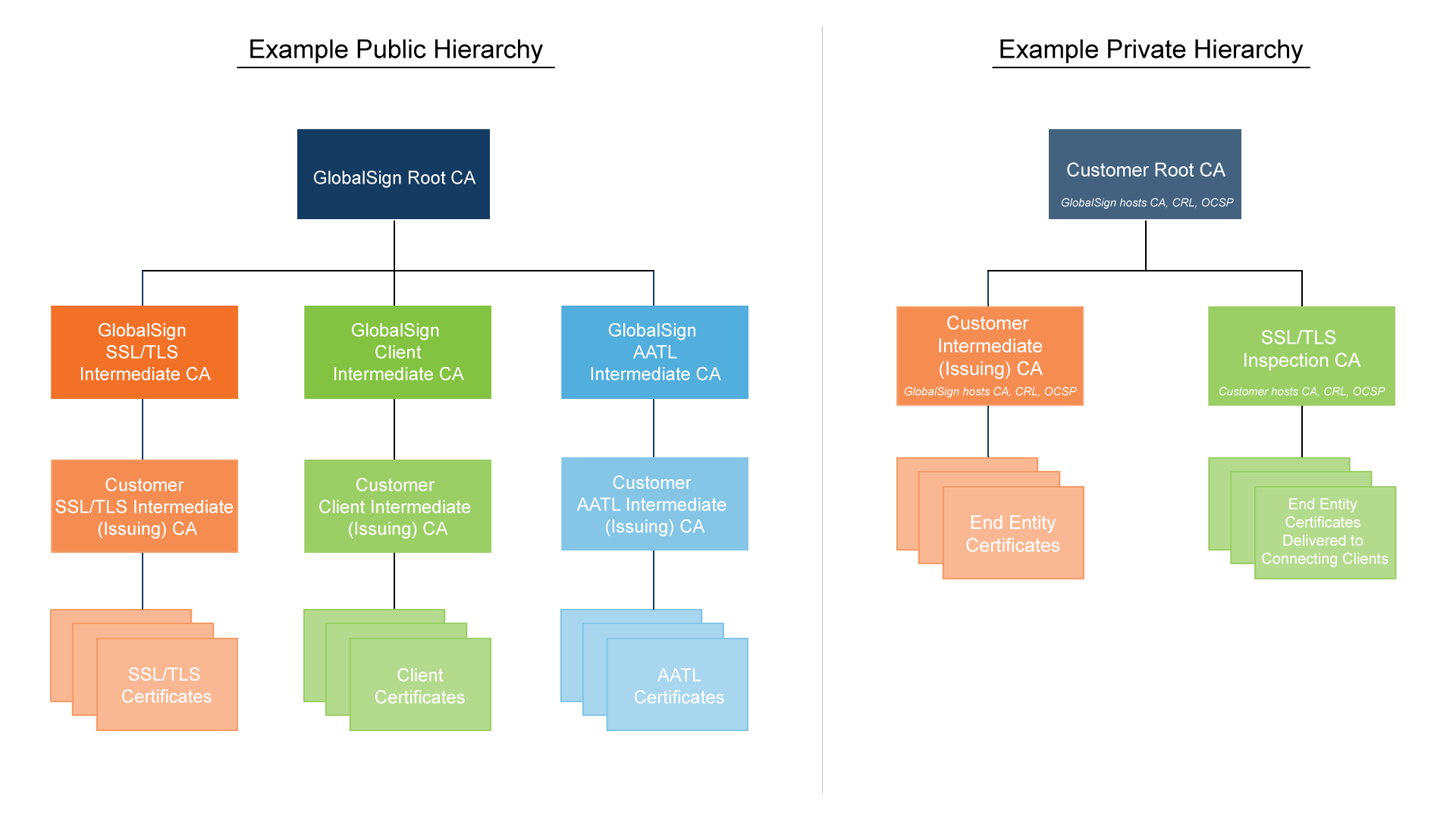

Примеры 1) промежуточного УЦ в открытой иерархии доверия и 2) частной иерархии, которая изолирована от открытой иерархии, со своим собственным корневым УЦ Инфраструктура открытых ключей (PKI) традиционно имеет иерархическую структуру. В ней удостоверяющие центры (УЦ) связаны отношениями...

Зачем нужен собственный удостоверяющий центр

Примеры 1) промежуточного УЦ в открытой иерархии доверия и 2) частной иерархии, которая изолирована от открытой иерархии, со своим собственным корневым УЦ Инфраструктура открытых ключей (PKI) традиционно имеет иерархическую структуру. В ней удостоверяющие центры (УЦ) связаны отношениями...

Решение задания с pwnable.kr 16 — uaf. Уязвимость использование после освобождения (use after free)

В данной статье рассмотрим, что такое UAF, а также решим 16-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

Решение задания с pwnable.kr 16 — uaf. Уязвимость использование после освобождения (use after free)

В данной статье рассмотрим, что такое UAF, а также решим 16-е задание с сайта pwnable.kr. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в любой из сфер информационной и компьютерной безопасности, я буду писать и рассказывать о следующих категориях:...

[Перевод] Криптографические атаки: объяснение для смятённых умов

При слове «криптография» некоторые вспоминают свой пароль WiFi, зелёный замочек рядом с адресом любимого сайта и то, как трудно залезть в чужую почту. Другие вспоминают череду уязвимостей последних лет с говорящими аббревиатурами (DROWN, FREAK, POODLE...), стильными логотипами и предупреждением...