[Перевод] Борьба Firefox за будущее веба

В ситуации, когда Google со своим Chrome доминирует на рынке, его некоммерческий конкурент Mozilla делает ставку на успешное возвращение с упором на конфиденциальность Как вы выбираете браузер? Возможно, вам кажется, что ваш браузер быстрее грузит страницы. Возможно, его сделали в той же компании,...

[Перевод] Борьба Firefox за будущее веба

В ситуации, когда Google со своим Chrome доминирует на рынке, его некоммерческий конкурент Mozilla делает ставку на успешное возвращение с упором на конфиденциальность Как вы выбираете браузер? Возможно, вам кажется, что ваш браузер быстрее грузит страницы. Возможно, его сделали в той же компании,...

1.Elastic stack: анализ security логов. Введение

В связи окончанием продаж в России системы логирования и аналитики Splunk, возник вопрос, чем это решение можно заменить? Потратив время на ознакомление с разными решениями, я остановился на решении для настоящего мужика — «ELK stack». Эта система требует времени на ее настройку, но в результате...

1.Elastic stack: анализ security логов. Введение

В связи окончанием продаж в России системы логирования и аналитики Splunk, возник вопрос, чем это решение можно заменить? Потратив время на ознакомление с разными решениями, я остановился на решении для настоящего мужика — «ELK stack». Эта система требует времени на ее настройку, но в результате...

Security Awareness по-взрослому: как закрыть уязвимость к фишингу

Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне...

Security Awareness по-взрослому: как закрыть уязвимость к фишингу

Продолжаем цикл статей о Security Awareness или, выражаясь простым языком, об обучении своих сотрудников противодействию фишинговым атакам. Часто такое обучение реализуется на коленке, но по-настоящему эффективным оно может быть только если перерастает в полноценный комплексный процесс на уровне...

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них Аппаратные атаки представляют большую угрозу для всех устройств с микроконтроллерами (далее – МК), поскольку с их помощью можно обойти разные механизмы безопасности. От таких атак тяжело защититься...

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них

Аппаратные атаки на микроконтроллеры с использованием ChipWhisperer и методы защиты от них Аппаратные атаки представляют большую угрозу для всех устройств с микроконтроллерами (далее – МК), поскольку с их помощью можно обойти разные механизмы безопасности. От таких атак тяжело защититься...

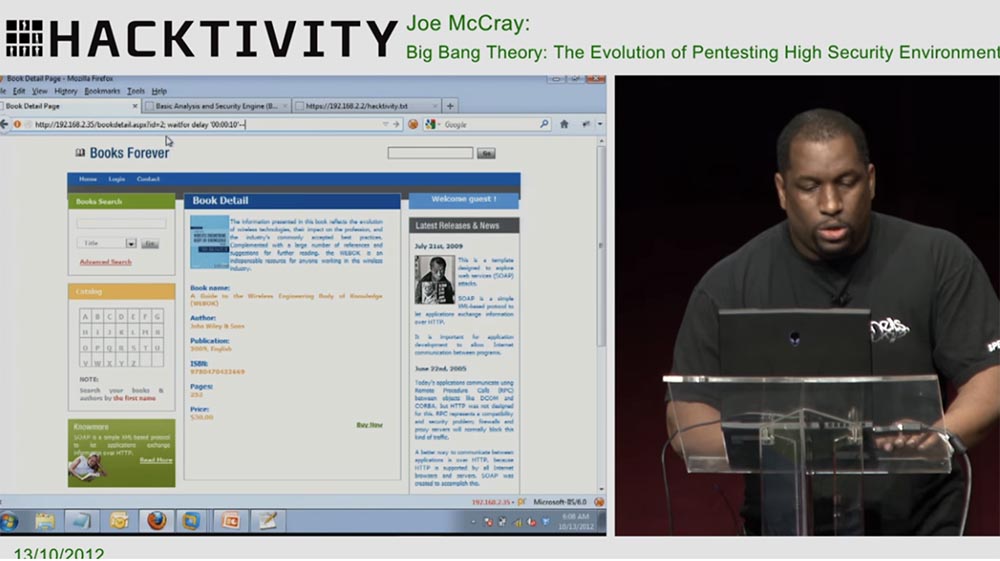

[Перевод] Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 2

Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 1 Сейчас мы попробуем другой способ внедрения SQL. Посмотрим, будет ли база данных продолжать отбрасывать сообщения об ошибках. Этот метод называется «ожидание задержки», а сама...

[Перевод] Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 2

Конференция HACKTIVITY 2012. Теория большого взрыва: эволюция пентестинга в условиях повышенной безопасности. Часть 1 Сейчас мы попробуем другой способ внедрения SQL. Посмотрим, будет ли база данных продолжать отбрасывать сообщения об ошибках. Этот метод называется «ожидание задержки», а сама...

Ищем по номеру Instagram профиль

В конце статьи представлен готовый инструмент Что можно узнать о человеке, с которым ты не знаком, если у тебя есть жалкие 11 цифр его номера телефона? Нам часто приходится иметь дело с анализом информации из открытых источников. В частности, самыми полезными оказываются соц. сети, так как именно...

Ищем по номеру Instagram профиль

В конце статьи представлен готовый инструмент Что можно узнать о человеке, с которым ты не знаком, если у тебя есть жалкие 11 цифр его номера телефона? Нам часто приходится иметь дело с анализом информации из открытых источников. В частности, самыми полезными оказываются соц. сети, так как именно...

Security Week 51: уязвимости в iOS и процессорах Intel

10 декабря компания Apple выпустила большой набор патчей для macOS, iOS (включая iPadOS) и watchOS. Пожалуй, наиболее опасным из закрытых багов была уязвимость в FaceTime, затрагивающая все мобильные устройства Apple начиная с iPhone 6s и iPad Air 2. Как и в случае с обнаруженной недавно...

Security Week 51: уязвимости в iOS и процессорах Intel

10 декабря компания Apple выпустила большой набор патчей для macOS, iOS (включая iPadOS) и watchOS. Пожалуй, наиболее опасным из закрытых багов была уязвимость в FaceTime, затрагивающая все мобильные устройства Apple начиная с iPhone 6s и iPad Air 2. Как и в случае с обнаруженной недавно...

Полторы минуты на оформление SIM-карты с участием ИИ: так вообще бывает?

Процедура регистрации SIM-карт не менялась уже более двух десятков лет. В сравнении с остальными технологиями — вечность. Пока одни всерьез обсуждают возможности телепортации, другие тащатся в офис оператора или его партнера, стоят в очереди и теряют чуть ли не полчаса на том, что медленный...

Полторы минуты на оформление SIM-карты с участием ИИ: так вообще бывает?

Процедура регистрации SIM-карт не менялась уже более двух десятков лет. В сравнении с остальными технологиями — вечность. Пока одни всерьез обсуждают возможности телепортации, другие тащатся в офис оператора или его партнера, стоят в очереди и теряют чуть ли не полчаса на том, что медленный...

[recovery mode] IoT детям не игрушка. Как хакерские атаки на интернет вещей пугают не только крупные корпорации, но и обычные семьи

В предыдущем тексте мы рассказали о самых серьезных хакерских атаках на устройства интернета вещей. Но за скобками остались не очевидные решения злоумышленников, направленные не против корпораций, а против обычных людей. Аналитики Trend Micro рассказывают, что взломанные IoT-устройства, как...

[recovery mode] IoT детям не игрушка. Как хакерские атаки на интернет вещей пугают не только крупные корпорации, но и обычные семьи

В предыдущем тексте мы рассказали о самых серьезных хакерских атаках на устройства интернета вещей. Но за скобками остались не очевидные решения злоумышленников, направленные не против корпораций, а против обычных людей. Аналитики Trend Micro рассказывают, что взломанные IoT-устройства, как...