Явка провалена: выводим AgentTesla на чистую воду. Часть 3

Этой статьей мы завершаем цикл публикаций, посвященных анализу вредоносного программного обеспечения. В первой части мы провели детальный анализ зараженного файла, который получила по почте одна европейская компания, и обнаружили там шпионскую программу AgentTesla. Во второй части описали...

Явка провалена: выводим AgentTesla на чистую воду. Часть 3

Этой статьей мы завершаем цикл публикаций, посвященных анализу вредоносного программного обеспечения. В первой части мы провели детальный анализ зараженного файла, который получила по почте одна европейская компания, и обнаружили там шпионскую программу AgentTesla. Во второй части описали...

39% российских СМБ-компаний столкнулись с целенаправленными кибератаками

Согласно результатам исследования TAdviser и Microsoft, за год с целенаправленными атаками столкнулись 39% компаний сегмента малого и среднего бизнеса. По данным компании PositiveTechnologies, более 50% СМБ-компаний присваивают риску APT-атаки[1] высокий уровень опасности. Совместное исследование...

39% российских СМБ-компаний столкнулись с целенаправленными кибератаками

Согласно результатам исследования TAdviser и Microsoft, за год с целенаправленными атаками столкнулись 39% компаний сегмента малого и среднего бизнеса. По данным компании PositiveTechnologies, более 50% СМБ-компаний присваивают риску APT-атаки[1] высокий уровень опасности. Совместное исследование...

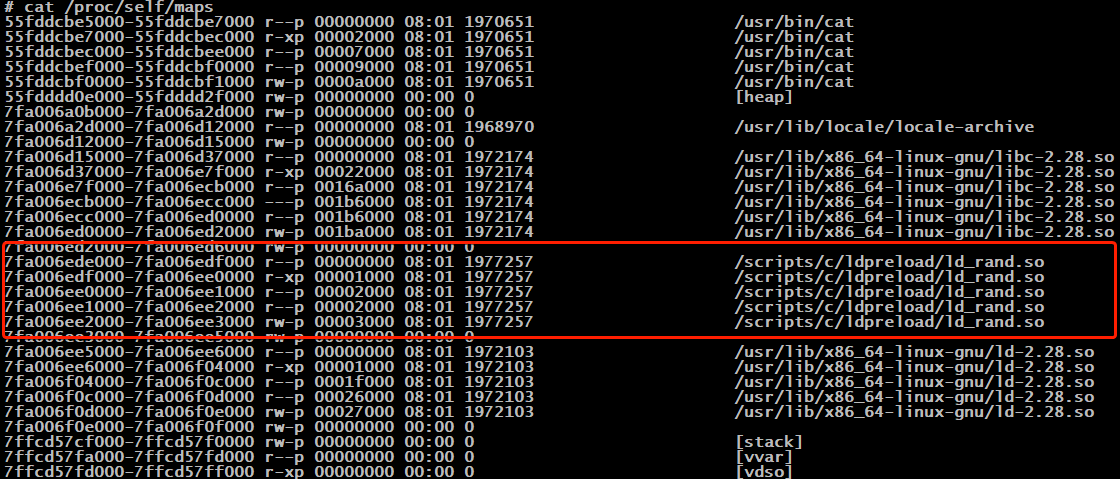

В поисках LD_PRELOAD

Эта заметка была написана в 2014-м году, но я как раз попал под репрессии на хабре и она не увидела свет. За время бана я про неё забыл, а сейчас нашёл в черновиках. Думал было удалить, но авось кому пригодится. В общем, небольшое пятничное админское чтиво на тему поиска «включенного» LD_PRELOAD....

В поисках LD_PRELOAD

Эта заметка была написана в 2014-м году, но я как раз попал под репрессии на хабре и она не увидела свет. За время бана я про неё забыл, а сейчас нашёл в черновиках. Думал было удалить, но авось кому пригодится. В общем, небольшое пятничное админское чтиво на тему поиска «включенного» LD_PRELOAD....

И снова о защите виртуальных инфраструктур

В этом посте мы постараемся вывести наших читателей из распространённых заблуждений относительно безопасности виртуальных серверов и рассказать, как надо правильно защищать свои арендованные облака на исходе 2019 года. Статья рассчитана в основном на наших новых и потенциальных клиентов, конкретнее...

И снова о защите виртуальных инфраструктур

В этом посте мы постараемся вывести наших читателей из распространённых заблуждений относительно безопасности виртуальных серверов и рассказать, как надо правильно защищать свои арендованные облака на исходе 2019 года. Статья рассчитана в основном на наших новых и потенциальных клиентов, конкретнее...

Записки pentester’а: случаи на охоте – 2

Продолжим разговор за интересные случаи в работе пентестеров. В прошлом посте речь шла о внешних тестированиях на проникновение, сегодня же расскажем о наиболее занимательных внутренних пентестах, реализованных нами за последнее время. Суть их в том, что мы должны были, находясь во внутреннем...

Записки pentester’а: случаи на охоте – 2

Продолжим разговор за интересные случаи в работе пентестеров. В прошлом посте речь шла о внешних тестированиях на проникновение, сегодня же расскажем о наиболее занимательных внутренних пентестах, реализованных нами за последнее время. Суть их в том, что мы должны были, находясь во внутреннем...

3. Fortinet Getting Started v6.0. Подготовка макета

Приветствую! Добро пожаловать на третий урок курса Fortinet Getting Started . Мы уже познакомились с компанией Fortinet, их основной концепцией безопасности Fortinet Security Fabric, а также с функционалом межсетевого экрана FortiGate. Пришло время заняться практикой. Под катом представлена краткая...

3. Fortinet Getting Started v6.0. Подготовка макета

Приветствую! Добро пожаловать на третий урок курса Fortinet Getting Started . Мы уже познакомились с компанией Fortinet, их основной концепцией безопасности Fortinet Security Fabric, а также с функционалом межсетевого экрана FortiGate. Пришло время заняться практикой. Под катом представлена краткая...

Zero-click атаки: Когда ваша безопасность не зависит от вас

Zero-click или zero-touch – это удаленная атака на устройство, не требующая от пользователя никаких дополнительных действий. Она может быть проведена по воздуху (OTA, over-the-air): достаточно, чтобы жертва была в радиусе действия нужного беспроводного канала связи. О таких атаках мы и поговорим в...

Zero-click атаки: Когда ваша безопасность не зависит от вас

Zero-click или zero-touch – это удаленная атака на устройство, не требующая от пользователя никаких дополнительных действий. Она может быть проведена по воздуху (OTA, over-the-air): достаточно, чтобы жертва была в радиусе действия нужного беспроводного канала связи. О таких атаках мы и поговорим в...

[Из песочницы] Обнаружение атак при помощи последовательной гибридной модели

Привет, Хабр! Представляю вашему вниманию перевод статьи "Intrusion Detection using Sequential Hybrid Model" авторов Aditya Pandey, Abhishek Sinha, Aishwarya PS. Задача своевременного обнаружения атак на сеть всегда была актуальной для специалистов по информационной безопасности, поскольку это...

[Из песочницы] Обнаружение атак при помощи последовательной гибридной модели

Привет, Хабр! Представляю вашему вниманию перевод статьи "Intrusion Detection using Sequential Hybrid Model" авторов Aditya Pandey, Abhishek Sinha, Aishwarya PS. Задача своевременного обнаружения атак на сеть всегда была актуальной для специалистов по информационной безопасности, поскольку это...

Почему удалось взломать? Наверное, потому что злоумышленник

Почему государственные сервера частенько плохо поддерживаются, используют устаревшее ПО и не безопасны? Есть много объяснений этого грустного феномена, однако не будем об этом. Я переписываю эту статью во второй раз, т.к. не так давно часть проблем была исправлена, а докапываться до оставшихся мне...

Почему удалось взломать? Наверное, потому что злоумышленник

Почему государственные сервера частенько плохо поддерживаются, используют устаревшее ПО и не безопасны? Есть много объяснений этого грустного феномена, однако не будем об этом. Я переписываю эту статью во второй раз, т.к. не так давно часть проблем была исправлена, а докапываться до оставшихся мне...