Security Week 52: безопасность умных колонок и IP-камер

Еще в октябре исследователи из компании SRLabs показали, как можно менять поведение умных колонок Amazon Echo и Google Home для подслушивания разговоров или даже фишинга паролей (новость, исследование). Для последнего даже существует специальный термин — vishing, он же voice phishing, то есть...

Security Week 52: безопасность умных колонок и IP-камер

Еще в октябре исследователи из компании SRLabs показали, как можно менять поведение умных колонок Amazon Echo и Google Home для подслушивания разговоров или даже фишинга паролей (новость, исследование). Для последнего даже существует специальный термин — vishing, он же voice phishing, то есть...

Бэкдор (?) в смартфонах BlackBerry на Android

18 декабря пользователи смартфонов BlackBerry моделей KeyONE и Key2 обнаружили приложение "Apps", которое появилось без их явного согласия. Выяснилось, что его установило другое встроенное приложение под названием Preview, которое похоже на бэкдор от китайского производителя. Читать дальше →...

Бэкдор (?) в смартфонах BlackBerry на Android

18 декабря пользователи смартфонов BlackBerry моделей KeyONE и Key2 обнаружили приложение "Apps", которое появилось без их явного согласия. Выяснилось, что его установило другое встроенное приложение под названием Preview, которое похоже на бэкдор от китайского производителя. Читать дальше →...

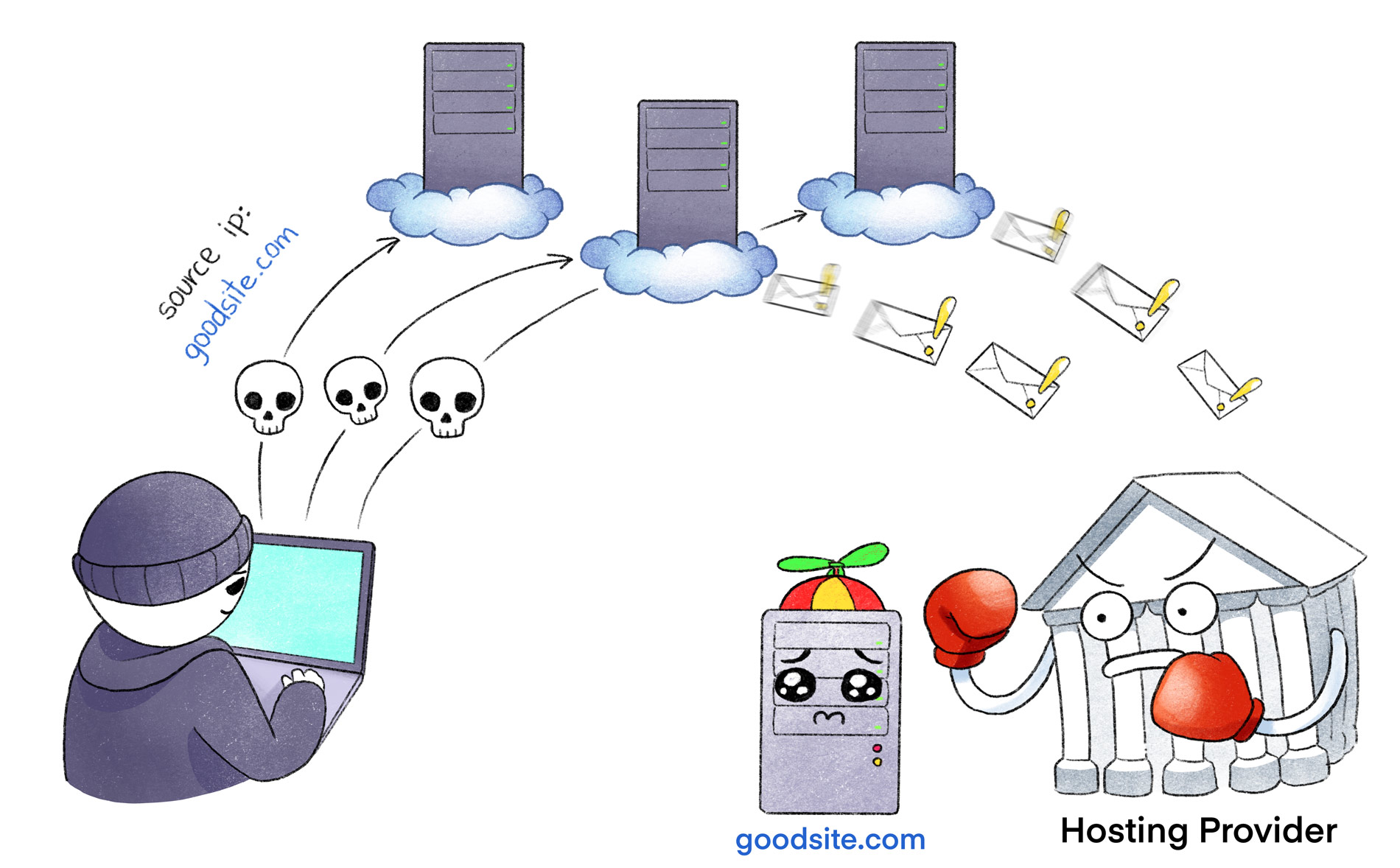

DDoS-атака через социальную инженерию

TL;DR Атакующий подменяет source ip на адрес вашего сервера и триггерит автоматические абузы. В результате клиента банят на хостинге за вредоносную активность, которой не было. Комментарий от vdsina.ru: Эта статья написана нашим клиентом, который перешёл к нам от крупного хостера после DDoS-атаки и...

DDoS-атака через социальную инженерию

TL;DR Атакующий подменяет source ip на адрес вашего сервера и триггерит автоматические абузы. В результате клиента банят на хостинге за вредоносную активность, которой не было. Комментарий от vdsina.ru: Эта статья написана нашим клиентом, который перешёл к нам от крупного хостера после DDoS-атаки и...

Memory forensics, Rubber Duck и пароли GPO. Решение задач с r0от-мi. Часть 2

Данная статья содержит решений заданий, направленных на криминалистику оперативной памяти, разбора пэйлоада для USB Rubber Duck, а так же расшифрования перехваченных паролей групповой политики Windows. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в...

Memory forensics, Rubber Duck и пароли GPO. Решение задач с r0от-мi. Часть 2

Данная статья содержит решений заданий, направленных на криминалистику оперативной памяти, разбора пэйлоада для USB Rubber Duck, а так же расшифрования перехваченных паролей групповой политики Windows. Организационная информация Специально для тех, кто хочет узнавать что-то новое и развиваться в...

[Из песочницы] Введение в архитектуру безопасности 5G: NFV, ключи и 2 аутентификации

Очевидно, браться за разработку нового стандарта связи, не думая о механизмах обеспечения безопасности, — дело необычайно сомнительное и бесполезное. Архитектура безопасности 5G — совокупность механизмов и процедур безопасности, реализованных в сетях 5-го поколения и охватывающих все компоненты...

[Из песочницы] Введение в архитектуру безопасности 5G: NFV, ключи и 2 аутентификации

Очевидно, браться за разработку нового стандарта связи, не думая о механизмах обеспечения безопасности, — дело необычайно сомнительное и бесполезное. Архитектура безопасности 5G — совокупность механизмов и процедур безопасности, реализованных в сетях 5-го поколения и охватывающих все компоненты...

[Перевод] Пентест Active Directory. Часть 1

Перевод статьи подготовлен специально для студентов курса «Пентест. Практика тестирования на проникновение». У меня было несколько клиентов, пришедших ко мне перед пентестом с уверенностью в том, что они были в хорошей форме, потому что их анализ уязвимостей не показал критических уязвимостей, и...

[Перевод] Пентест Active Directory. Часть 1

Перевод статьи подготовлен специально для студентов курса «Пентест. Практика тестирования на проникновение». У меня было несколько клиентов, пришедших ко мне перед пентестом с уверенностью в том, что они были в хорошей форме, потому что их анализ уязвимостей не показал критических уязвимостей, и...

Эксплуатация xss уязвимости

Эксплуатация xss уязвимости Данная статья описывает применению xss уязвимости: Кража токена Кража окружения Изменения контента сайта Получения доступа к системе хостинга Читать дальше →...

Эксплуатация xss уязвимости

Эксплуатация xss уязвимости Данная статья описывает применению xss уязвимости: Кража токена Кража окружения Изменения контента сайта Получения доступа к системе хостинга Читать дальше →...

Как отслеживают людей по «анонимизированным» датасетам

Утечка данных по всем машинам «Ситимобила» позволяет отслеживать конкретный автомобиль по его координатам. Мы не знаем фамилии водителя или номера, но видим его перемещения. Можете посмотреть в окно — и проверить, откуда приехало конкретное такси и куда оно повезёт следующего пассажира....

Как отслеживают людей по «анонимизированным» датасетам

Утечка данных по всем машинам «Ситимобила» позволяет отслеживать конкретный автомобиль по его координатам. Мы не знаем фамилии водителя или номера, но видим его перемещения. Можете посмотреть в окно — и проверить, откуда приехало конкретное такси и куда оно повезёт следующего пассажира....

Взлом с помощью Юникода (на примере GitHub)

Юникод исключительно сложен. Мало кто знает все хитрости: от невидимых символов и контрольных знаков до суррогатных пар и комбинированных эмодзи (когда при сложении двух знаков получается третий). Стандарт включает 216 кодовых позиций в 17-ти плоскостях. По сути, изучение Юникода можно сравнить с...

Взлом с помощью Юникода (на примере GitHub)

Юникод исключительно сложен. Мало кто знает все хитрости: от невидимых символов и контрольных знаков до суррогатных пар и комбинированных эмодзи (когда при сложении двух знаков получается третий). Стандарт включает 216 кодовых позиций в 17-ти плоскостях. По сути, изучение Юникода можно сравнить с...