Защита списков рассылки от спама в Zimbra OSE

Одной из самых широко используемых функций корпоративных платформ электронной почты и совместной работы являются списки рассылки. Возможность отправить письма большому числу сотрудников, направив всего одно письмо на один адрес электронной почты, является одним из наиболее эффективных способов...

Как провайдеры заботятся о безопасности клиентов

Здравствуйте. Казалось бы, в современном мире есть довольно очевидные (даже для среднестатистического человека не связанного напрямую с IT) понятия. Например, что хранить пароли плейнтекстом в txt на рабочем столе — это плохо. Но, хостинг ukraine, к сожалению, понял это только в январе 2020. Ссылку...

Как провайдеры заботятся о безопасности клиентов

Здравствуйте. Казалось бы, в современном мире есть довольно очевидные (даже для среднестатистического человека не связанного напрямую с IT) понятия. Например, что хранить пароли плейнтекстом в txt на рабочем столе — это плохо. Но, хостинг ukraine, к сожалению, понял это только в январе 2020. Ссылку...

[Из песочницы] Apple, ФАС и разработчики родительского контроля

Давно хотелось расставить точки над i в антимонопольном расследовании ФАС в отношении Apple по жалобе Лаборатории Касперского (ЛК) ибо вижу в комментариях, что не всем понятно, про что оно. Читать дальше →...

[Из песочницы] Apple, ФАС и разработчики родительского контроля

Давно хотелось расставить точки над i в антимонопольном расследовании ФАС в отношении Apple по жалобе Лаборатории Касперского (ЛК) ибо вижу в комментариях, что не всем понятно, про что оно. Читать дальше →...

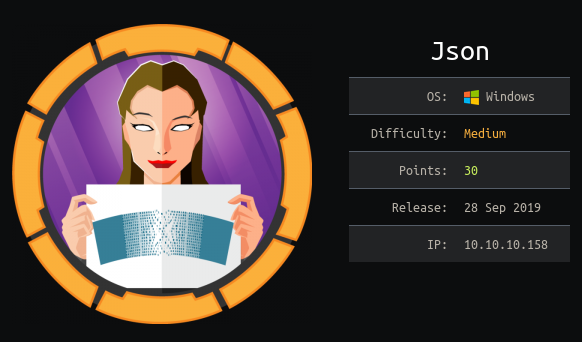

Hack The Box. Прохождение JSON. Уязвимость в Json.Net и LPE через SeImpersonatePrivilege

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье эксплуатируем уязвимость в Json.Net и посмотрим, как повысить свои привилегии до SYSTEM, если мы имеем право SeImpersonatePrivilege....

Hack The Box. Прохождение JSON. Уязвимость в Json.Net и LPE через SeImpersonatePrivilege

Продолжаю публикацию решений отправленных на дорешивание машин с площадки HackTheBox. Надеюсь, что это поможет хоть кому-то развиваться в области ИБ. В данной статье эксплуатируем уязвимость в Json.Net и посмотрим, как повысить свои привилегии до SYSTEM, если мы имеем право SeImpersonatePrivilege....

Ким Дотком: пойманный в сеть, самый разыскиваемый человек онлайн. Часть 4

Для одних Ким Дотком, основатель скандально известного файлообменника «MegaUpload», преступник и интернет-пират, для других — несгибаемый борец за неприкосновенность персональных данных. 12 марта 2017 года состоялась мировая премьера документальной киноленты, в которой приведены интервью с...

Ким Дотком: пойманный в сеть, самый разыскиваемый человек онлайн. Часть 4

Для одних Ким Дотком, основатель скандально известного файлообменника «MegaUpload», преступник и интернет-пират, для других — несгибаемый борец за неприкосновенность персональных данных. 12 марта 2017 года состоялась мировая премьера документальной киноленты, в которой приведены интервью с...

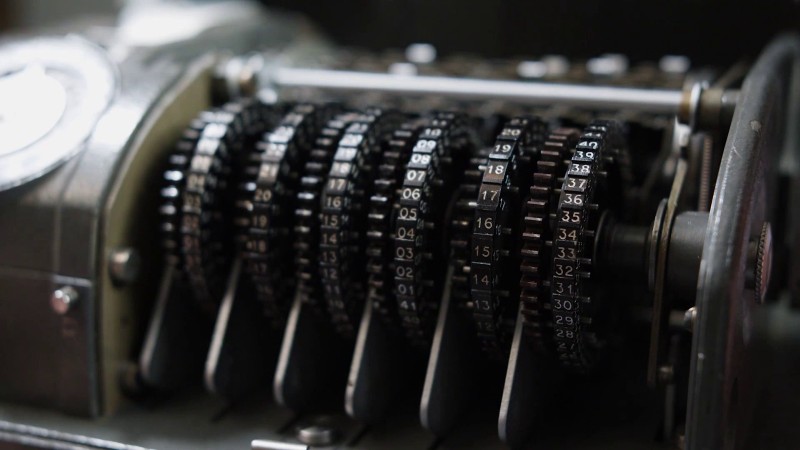

[Перевод] Как в ЦРУ десятилетиями читали зашифрованную переписку союзников и противников

Более полувека правительства всех стран доверяли единственной компании сокрытие переписки, которую вели их шпионы, солдаты и дипломаты Эта компания, Crypto AG, первого своего успеха добилась, заключив во время Второй Мировой войны контракт на создание кодирующих машин для пехоты армии США. Как...

[Перевод] Как в ЦРУ десятилетиями читали зашифрованную переписку союзников и противников

Более полувека правительства всех стран доверяли единственной компании сокрытие переписки, которую вели их шпионы, солдаты и дипломаты Эта компания, Crypto AG, первого своего успеха добилась, заключив во время Второй Мировой войны контракт на создание кодирующих машин для пехоты армии США. Как...

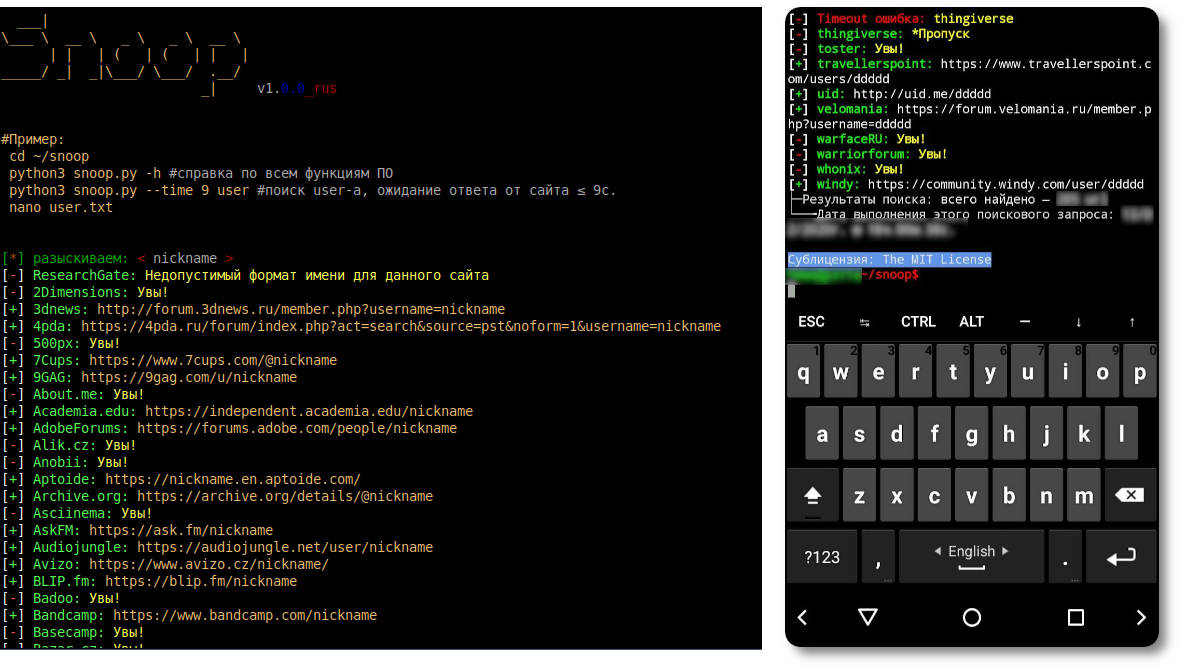

Snoop Project невероятный инструмент интернет разведки, которого пользователи рунета ждали так долго — доступен

На Github-e выложен OSINT-инструмент, заточенный (в том числе) для поиска %username по СНГ локации Если вам до боли знаком такой софт, как namechk или spiderfoot, то «Snoop Project» вас явно порадует, он даёт «им» фору вместе взятым и это не желтый заголовок «Статья вечерняя» — это реальная...

Snoop Project невероятный инструмент интернет разведки, которого пользователи рунета ждали так долго — доступен

На Github-e выложен OSINT-инструмент, заточенный (в том числе) для поиска %username по СНГ локации Если вам до боли знаком такой софт, как namechk или spiderfoot, то «Snoop Project» вас явно порадует, он даёт «им» фору вместе взятым и это не желтый заголовок «Статья вечерняя» — это реальная...

Как подружить Telegram-бот с OpenId Connect

Представим себе ситуацию: аналитики компании Foobar Inc. провели тщательное исследование конъюнктуры рынка и бизнес-процессов компании и пришли к выводу, что для оптимизации издержек и многократного увеличения прибыли Foobar кровь из носу требуется Telegram-бот компаньон, способный подбодрить...

Как подружить Telegram-бот с OpenId Connect

Представим себе ситуацию: аналитики компании Foobar Inc. провели тщательное исследование конъюнктуры рынка и бизнес-процессов компании и пришли к выводу, что для оптимизации издержек и многократного увеличения прибыли Foobar кровь из носу требуется Telegram-бот компаньон, способный подбодрить...

[recovery mode] Модель натурального ряда чисел. Столбцы с суммами квадратов

Модели натурального ряда чисел (НРЧ), рассматриваемые автором в ряде его публикаций, предназначаются для выполнения исследований и установления важных различных свойств НРЧ в целом и отдельного числа в частности. Установленные свойства далее используются при разработке алгоритмов решения конкретных...

[recovery mode] Модель натурального ряда чисел. Столбцы с суммами квадратов

Модели натурального ряда чисел (НРЧ), рассматриваемые автором в ряде его публикаций, предназначаются для выполнения исследований и установления важных различных свойств НРЧ в целом и отдельного числа в частности. Установленные свойства далее используются при разработке алгоритмов решения конкретных...

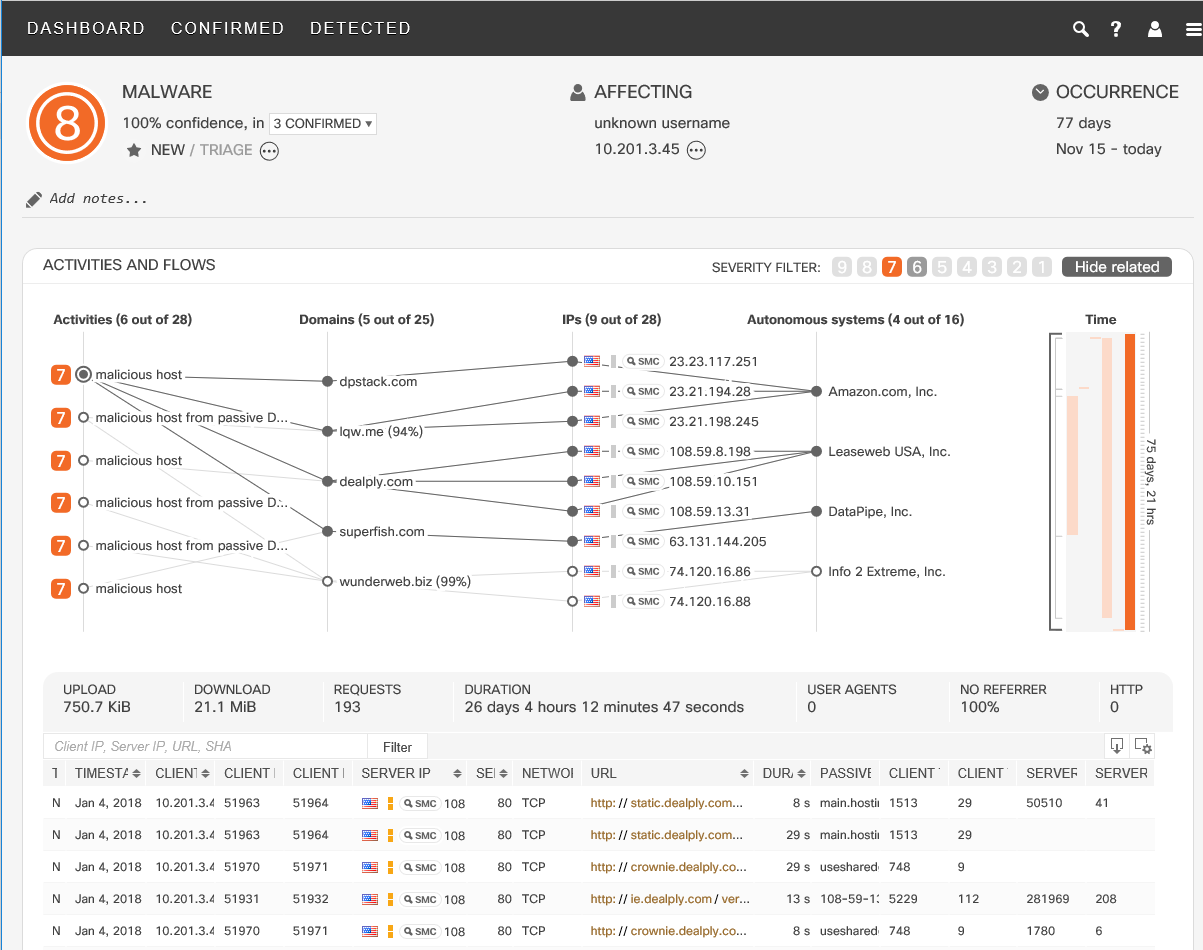

Кейсы для применения средств анализа сетевых аномалий: атаки через плагины браузеров

Атаки на браузеры являются достаточно популярным вектором для злоумышленников, которые через различные уязвимости в программах для серфинга в Интернете или через слабо защищенные плагины к ним пытаются проникать внутрь корпоративных и ведомственных сетей. Начинается это обычно на вполне легальных и...