Как мы построили систему анализа утечек паролей с хранением в ScyllaDB

В статье я расскажу о том, как мы построили систему для получения, анализа и сохранения утечек паролей. Рассмотрим архитектуру нашей системы, опишем основные компоненты и расскажем о нашем опыте использования ScyllaDB для задач оперативной загрузки большого количества накопленных утечек. Читать...

Осторожно, IoT: как бытовая техника становится проблемой для компаний

Февраль 2024-го оказался щедрым на новости о проблемах с безопасностью IoT-устройств. Пока мы следили за санта-барбарой с DDoS-атакой 3 млн зубных щеток, фоном прошло немало других интересных событий... Читать далее...

Удаленный доступ для доменных пользователей в Континент 4

В этой статье мы хотим подробно рассказать, как с организацией безопасного удаленного доступа может помочь решение «Континент 4» от российского вендора Код Безопасности. Читать далее...

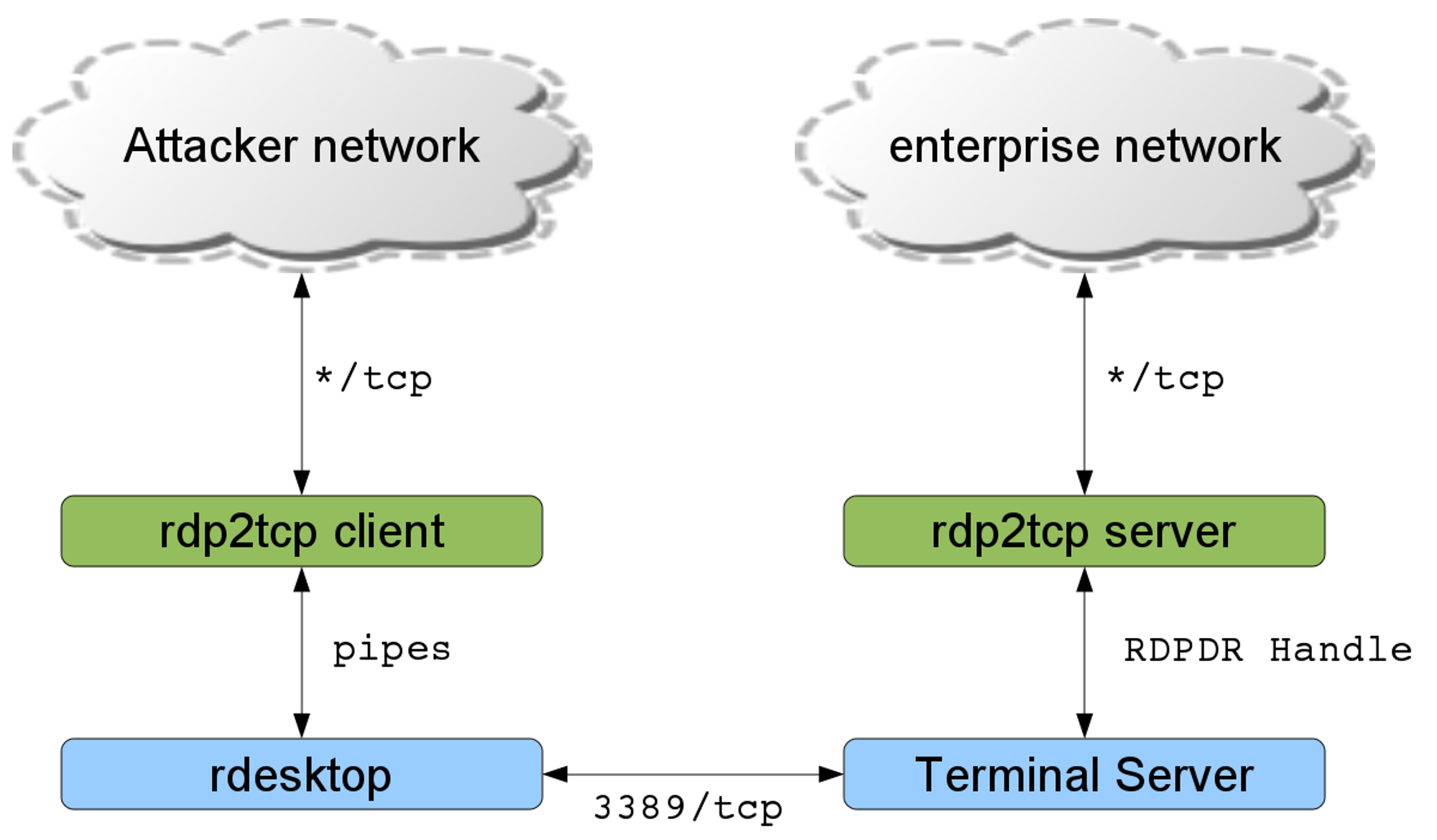

Туннелирование трафика через RDP-соединение

Всем привет, в этой статье пойдет речь о способе туннелирования трафика через RDP-соединение. Такой способ может подойти для тех случаев, когда мы нашли машину с доступом в новые сегменты сети, к которой есть возможность подключиться по RDP, но мы не можем подключиться к серверу chisel или...

Анализ зависимостей бинарных файлов на основе ML

Всем привет! 👋 👋 👋 Мы стажеры-разработчики Тинькофф: Влад, Паша и Илья. В проекте по стажировкам в ИБ Summer of Code под руководством Ромы Лебедя мы реализовали анализатор бинарного кода на основе ML-подходов — Binary SCA. Наш проект совмещает две предметные области — информационную безопасность и...

Снова в деле: как прошел осенний Standoff 12 для PT Expert Security Center

С 21 по 24 ноября 2023 года прошел Standoff 12 — международные киберучения по информационной безопасности, на которых команды «красных» (атакующих белых хакеров) исследуют защищенность IT-инфраструктуры виртуального Государства F. Синие же команды (защитники) фиксируют эти атаки, а иногда даже...

Ищем вдохновение, мотивацию и новый заряд энергии

Все вы знаете, зачем посещать конференции. По крайней мере, на всех рекламных баннерах и других рекламных материалах пишут что-то похожее. Это обновление знаний, обмен опытом, soft skills, новые контакты и «тусовка». На самом деле это не всё, что даёт нам посещение профессиональной конференции....

Взлом космоса — теперь и на STANDOFF 12

В ноябре в рамках конференции Moscow Hacking Week прошла ещё одна кибербитва STANDOFF — мероприятие проводится уже 12-й раз. Однако STANDOFF 12 запомнился не только присвоением звания пятикратного чемпиона команде Codeby, но и новыми отраслями — в разработке одной из них мы приняли непосредственное...

Как показать руководству, что есть проблемы в информационной безопасности?

Перед началом статьи немного цифр: 61% российских компаний не имеют комплексной стратегии кибербезопасности. 48% российских компаний принимают решения без учета рисков информационной безопасности (данный процент меняется в зависимости от отрасли). Более 70 % российских компаний не...

Ansible + Grafana Loki: Настраиваем отправку уведомлении в чат после логина на сервер по SSH

Не задумывались ли вы когда-нибудь над тем, чтобы знать о каждом входе на ваши сервера? Меня охватила такая же паранойя: а вдруг, когда я сплю, на мой сервер заходит домовой и творит там ужасы? Хотя логин на наши сервера и запрещен по паролю, а SSH-ключи есть только у меня, в любом случае это...

Исследование безопасности десктопных приложений на основе Electron

Electron — фреймворк с открытым исходном кодом для создания кросс-платформенных десктопных приложений с помощью JavaScript, HTML и CSS. Это крутая технология, но с ней связаны многие ИБ-риски. В статье я разберу основы безопасной работы с этим фреймворком и расскажу: как анализировать структуру...

Динамические плейбуки

Мы привыкли к стандартным планам реагирования, которые представляют собой либо развесистые алгоритмы действий, покрывающие большое количество ситуаций, либо много маленьких плейбуков, специализированных под конкретный тип инцидента. При этом инфраструктура предприятия – живой организм, который...

Спектр: контроль Active Directory

В этом материале мы рассмотрим возможность аудита домена Active Directory на практических сценариях сначала при помощи штатных средств мониторинга событий операционной системы Windows Server 2016, а затем сравним их с возможностями системы «Спектр» Читать далее...

CVE-2024-1709 и массовая атака на медицинские учреждения США

В данной статье рассказывается о 0-day уязвимости CVE-2024-1709, позволяющей обойти аутентификацию и получить неограниченный доступ к серверам и компьютерам, которые управляются с помощью ПО удаленного рабочего стола ConnectWise ScreenConnect. Данное ПО повсеместно используется в медицинских и...

Плагины IDE — простой способ войти в безопасную разработку. Без регистрации и СМС

Разработчики используют плагины каждый день, и их функциональность призвана упростить разработку, например, автоматически проверять проставление всех специальных символов (таких как «;», «:») или соблюдение синтаксиса. Они буквально были созданы для того, чтобы разработчики прямо во время написания...

Переделали всё, не разломав ничего, или Проект по информационной безопасности (взглядом PM)

Тихо скрипнула задвижка, дверь открылась, и вот они — специалисты информационной безопасности со своими задачами. Куда бежать? Кого спасать? Где лазейки? А поздно! Мы уже всё увидели, услышали и готовы действовать. Новость или само появление отдела информационной безопасности (или Cyber...

Кибер-соревнования в формате летней школы или как студенту получить оффер в ИБ

Привет Хабр, рад снова встретиться (о том, кто я - тут)! На сей раз я хочу рассказать о Всероссийской Летней школе, которая проводилась в июле 2023 года и поделиться своими впечатлениями от данного мероприятия, полученных призах (в том числе приглашение на собеседование, но об этом немного позже),...

Китайские инструменты для взлома раскрыты в гигантской утечке (I-S00N)

Привет, Хабр! Сегодня расскажем что представляет собой слитая информация инсайдера-разоблачителя из Anxun в Шанхае, компании, тесно связанной с правительством и Министерством общественной безопасности Китая. Подтвержденные пострадавшие страны: Армения, Эстония, Казахстан, Россия, Грузия. Читать...