5. UserGate Getting Started. Политики безопасности

Приветствую читателей в пятой публикации цикла статей, посвященных продукции компании UserGate. В данной статье будет рассматриваться раздел “Политики безопасности”. В частности мы рассмотрим “Инспектирование SSL”, “Фильтрацию контента”, “Веб-безопасность”. Читать далее...

В погоне за «неправильными» инцидентами, или Как мы строим Threat Hunting

Инциденты с SLA-таймингами должны детектироваться с минимальным числом False Positive, а также иметь четкий workflow обработки. При таком устройстве SOC гарантирует, что инцидент будет обработан за определённое время – для дальнейшего своевременного реагирования… Такой подход многие годы был...

[Из песочницы] Архитектурные подходы к авторизации в серверных приложениях: Activity-Based Access Control Framework

Сегодня поговорим об секьюрити в web (да, наверное, и не только) приложениях. Прежде чем описывать подходы и фреймворки расскажу небольшую предысторию. Предыстория За много лет работы в IT приходилось сталкиваться с проектами в самых разных сферах. У каждого проекта были свои требования к...

Fortinet Security Fabric на практике. Часть 1. Общий обзор

Приветствуем! Понятие Fortinet Security Fabric нельзя назвать новым - оно фигурирует на рынке уже более пяти лет, если не дольше. Но на практике мы до сих порой сталкиваемся с множеством вопросов по поводу того, что она из себя представляет и как работает. Поэтому, мы решили выпустить небольшой...

Maltego Часть 7. DarkNet matter

DarkNet. О, сколько в этом слове: и пафос, и ужас, и непонимание… и область полезных знаний. Основной негатив исходит от тех, кто не слишком в теме. По сути, Dark Net — это такой же интернет, но живет он в своем первозданном и незамутненном корпоративным и госрегулированием виде. И сегодня мы...

Multifactor — российская система многофакторной аутентификации

Долгое время считалось, что классический метод аутентификации, основанный на комбинации логина и пароля, весьма надёжен. Однако сейчас утверждать такое уже не представляется возможным. Всё дело — в человеческом факторе и наличии у злоумышленников больших возможностей по «угону» пароля. Не секрет,...

Assurance Case: аргументированное обоснование безопасности

source Как наиболее полно оценить безопасность, и ничего при этом не упустить? Возможно ли собрать в одном документе (или диаграмме) все разнообразие артефактов, относящихся к безопасности, и организовать их таким образом, чтобы можно было наглядно представить любой аспект с понятным уровнем...

4. UserGate Getting Started. Работа с пользователями

Приветствую в четвертой публикации цикла статей, посвященному продукции компании UserGate. В данной статье мы рассмотрим, как создать локального пользователя на устройстве UserGate, добавим LDAP-коннектор для подключения к Microsoft Active Directory и настроим captive-портал. Читать далее...

О неравномерности нагрузки на линии SOC – как мы упорядочиваем хаос

Кадр из мультфильма For the Birds (Pixar) Деятельность аналитиков центров мониторинга и реагирования на кибератаки (Security Operations Center) чем-то похожа на деятельность любой службы поддержки. Те же линии с инженерами различной экспертизы, тикеты, приоритеты, SLA и тайминги. Но то, с чем...

Защита конечных устройств с помощью FortiClient EMS

На сегодняшний день довольно быстро набирают популярность решения, направленные на контроль и защиту конечных устройств. Сегодня мы хотим показать вам одно из таких решений - FortiClient Enterprise Management Server: рассмотрим системные требования, процесс установки и базовую конфигурацию. Читать...

5. FortiAnalyzer Getting Started v6.4. Сопровождение и лицензирование

Всем привет! Добро пожаловать на заключительный урок курса FortiAnalyzer Getting Started. Данный урок будет чисто теоретическим - в нем мы рассмотрим все моменты, которые связаны с сопровождением устройства, и по каким-то причинам не попали в прошлые уроки. Также мы рассмотрим схему лицензирования...

[Из песочницы] Способы и примеры внедрения утилит для проверки безопасности Docker

Привет, Хабр! В современной реальности из-за возрастающей роли контейнеризации в процессах разработки не на последнем месте стоит вопрос обеспечения безопасности различных этапов и сущностей, связанных с контейнерами. Осуществление проверок в ручном режиме является трудоёмким занятием, поэтому было...

3. UserGate Getting Started. Политики сети

Приветствую в третьей статье цикла статей UserGate Getting Started, где рассказывается о NGFW решении от компании UserGate. В прошлой статье был описан процесс установки межсетевого экрана и была произведена его первоначальная настройка. Сейчас же мы более подробно рассмотрим создание правил в...

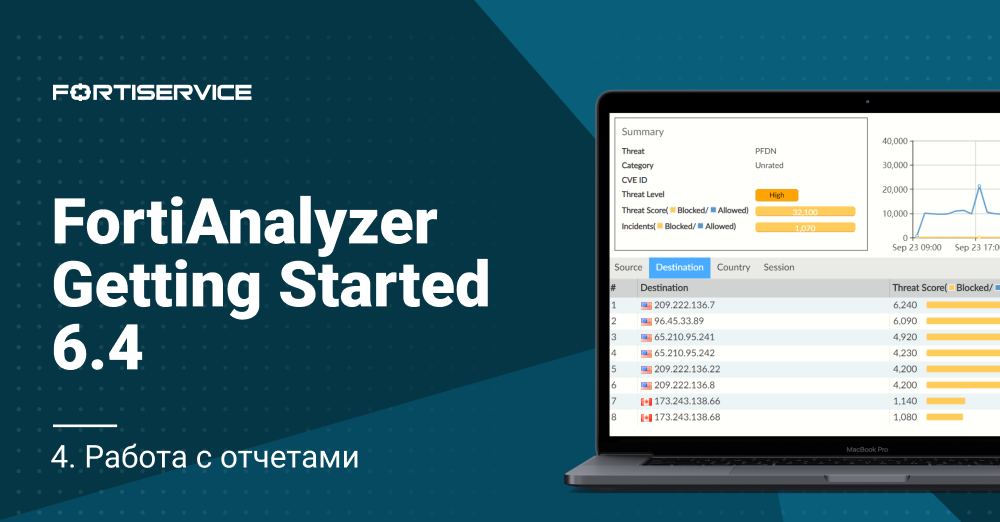

4. FortiAnalyzer Getting Started v6.4. Работа с отчетами

Приветствую, друзья! На прошлом уроке мы изучили основы работы с логами на FortiAnalyzer. Сегодня мы пойдем дальше и рассмотрим основные аспекты работы с отчетами: что из себя представляют отчеты, из чего они состоят, каким образом можно редактировать существующие и создавать новые отчеты. Как...

Android Guards. История создания, развития и первый meetup

Привет Хабр! На связи маленькое, но гордое сообщество людей делающих android-приложения безопаснее. Нашему сообществу в этом году исполнилось 3 года и было решено подвести некоторые промежуточные итоги, рассказать как создавалось наше сообщество и поделиться дальнейшими планами. Ну и конечно же...

FortiMail — конфигурация для быстрого запуска

Приветствуем! Сегодня мы расскажем как сделать первичные настройки почтового шлюза FortiMail – решения компании Fortinet для защиты электронной почты. В ходе статьи мы рассмотрим макет, с которым будем работать, выполним конфигурацию FortiMail, необходимую для приема и проверки писем, а также...

3. FortiAnalyzer Getting Started v6.4. Работа с логами

Приветствуем вас на третьем уроке курса FortiAnalyzer Getting Started. На прошлом уроке мы развернули макет, необходимый для выполнения лабораторных работ. На этом уроке мы рассмотрим основные принципы работы с логами на FortiAnalyzer, познакомимся с обработчиками событий, а также рассмотрим...

Honeypot vs Deception на примере Xello

На Хабре уже есть несколько статей про технологии Honeypot и Deception (1 статья, 2 статья). Однако, до сих пор мы сталкиваемся с непониманием разницы между этими классами средств защиты. Для этого наши коллеги из Xello Deception (первый и пока единственный российский разработчик Deception...