Российский рынок ИБ в фокусе: расчеты, просчеты и факторы роста. Итоги 2024 года и прогнозы на 2025

Друзья, мы начинаем подводить итоги уходящего года и понемногу заглядывать в будущее кибербеза и ИТ. В этой статье расскажем, как на российскую ИБ-отрасль повлияли общерыночные тренды. Расскажем, почему отечественный рынок ИБ постигло разочарование, в чем видятся его факторы роста, в каких...

Снова в деле: как прошел осенний Standoff 12 для PT Expert Security Center

С 21 по 24 ноября 2023 года прошел Standoff 12 — международные киберучения по информационной безопасности, на которых команды «красных» (атакующих белых хакеров) исследуют защищенность IT-инфраструктуры виртуального Государства F. Синие же команды (защитники) фиксируют эти атаки, а иногда даже...

Как действовали хакеры на ноябрьском Standoff 12. Разбираем цепочку атак на космолифт и не только

В ноябре 2023 года мир был свидетелем кибербитвы Standoff, которая длилась несколько дней. Пятнадцать команд этичных хакеров провели серию впечатляющих технических ходов. Атакам подверглись все представленные на киберполигоне отрасли. Напомним, на нем воссозданы технологические и бизнес-процессы...

Ваших соседей пошифровали! Прямой репортаж с места событий

Такие истории редко оказываются публичными: мало кто любит хвастаться тем, как их пошифровали (даже если это хэппиэнд). Но пора признать — эти истории есть, они ближе, чем мы думаем, и их абсолютно точно в разы больше, чем все привыкли считать. Шифровальщики все еще остаются в топе угроз среди атак...

Опасные игры: остановка центрифуги для обогащения урана на виртуальной АЭС

На кибербитве Standoff 11 в виртуальном государстве F впервые представили атомную промышленность. Задачей атакующих (red team) было реализовать недопустимые события на виртуальной АЭС, а защитников (blue team) — расследовать атаку с помощью продуктов Positive Technologies. Как все прошло?...

Анализ файлов на сети без смс и регистрации

Всем привет! Мы продолжаем развивать OpenSource NTA для безопасника и в этой статье расскажем о том, как прикрутить к Arkime статический анализ файлов, получаемых из трафика Читать далее...

Ищем иголку вредоносных запросов в стоге трафика: PT NAD vs. Cobalt Strike и Brute Ratel C4

Популярность фреймворков постэксплуатации среди злоумышленников растет: это удобный инструмент контроля зараженных устройств и горизонтального перемещения внутри сети. Они помогают атакующему собрать всю карту сети и связи между узлами в одном интерфейсе, из которого они же и управляются. Среди...

Как угнать данные за 15 минут

Привет, Хабр! Осенью состоялась десятая, юбилейная кибербитва Standoff. Три дня десять команд этичных хакеров со всего мира пытались ограбить банк, нарушить работу нефтегазовой отрасли и транспорта или реализовать другие недопустимые события в виртуальном Государстве F, построенном на настоящих...

Что может система анализа трафика в руках охотника за киберугрозами

Кибератакам подвержена компания из любой сферы экономики. Попытки злоумышленников закрепиться внутри инфраструктуры оставляют следы — сетевые артефакты. Обнаружить их и снизить вероятность атаки позволяют системы анализа трафика (NTA-решения). Главное — правильно их использовать. В этом посте мы...

Нерешённые проблемы кибербезопасности в ML

Искусственный интеллект (ИИ) имеет свойство не только помогать людям в бизнесе, творчестве и жизни в целом, но и вызвать всевозможные проблемы. Вопросы корректности, этичности и применение ИИ для угроз различным системам заставили людей серьезно относиться к исследованию способов сделать...

Все что вы хотели узнать об XDR в одном посте

Хабр, привет! На днях мне посчастливилось поучаствовать тут (обойдемся ссылкой на запись, без прямой рекламы :-)), где обсуждалась такая новая тема на рынке ИБ, как XDR. По горячим следам эфира зафиксирую основные тезисы: мои собственные мысли и факты относительно XDR и, в целом, отвечу на два...

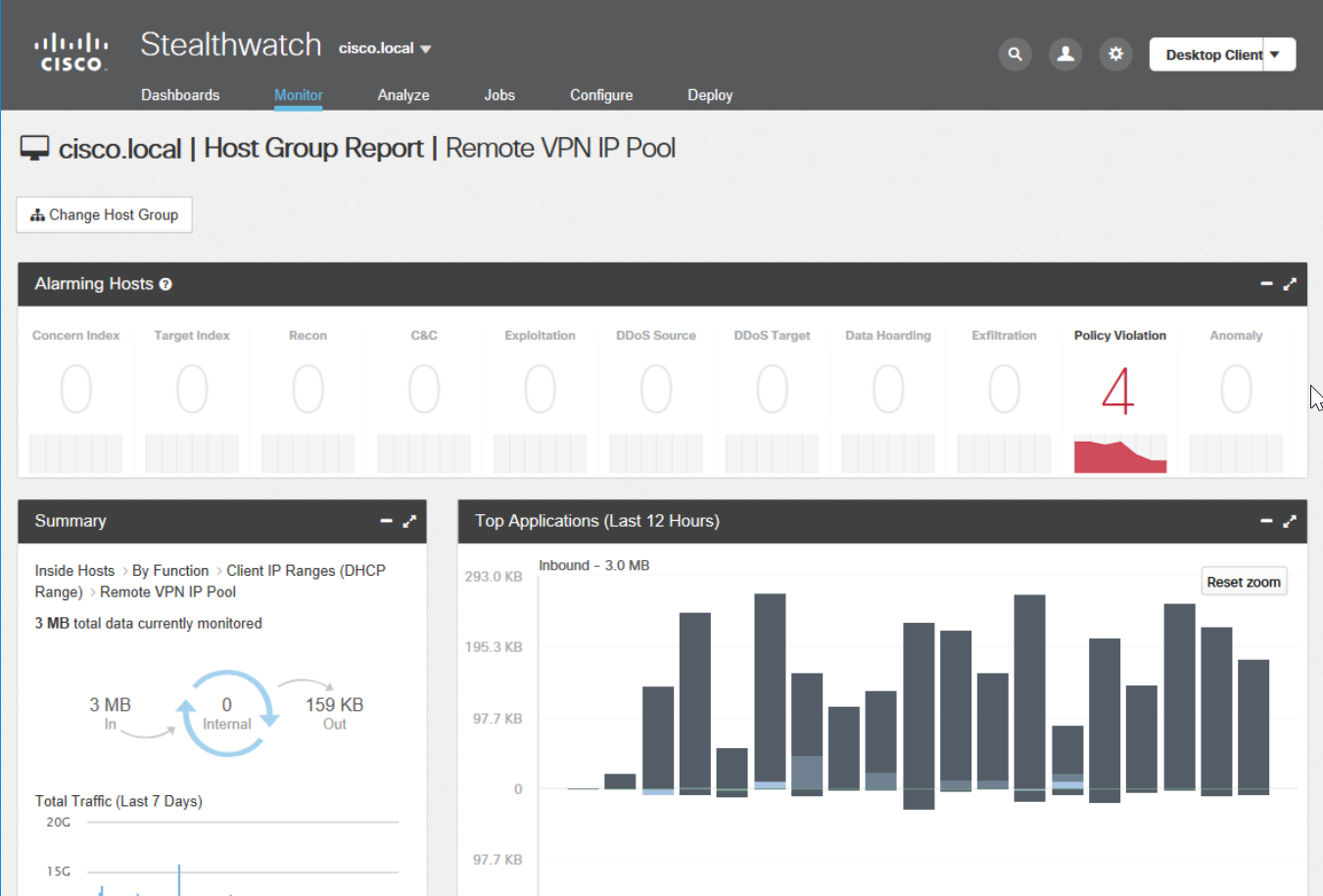

Кейсы для применения средств анализа сетевых аномалий: контроль удаленного доступа

Тема удаленного доступа сейчас на подъеме, но обычно при ее описанию речь идет либо о решениях, устанавливаемых на устройствах сотрудников (например, описанный вчера Cisco AnyConnect), либо о решениях, устанавливаемых на периметре. Такое впечатление, что именно эти два набора защитных средств...

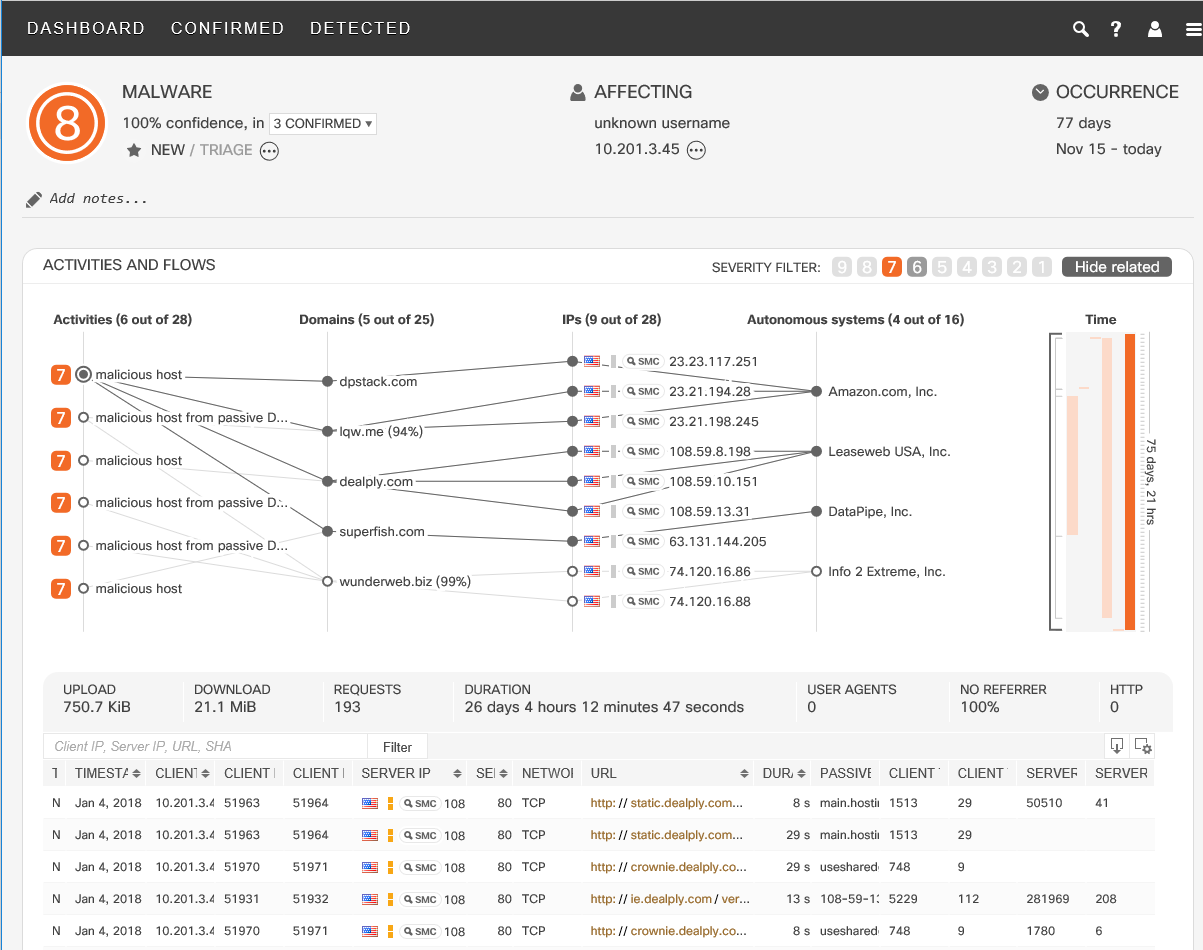

Кейсы для применения средств анализа сетевых аномалий: атаки через плагины браузеров

Атаки на браузеры являются достаточно популярным вектором для злоумышленников, которые через различные уязвимости в программах для серфинга в Интернете или через слабо защищенные плагины к ним пытаются проникать внутрь корпоративных и ведомственных сетей. Начинается это обычно на вполне легальных и...

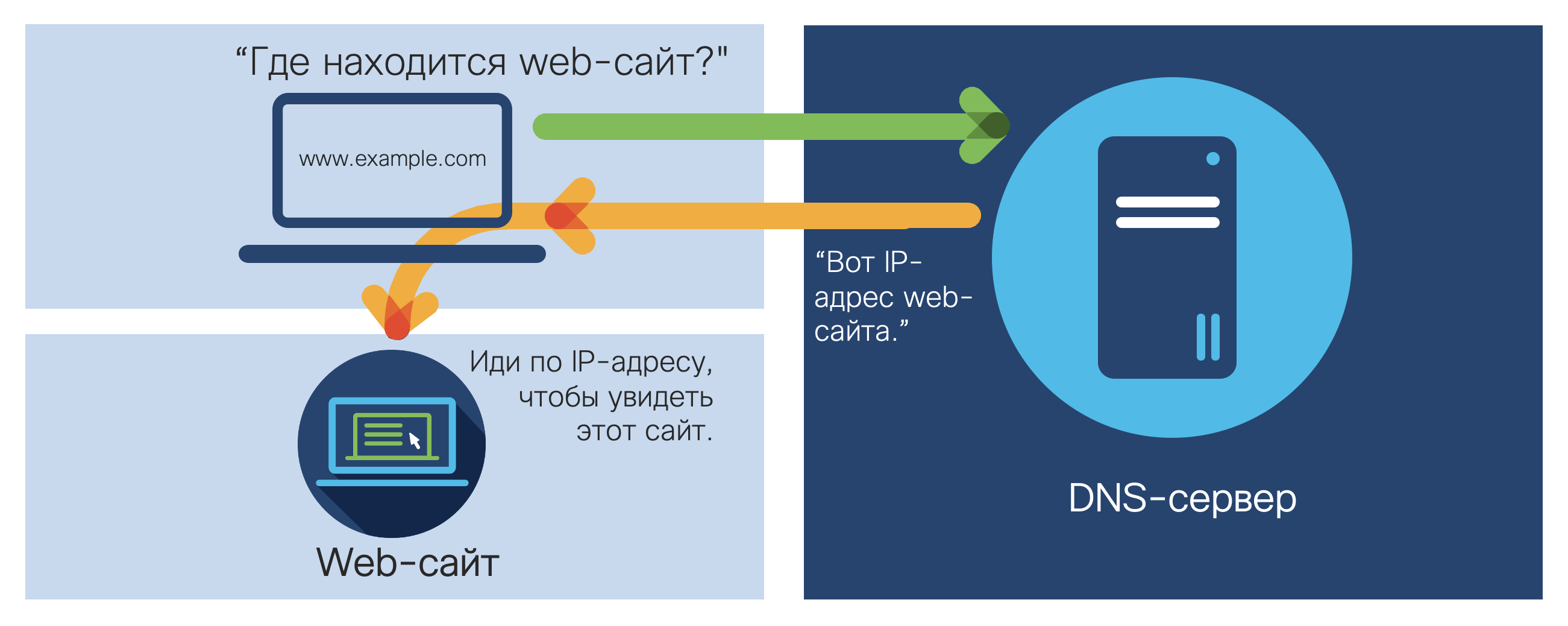

Кейсы для применения средств анализа сетевых аномалий: обнаружение кампании DNSpionage

Продолжаем рассмотрение кейсов для систем анализа сетевого трафика (NTA) применительно к целям кибербезопасности. Сегодня мы посмотрим, как такие решения можно применить для обнаружения очень непростых, целенаправленных и очень эффективных кампаний под названием DNSpionage и Sea Turtle. Но перед...

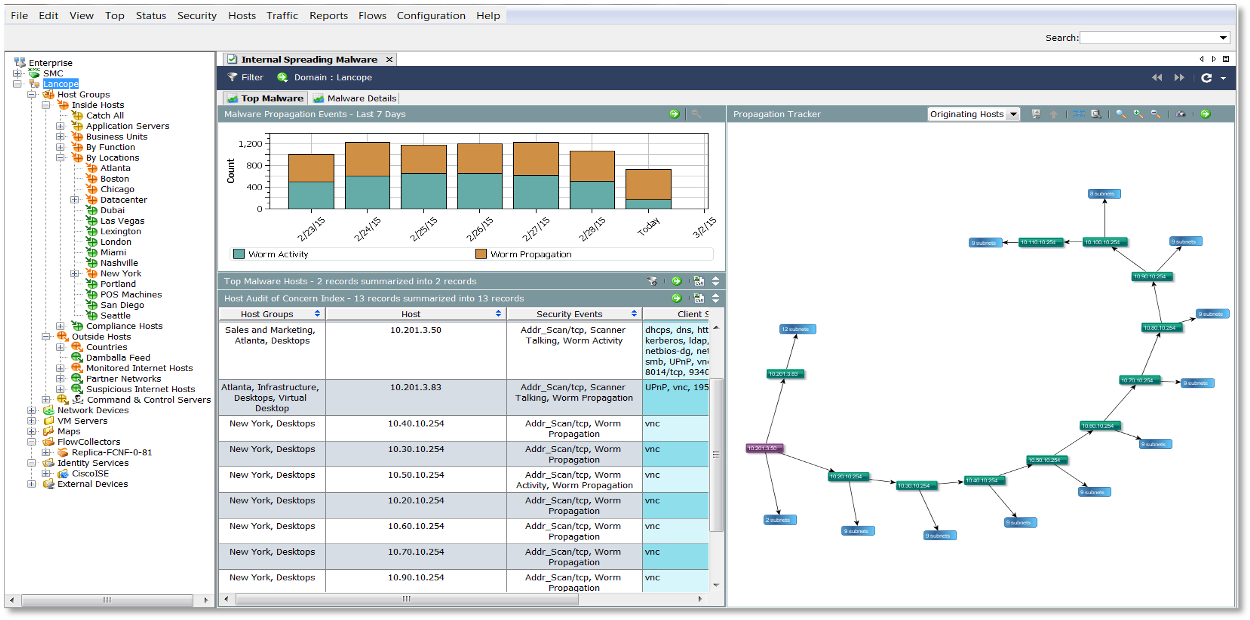

Кейсы для применения средств анализа сетевых аномалий: обнаружение распространения вредоносного кода

Продолжу рассмотрение кейсов, связанных с применением решений по мониторингу ИБ с помощью решения класса NTA (Network Traffic Analysis). В прошлый раз я показал, как можно обнаруживать утечки информации, а в этот раз поговорим о выявлении вредоносного кода внутри корпоративной или ведомственной...

Кейсы для применения средств анализа сетевых аномалий: обнаружение утечек

На одном из мероприятий завязалась у меня интересная дискуссия на тему полезности решений класса NTA (Network Traffic Analysis), которые по полученной с сетевой инфраструктуры телеметрии Netflow (или иных flow-протоколов) позволяет выявлять широкий спектр атак. Мои оппоненты утверждали, что при...

Интеграция Cisco Threat Response и Cisco Stealthwatch Enterprise

Продолжаю рассказ о развитии системы Cisco Threat Response, которая постепенно превращается в полноценную систему управления инцидентами, объединяющую вместе все решения Cisco по информационной безопасности; и при том бесплатную. В прошлый раз я рассказывал о том, как CTR может быть интегрирован с...