[Перевод] Иголка в стоге сена: ищем следы работы C2-фреймворка Sliver

Привет, Хабр, на связи лаборатория кибербезопасности компании AP Security! Не так давно на нашем канале вышла статья по использованию фреймворка постэксплуатации Sliver C2 от Bishop Fox. Сегодня мы представляем вам исследование компании Immersive Labs по детектированию и анализу нагрузок и туннелей...

Автоматизация выявления вредоноса в реестре Windows

В работе с компьютерными инцидентами, специалисты по информационной безопасности часто сталкиваются с необходимостью глубокого и быстрого анализа операционной системы, для выявления мест закрепления вируса. Обычно они обращаются к журналам событий, однако при недостатке информации приходится...

Будь что будет, или как я получила сертификат GCFA

Лада Антипова, специалист по киберкриминалистике Angara SOC, совсем недавно вернулась из Казахстана с отличными новостями: сдала свой первый экзамен на сертификат международного уровня – GIAC Certified Forensic Analyst (GCFA). В материале она рассказала, как готовилась, как пережила epic fail и...

Попробуй спрячься: расширяем возможности обнаружения эксплуатации WinRM

Идея написать блог о том, как злоумышленники используют для перемещения в инфраструктуре жертвы возможности службы Windows Remote Management (WinRM) (Т1021.006), возникла у Антона Величко, руководителя Лаборатории компьютерной криминалистики компании F.A.C.C.T., еще в январе 2022 года. И виной тому...

Топ утилит для создания Forensic Triage: их особенности и возможности

Камиль Камалетдинов, младший эксперт по реагированию на инциденты Angara Security, подготовил обзор полезных утилит для triage. В материале практическая польза и небольшой опрос для вас в самом конце. В отличие от более известных на рынке тестирований на проникновение и багхантинга, в этом...

Утечка данных сайтов BI.ZONE: результаты расследования и процесс реагирования

30 апреля телеграм-канал DumpForums объявил о взломе наших ресурсов, выложив скриншоты конфигов с персональными данными. Последние двое суток мы работали над тем, чтобы оценить масштабы инцидента и свести ущерб от него к минимуму. Теперь мы готовы публично рассказать о первых результатах этой...

Форензика на НТО по информационной безопасности

Привет! Не так давно отгремела НТО по информационной безопасности для школьников. Для опытных участников CTF она не вызовет трудностей, однако для начинающих таски выдались более чем содержательные – поэтому хотелось бы ими поделиться, разобрать некоторые, а также по ходу дела порассуждать на тему...

Зашифрованные: как атаковали российский бизнес

Для того, чтобы понять, как атаковали российский бизнес, и с головой погрузиться в изучение матрицы наиболее часто используемых атакующими тактик, техник и процедур (TTPs), давайте сначала ответим на вопрос: кто атаковал? Если еще пять лет назад практически 70% всей хакерской активности, с которой...

Yet Another RAT: особенности новой версии известного ВПО

Во время очередного расследования наша команда Solar JSOC CERT наткнулась на неизвестный RAT. Но после проведения глубокого анализа стало понятно, что перед нами новая версия уже известного RAT (3.3a), который использует группировка APT31. Его первую версию эксперты по кибербезопасности описывали...

Зловред PlugX: как мы встретили старого знакомого в новом обличии

Бэкдор PlugX многим хорошо известен. Зловред нацелен на хищение самого дорогого – конфиденциальной информации. В 2022 году в рамках одного из расследований наша команда Solar JSOC CERT наткнулась на очередной сэмпл этого вредоноса. Главной его особенностью было то, что он использовался для...

От MITRE ATT&CK до форензики: видеозаписи ТОП-5 докладов CyberCamp 2022

Вот и прошла онлайн-конференция CyberCamp 2022: итоги подведены, подарки и благодарности отправлены. Под катом вы найдете пять лучших выступлений по итогам трех дней кэмпа. Выступления стали самыми популярными по итогам опроса зрителей. Enjoy! Читать далее...

Обзор лучших бесплатных приложений для исследований в рамках форензики

На сегодняшний день у ряда специалистов по форензике в РФ возникают трудности в проведении исследования цифровых свидетельств с помощью платного коммерческого ПО, поскольку не всегда есть возможность продлить лицензионную подписку или срок действия аппаратного ключа. Приходится искать...

10 типичных ошибок при расследовании инцидентов

Ночью со счета компании вывели деньги. Утром начинается паника, которая приводит к дополнительным проблемам. Например, ИТ переустанавливают скомпрометированную систему — с нуля или восстанавливают из бэкапа. В первом случае стираются следы взломщиков, и приглашенной команде по расследованию...

Никита Ростовцев: «Мы способны найти многое, чего не видят другие»

На связи авторы Хабр-проекта “Киберпрофессии будущего”. Продолжаем рассказывать о восходящих звездах и признанных экспертах Group-IB, их работе, исследованиях, а также о новых специальностях. Сегодня мы снова заглянем в глубины интернета — на территорию Threat Intelligence, и наш новый гость —...

Выход на оперативный простор: чем криминалистам поможет книга Practical Memory Forensics

В британском издательстве Packt Publishing вышла новая книга криминалистов Group-IB — Светланы Островской и Олега Скулкина: “Practical Memory Forensics: Jumpstart effective forensic analysis of volatile memory”. Если у Олега это уже четвертое издание (интервью с ним читайте здесь), то Светлану...

70+ бесплатных инструментов для компьютерной криминалистики (форензики)

Расследование инцидентов в области информационной безопасности не такая горячая тема, как пентесты, но эта научная и практическая дисциплина продолжает развиваться, во многом, благодаря Open Source-сообществу. Давайте пройдемся по просторам GitHub и посмотрим, какие инструменты для сбора и анализа...

Артефакты в CLR: как маскируют современные кибератаки и как SOC может их обнаружить

Сейчас в мире кибербезопасности защищаться дорого, а вот атаковать дешево. Все благодаря «гитхабификации» процессов в offensive-командах. Атакующие создали множество часто переиспользуемых утилит и техник. Но однозначного преимущества у «красных» нет. Профессиональные Blue Teams давно изучили...

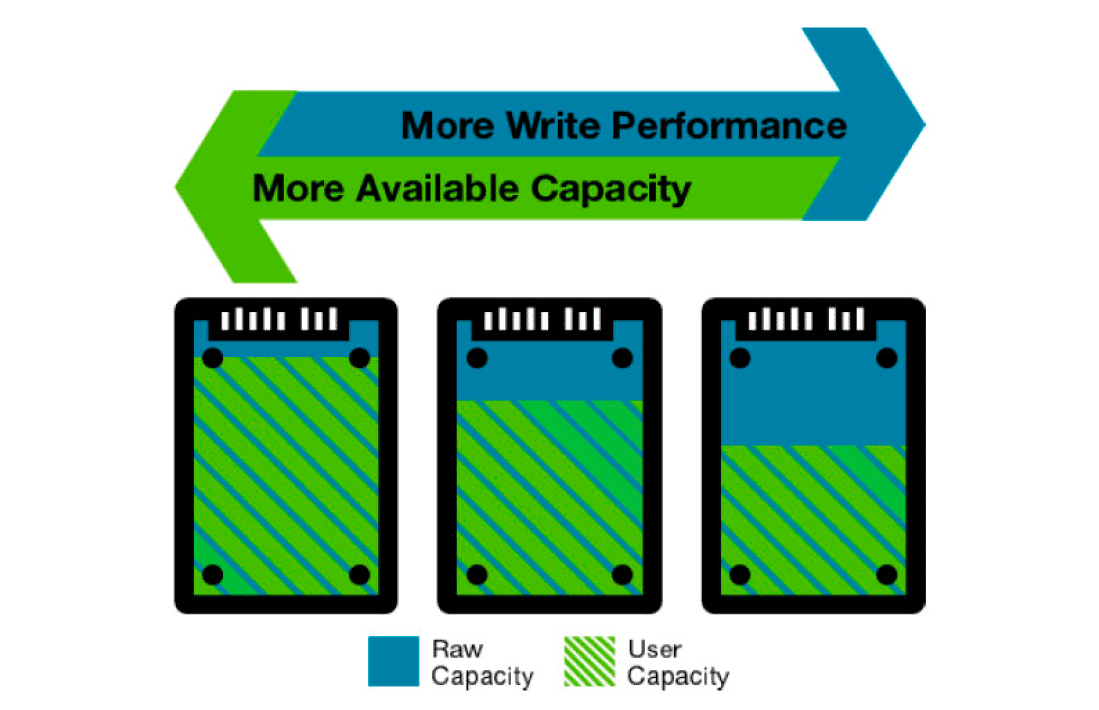

Долговременные закладки в скрытых областях SSD

Динамическое изменение доступного пространства в SSD (для производительности). Синяя область скрыта от любых системных инструментов Покупая новый SSD, нельзя быть уверенным, что на нём нет закладок. К сожалению, простое форматирование не спасёт, потому что зловред прописывается в скрытых областях...