Мошенничество? Атака на IT компании

Начиналось всё как у всех, пишет якобы директор, пытается что-то узнать про коллектив и, ... и всё на этом. Никакие "капитаны ФСБ/МВД/ТСЖ" не позвонили, никто в госизменене не обвинил, никакой подозрительной активности на счетах не было. Что это было?...

Мошенники. Вектор атаки на айтишников через LinkedIn

Кажется, только что испытал на себе новый вектор атаки на айтишников. Почему думаю, что на айтишников? Потому что через LinkedIn и, очевидно, с айтишников есть, что взять. Читать далее...

Проведение фишинг-учений с использованием вредоносных ссылок и HTML-приложений. Часть 1

Многим угрозам можно противопоставить технические средства защиты информации (СЗИ): как базовые, так и системные решения. Но сколько бы ни стоило СЗИ, и сколько бы ни знал о устройстве инфраструктуры специалист, главной головной болью все равно остается человеческий фактор. Прежде всего —...

Как распознать мошенническое письмо. Памятка безопаснику для обучения пользователей основам ИБ

Продолжаю делиться опытом и советами из собственного опыта. Ранее рассказывал про обучение пользователей основам киберграмотности по паролям и фишинговым сайтам. Вот очередь дошла и до фишинговых писем. Материал будет полезен всем, кто терпеливо обучает сотрудников не тыкать на интересные вложения,...

Любовь в каждой атаке: как группировка TA558 заражает жертв вредоносами с помощью стеганографии

Приветствую! И снова в эфир врывается Александр Бадаев из отдела исследования киберугроз PT Expert Security Center. Но на этот раз мы работали в паре с Ксенией Наумовой, специалистом отдела обнаружения вредоносного ПО, недавно рассказывавшей читателям Хабра о трояне SafeRAT. Пришли к вам с новым...

Как меняются методы расследования на Standoff: кейс аналитика PT Expert Security Center

Всем привет! Меня зовут Юлия Фомина, в Positive Technologies я занимаюсь проактивным поиском и обнаружением угроз, что в профессиональной среде называется threat hunting. И все эти знания наша команда превращает в экспертизу продуктов Positive Technologies. И конечно же, мы не только обогащаем наши...

Не ок, Google: мошенники используют Looker Studio для фишинговых рассылок

Специалисты компании F.A.C.C.T. зафиксировали использование в России новой мошеннической схемы, позволяющей злоумышленникам отправлять фишинговые ссылки клиентам банков от имени популярного сервиса компании Google. Впервые об этой проблеме сообщили исследователи из компании Checkpoint в сентябре...

Приглашение с «сюрпризом»

Закончился ежегодный CTF от HackTheBox Cyber Apocalypse 2024: Hacker Royale - After Party и конечно, там снова были интересные задания по форензике, которые удалось решить за отведённое на CTF время. В этом райтапе хочу поделиться решением задания "Game Invitation" по форензике уровня Hard. Заодно...

Как запороть фишинг: советы пентестерам

Добрый день, уважаемые коллеги. Меня зовут Семьянов Дмитрий и я специалист по тестированию на проникновение в группе компаний Innostage. Мы в команде регулярно проводим фишинг в рамках повышения киберустойчивости. За многолетний опыт мы набили много шишек и с радостью дадим вам вредных советов,...

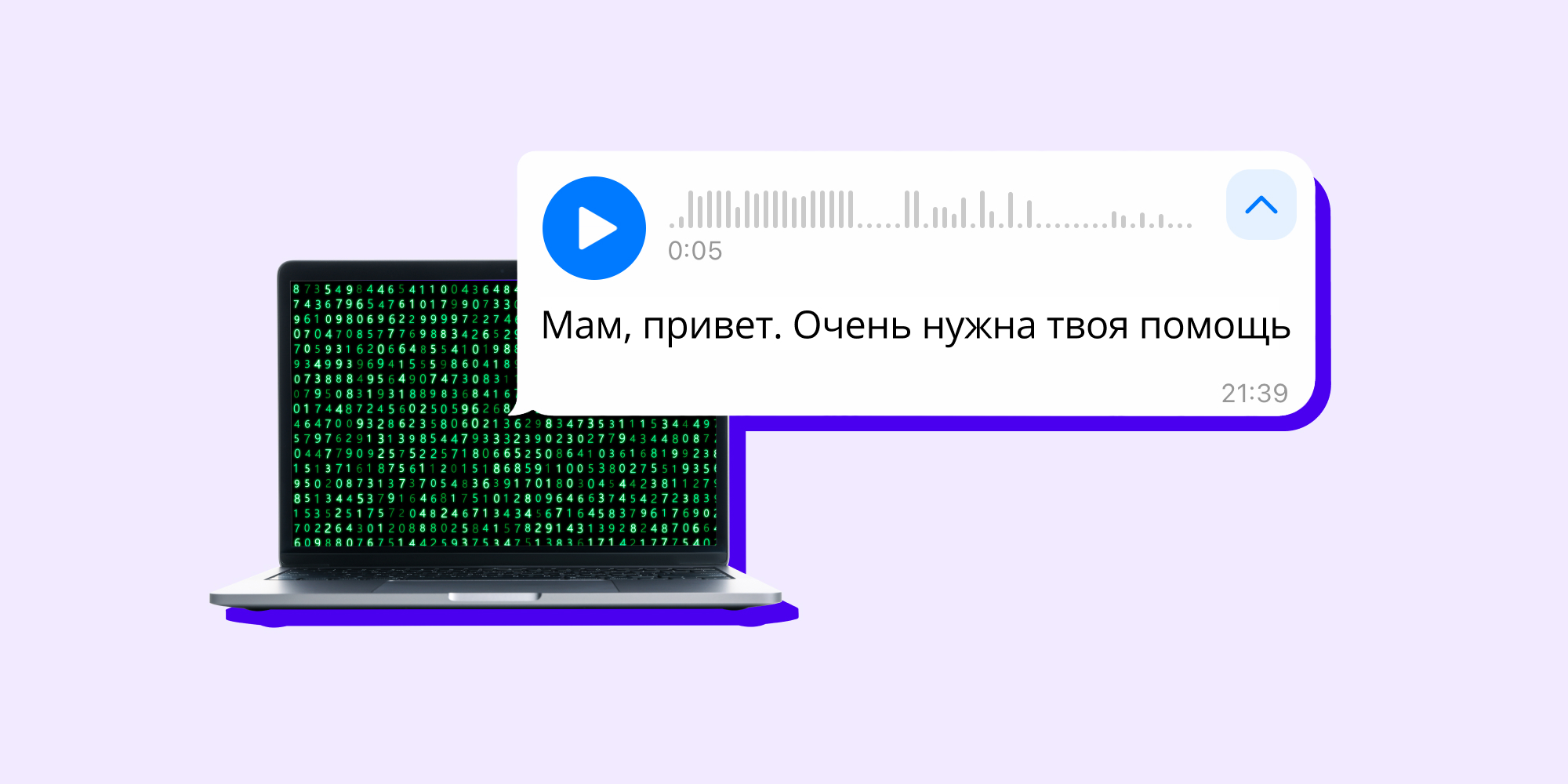

Deepvoice = Deep Trouble. Новая схема атаки с помощью генерации голоса знакомых и коллег

В начале 2024 года в России появилась новая схема атак на людей — в ней злоумышленники вымогают деньги голосами родственников и друзей, а в корпоративных фродах — голосами руководителей. Генерация голоса уже замечена в схеме Fake Boss, схеме с поддельным фото банковской карты и схеме угона аккаунта...

Тот самый RAT-троян за 200 рублей: как защититься от RADX

Всем привет! Меня зовут Валерий Слезкинцев, в Positive Technologies я руковожу направлением реагирования на конечных точках в отделе обнаружения вредоносного ПО в PT Expert Security Center. Наша команда занимается исследованиями MaxPatrol EDR в части выявления и реагирования на вредоносную...

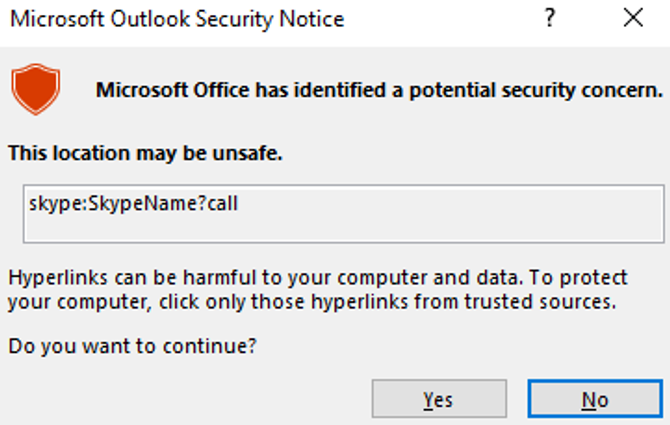

Microsoft Outlook Remote Code Execution CVE-2024-21413

13 февраля 2024 года компания Microsoft выпустила предупреждение для своих пользователей о критической уязвимости в пакете Office, которая позволяет злоумышленникам удаленно выполнять вредоносный код. Уязвимость затрагивает несколько продуктов Microsoft Office, включая приложения 365 Enterprise,...

Дзюба, Аттила и 1 миллион долларов ущерба: истории громких взломов

От сливов не застрахованы ни топовые селебрити, ни CEO компаний, ни бухгалтер Нина Ивановна. Меня зовут Виталия Демехина, я руководитель разработки информационных материалов в Start AWR. Выясняю, кто был виноват в пяти громких сливах звезд и компаний и на этих примерах объясняю, как защитить личную...

От подрядчика с любовью, или Топ-5 фишинговых тем

Привет, Хабр! С вами Екатерина Косолапова. Я занимаюсь аналитикой в Positive Technologies и сегодня хочу поговорить с вами про фишинг. Этот вид мошенничества никогда не устаревает, киберпреступники любят его до слез, и в 2023 году почти половина всех успешных атак на организации была проведена с...

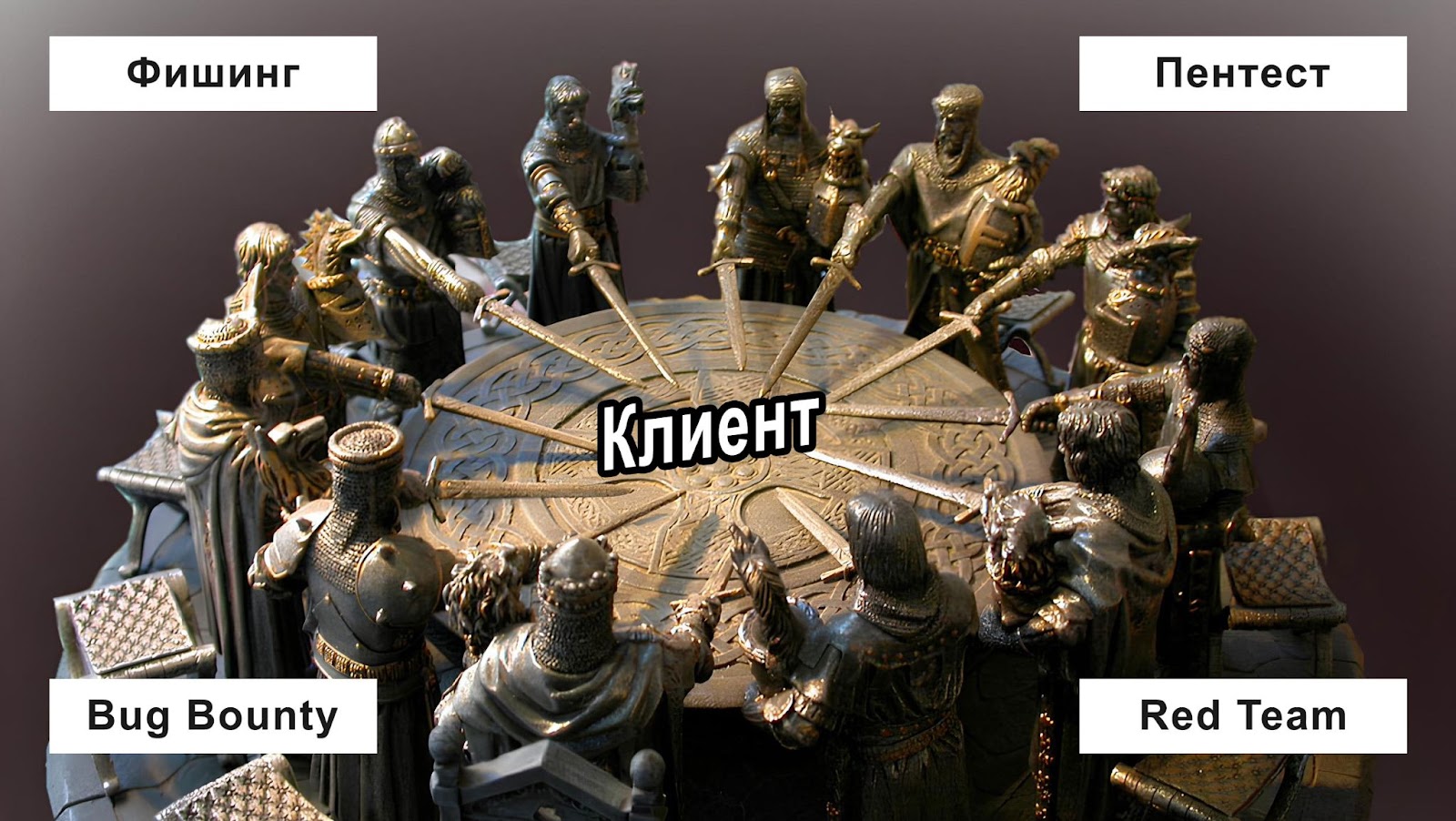

Все об Offensive Security: о чем говорили на круглом столе AM Life

Лучшая защита – это нападение, причем на себя любимого. Все чаще бизнес выстраивает информационную безопасность именно по такому принципу. Своевременный пентест или Read Teaming, когда привлеченные подрядчики пытаются взломать корпоративную IT-инфраструктуру, помогает команде ИБ заранее обнаружить...

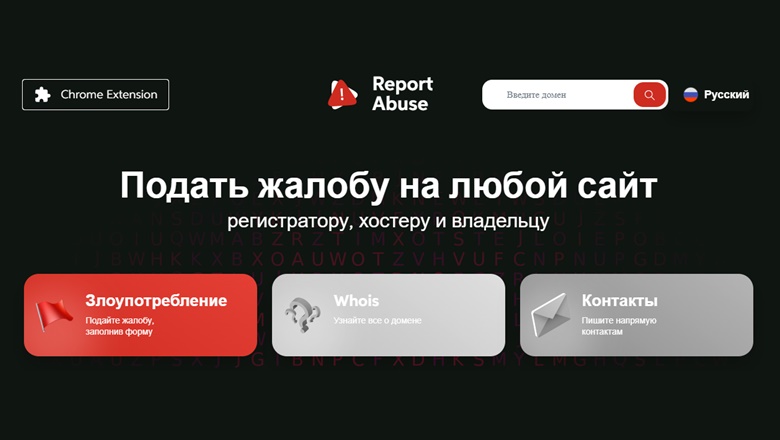

Как пожаловаться на любой сайт в интернете

В наше время цифровизации интернет проник во все сферы нашей жизни. Если посмотреть в отчете в телефоне сколько времени я провел в нем... кажется большая часть жизни проходит онлайн. Как по мне это печально, но я себя оправдываю тем, что моя работа связана с интернетом. (вы также?) Каждый день, как...

На GitHub больше 1 000 уязвимых репозиториев: в чём суть угрозы и что с этим делать

Привет, Хабр! На связи технический директор MTC RED Денис Макрушин и команда Advanced Research Team: Павел Гусь, Иван Бессарабов и Андрей Сомсиков. В январе разработчики GitLab нашли в своей системе две критические уязвимости. Из-за ошибок в верификации злоумышленники могут захватывать учётки...

Магия вне Хогвартса: как повышать ИБ-грамотность сотрудников

Сумрачная картинка: большое помещение, мало света. Стол и рядом стул, на котором сидит человек. Он работает за ноутбуком. Чувствую его усталость: он сегодня уже долго работает. Его что-то отвлекает: письмо. Электронное письмо. Он нажимает на ссылку, но ничего не появляется на экране. Всё в порядке....