Как мы ускорили написание кода на 20% с помощью обучения сотрудников работе с веб-уязвимостями

Раньше, когда мы нанимали новых специалистов, работа над кодом строилась так: пишем, проверяем, исправляем ошибки, проверяем ещё раз, снова переписываем и т.д. В итоге даже после испытательного срока разработчик тратил на фрагмент кода до 60 часов, а ревьюер — до 10. Но плановый аудит помог понять,...

О неуловимой киберпреступной группировке Mahagrass: RemCos, BadNews и CVE-2017-11882. Часть 1

Ежедневно в мире происходят сотни тысяч киберпреступлений, некоторые из них совсем незначительные, например, когда любопытный школьник устроил DDoS-атаку на сайт своей школы и вызвал кратковременные сбои в его работе, а некоторые из них насколько глобальны, что даже представить сложно. Скажем,...

Осторожно, IoT: как бытовая техника становится проблемой для компаний

Февраль 2024-го оказался щедрым на новости о проблемах с безопасностью IoT-устройств. Пока мы следили за санта-барбарой с DDoS-атакой 3 млн зубных щеток, фоном прошло немало других интересных событий... Читать далее...

Как показать руководству, что есть проблемы в информационной безопасности?

Перед началом статьи немного цифр: 61% российских компаний не имеют комплексной стратегии кибербезопасности. 48% российских компаний принимают решения без учета рисков информационной безопасности (данный процент меняется в зависимости от отрасли). Более 70 % российских компаний не...

Плагины IDE — простой способ войти в безопасную разработку. Без регистрации и СМС

Разработчики используют плагины каждый день, и их функциональность призвана упростить разработку, например, автоматически проверять проставление всех специальных символов (таких как «;», «:») или соблюдение синтаксиса. Они буквально были созданы для того, чтобы разработчики прямо во время написания...

Трагические микрозаймы, украденные креды: какие Android-зловреды мы обнаружили в официальных маркетах

Один из основных принципов защиты мобильного устройства от киберугроз — загружать приложения только из официальных маркетов, таких как Google Play или Apple App Store. Однако несмотря на то, что софт проходит множество проверок перед публикаций, это не гарантирует, что пользователь не столкнется с...

ИБ и ИТ, давайте жить дружно. Вот как это возможно

Безопасность во многих компаниях стоит особняком. Вместо того чтобы беспокоиться о качестве вашего продукта, безопасники твердят о ГОСТах и ISO, о разных сертификациях и авторизационных протоколах — вещах важных, но вне фокуса основного архитектора. При этом их деятельность «подрывает»...

Это не игрушки. Game vulnerabilities как угроза для работодателя

Баги и уязвимости в компьютерных играх встречаются часто, особенно если они вышли давно. И это логично: разработчикам выгоднее вкладываться в новые проекты. В итоге любимые игры постепенно превращаются в плацдарм для хакинга. Под прицел попадают все: сами разработчики, пользователи и даже их...

Топ самых интересных CVE за январь 2024 года

Всем привет! Первый месяц года выдался богатым на любопытные CVE. Так, шуму наделала критическая уязвимость в Jenkins, к которой быстро опубликовали ворох эксплойтов. Также засветились CVE на GitLab на запись произвольных файлов и RCE в продуктах Cisco с потенциальным root-доступом. Критическими...

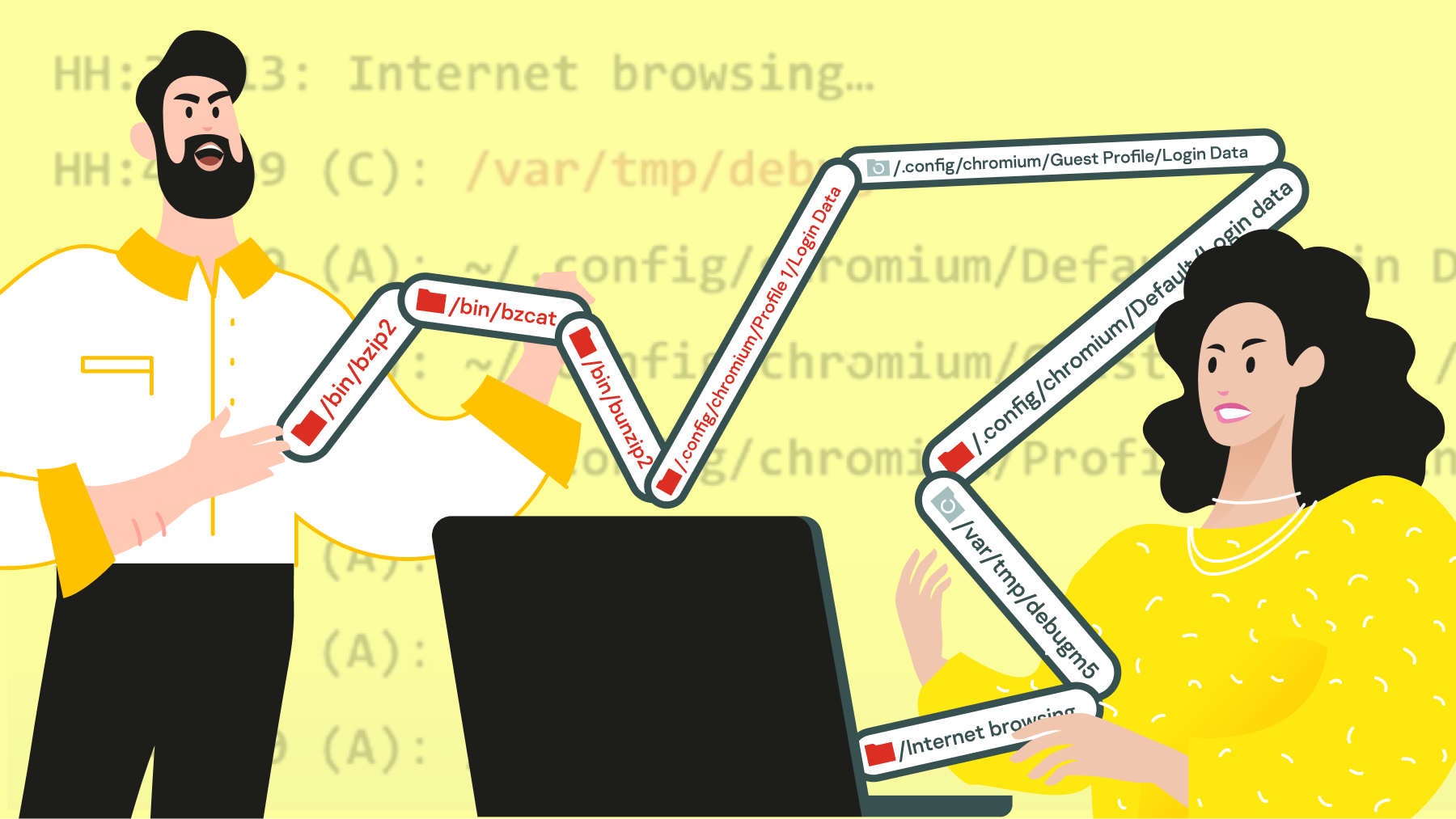

Скачать фильмы за креды без СМС и регистрации: история одного supply chain под Linux

В ходе расследования одного инцидента был обнаружен целый кластер вредоносной активности, нацеленный на операционную систему Linux, который оставался незамеченным как минимум с 2020 года. Дальнейший анализ показал, что вредоносное программное обеспечение выдавало себя за очень популярный...

Неочевидные угрозы: как защититься от атак на десериализацию, XSS и чтение произвольных файлов

Злоумышленники могут успешно атаковать 98% веб-приложений. И это не просто громкие цифры, а данные из исследования Positive Technologies. Как такое возможно, если есть инструменты и практики типа SAST, DAST и WAF, а разработчики вроде бы нормально кодят? Давайте я объясню, как устроены опасные...

Смотрим шире. Бесплатные инструменты для комплексной работы с уязвимостями

«Чем можно контролировать уязвимости? Подскажи, плиз», — обратился недавно знакомый. Вроде ничего странного. Но к концу обсуждения я вдруг понял, что человек ждет список инструментов, которые только находят и закрывают уязвимости... Читать далее...

Обычный Client Side с необычной эксплуатацией

Это статья о клиентских уязвимостях, которые мне показались интересными. Целью статьи является показать, что иногда из, казалось бы, скучных уязвимостей с низким импактом, можно выжимать больше, чем кажется. Читать далее...

Топ самых интересных CVE за декабрь 2023 года

Всем привет! По следам ушедшего года публикуем подборку самых интересных CVE за последний месяц 2023-го. В декабре засветился ворох уязвимостей в Chrome и Firefox, вынудивших компании выпускать экстренные патчи. А также критические уязвимости в OpenSSH, фреймворке Apache Struts и маршрутизаторе...

Искусство следопыта в корпоративной инфраструктуре

В этой статье хотелось бы обсудить индикаторы атаки — ту часть Threat Intelligence, которая отвечает за эффективное реагирование на угрозы и расследование инцидентов. В этом контексте вспомним одну из апорий Зенона Элейского - про Ахиллеса и черепаху. Современный бизнес часто оказывается в позиции...

Интервью с руководителем отдела анализа защищённости Angara Security Михаилом Суховым о пентесте

Я много бывал за последнее время на разных ИБ‑мероприятиях, где проходили различные киберучения. Много писал об уязвимостях, об ИБ‑решениях, борющихся с ними, специалистах, выявляющих бреши в инфраструктурах. И как раз на последней ИБ‑конференции я решил поговорить с одним из участников...

Как оценить эффективность WAF и зачем вообще это все нужно? Часть 3

Привет! Меня зовут Лев Палей, и я собаку съел на всяких сравнениях, технико-экономических обоснованиях и всей этой истории с выбором каких-либо решений. Теперь я работаю по другую сторону сделки. Поэтому, после некоторого времени, проведенного в компании-производителе, решил рассказать о тяготах...

Кто проживает на дне океана: неуязвимости среди находок в VM-отчетах

В прошлой статье о VM (от англ. - vulnerability management) мы рассказали, с какими проблемами можно столкнуться при анализе и управлении рисками Сегодня спустимся на уровень ниже и поговорим об интересных находках, скрывающихся в глубинах готовых VM-отчетов. Одна из задач контроля уязвимостей –...