Средства автоматизации анализа вредоносных программ

На примере программы-вымогателя REvil рассматривается использование при анализе вредосного программного обеспечения таких средств автоматизации, как Python, IDAPython, x64bgpy. Демонстрируются их возможности по расшифровке конфигурационных данных, деобфускации строк и вызовов функций API для...

Анализ вредоносных программ. Интересные трюки

Решил сделать серию публикаций про интересные трюки и оригинальные идеи, выявленные при анализе вредоносных программ, а также и про подходы, которые использовались при анализе. Надеюсь, что публикации будет интересными, а возможности и желания хватит на большую серию, а там уже увидим… В качестве...

Взлом квантовой программы

Программы для квантового компьютера тоже могут содержать уязвимости. Эти уязвимости могут позволять удалённо выполнять какие-то вычисления. Как же написать шеллкод для программы, уязвимой к исполнению квантового кода? Узнать...

Вскрытие покажет: анализируем драйвер Windows x64, защищенный VMProtect

Анализ вредоносных программ, защищающих себя от анализа, — это всегда дополнительные трудности для вирусного аналитика. Точнее, постоянная борьба. Злоумышленники постоянно придумывают и дорабатывают свои методы обфускации или используют готовые продвинутые решения, которые были созданы для защиты...

К вам ползет Snake: разбираем новый кейлоггер

В конце прошлого года в руки аналитикам CERT-GIB попал любопытный образец ВПО — Snake Keylogger. Хотя справедливости ради заметим, что изучаемый объект являлся скорее стилером, так как KeyLogger — лишь часть его функционала, отвечающего за логгирование нажатий клавиш на клавиатуре. "Пойман" был...

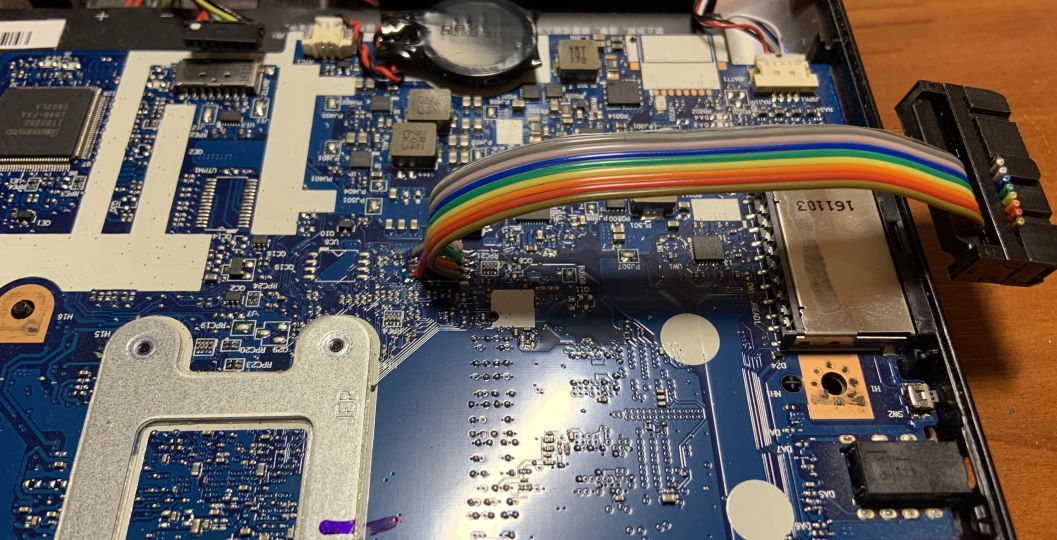

Необычный дуалбут: ноутбук с «двойным дном»

Не так давно на Habr Q&A я наткнулся на интересный вопрос — как сделать, чтобы два жестких диска не видели друг друга? Чтобы вирус, попав на одну систему, никоим образом не мог заразить другую. В ответах предлагали достаточно стандартные способы — использовать полнодисковое шифрование, отключить...

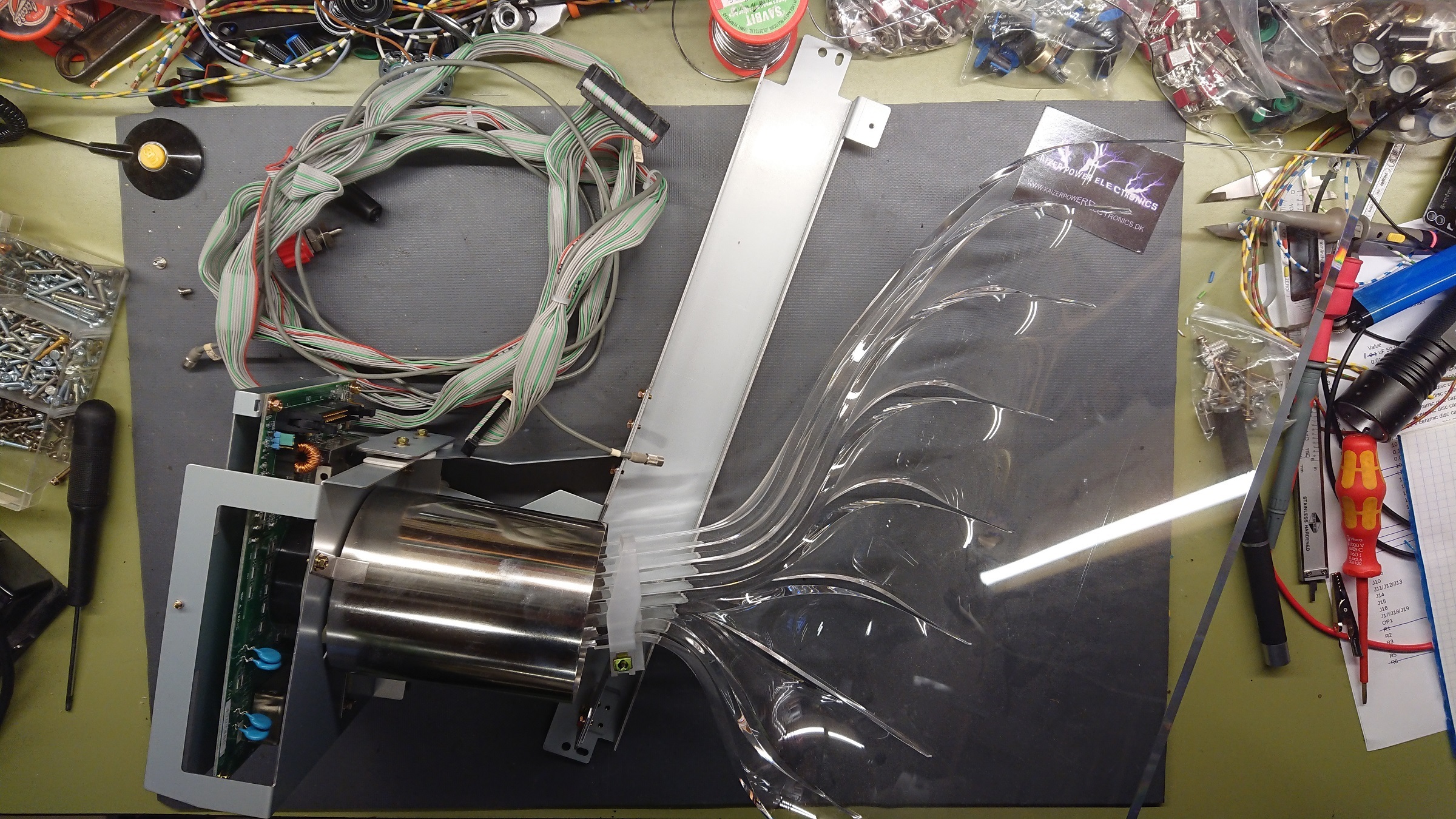

[Перевод] Разбираем фотоумножитель Fujifilm PMT12A

В статье рассматривается реверс-инжиниринг ФЭУ Fujifilm PMT12A, состоящего из самого фотоумножителя, высоковольтного источника питания и аналогового усилителя. В основу проекта легла разборка сканера рентгеновских изображений Fujifilm FCR XG-1, используемого для компьютерной радиографии....

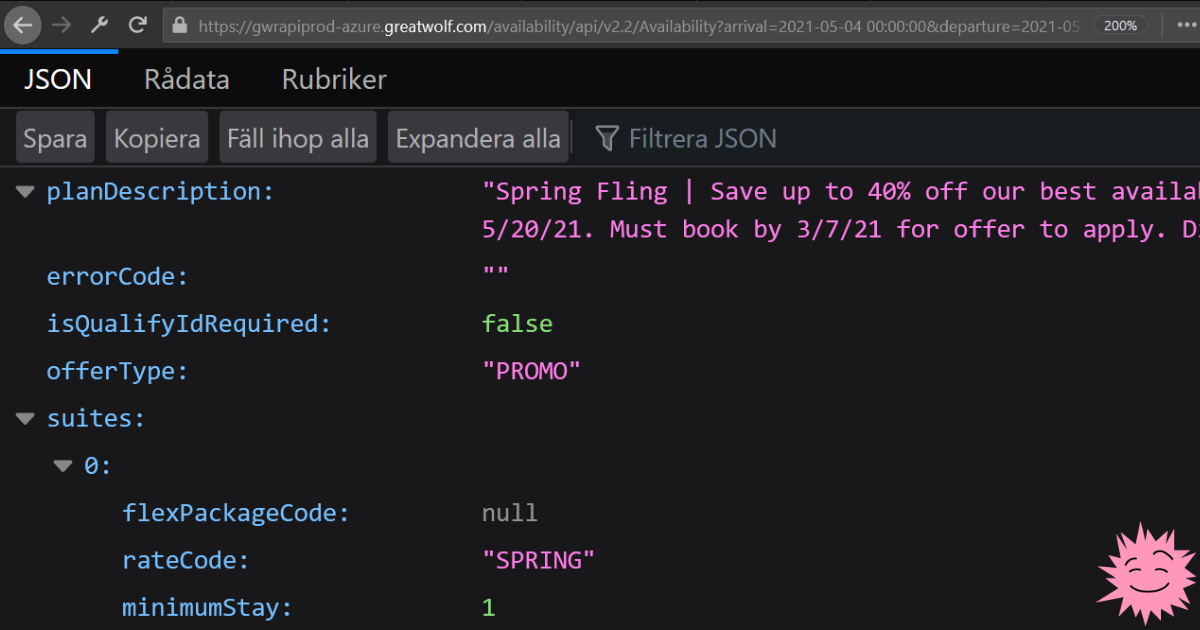

[Перевод] Промокоды, случайно оставленные в исходном коде веб-сайта

Не так давно я обнаружил онлайн-магазин, нагло лгущий о количестве людей, просматривающих его товары. Его исходный код содержал функцию JavaScript, рандомизировавшую это число. После моей статьи администраторы магазина втихомолку удалили этот код с веб-сайта. Сегодня мы снова будем изучать исходный...

Cassandra: криптор, который любит держаться в тени

Ни один атакующий не хочет, чтобы его инструменты обнаружили и раскрыли раньше времени. Поэтому, как правило, в чистом виде никто вредоносные программы не распространяет. Например, пользователю прилетело фишинговое письмо от имени известной транспортной компании и просят проверить документы во...

Использование Windbg для обратной разработки

Статья представляет собой мануал по тому как пользоваться Windbg. Будет рассмотрена "классическая" версия отладчика. Настроим внешний вид и изучим команды, которые можно использовать для исследования приложения. Читать далее...

[Перевод] Реверс-инжиниринг QR-кода для доказательства вакцинации

Когда Квебек объявил, что будет рассылать электронные письма с подтверждением вакцинации всем, кто был вакцинирован с помощью прикрепленного QR-кода, у меня немного подкосились колени. Мне не терпелось разобрать его на части и покачать головой из-за количества частной медицинской информации,...

Ребята взломали машину для мороженого — и начали холодную войну с её производителем

Производство мягкого мороженого в фастфуде — огромный бизнес. Это лакомство производят очень сложные машины. Они установлены почти в каждом «Макдональдсе» и других ресторанах по эксклюзивным контрактам с производителем. Цена такой машины $18 тыс. И они ломаются практически каждый месяц. Сервисное...

Меняем промежуточное представление кода на лету в Ghidra

Когда мы разрабатывали модуль ghidra nodejs для инструмента Ghidra, мы поняли, что не всегда получается корректно реализовать опкод V8 (движка JavaScript, используемого Node.js) на языке описания ассемблерных инструкций SLEIGH. В таких средах исполнения, как V8, JVM и прочие, один опкод может...

Исследование целевых атак на российские НИИ

В конце сентября 2020 года в вирусную лабораторию «Доктор Веб» за помощью обратился один из российских научно-исследовательских институтов. Сотрудники НИИ обратили внимание на ряд технических проблем, которые могли свидетельствовать о наличии вредоносного ПО на одном из серверов локальной сети. В...

Исследуем Spyder – еще один бэкдор группировки Winnti

В конце прошлого года в нашу лабораторию за помощью обратилась зарубежная телекоммуникационная компания, сотрудники которой обнаружили в корпоративной сети подозрительные файлы. В ходе поиска следов вредоносной активности аналитики выявили образец весьма интересного бэкдора. Его анализ показал, что...

Kremlin RATs: история одной мистификации

Этим постом мы начинаем двухсерийный технодетектив, в котором встретились "священная триада" доменов: putin, kremlin, crimea и "крысы" — программы удаленного доступа (RAT), а также шпион AgentTesla. Началась история с того, что в конце мая 2020 года сетевой граф Group-IB, наша автоматизированная...

Особенности киберохоты: как Hunter Stealer пытался угнать Telegram-канал «База»

С ноября 2020 года участились случаи похищения аккаунтов у популярных Telegram-каналов. Недавно эксперты CERT-GIB установили тип вредоносной программы, с помощью которой хакеры пытались угнать учетку у Никиты Могутина, сооснователя популярного Telegram-канала «База» (320 тысяч подписчиков). В той...

Старый конь борозды не испортит: как стилер Pony крадет данные и где их потом искать

Если помните, недавно у нас выходила статья про молодой, но уже подающий надежды data stealer Loki. Тогда мы подробно рассмотрели этот экземпляр (версия 1.8), получили представление о работе бота и освоили инструмент, облегчающий реагирование на события, связанные с этим ВПО. Для более полного...