Как технологии помогают бороться с лесными пожарами

Привет, Хабр! Мы – Александр Просвирнин, руководитель проектного направления, и Иван Григорьев, старший менеджер, работаем в команде продукта «Видеонаблюдение» МТС. В этой статье мы расскажем о том, как современные технологии помогают бороться с лесными пожарами. Внутри команды мы придумали решение...

[Перевод] Повышаем производительность и безопасность мониторингом логов и метрик

В предыдущей статье серии мы обсудили важность сбора данных. В этой статье мы изучим роль мониторинга в наблюдаемости, особенно его связь с безопасностью, производительностью и надёжностью. Мониторинг необходим для выявления происходящих в продакшене проблем и выбросов, он позволяет командам...

Самый SOC: история одной стажировки в Positive Technologies. Часть вторая

Привет, Хабр! А вот и обещанный пост с продолжением истории о стажировке начинающих ибэшников в команде SOC экспертного центра безопасности Positive Technologies (PT ESC). Как мы писали в предыдущей статье, ребятам еще не приходилось сталкиваться с реальной хакерской активностью, поэтому финальным...

Самый SOC: история одной стажировки в Positive Technologies. Часть первая

Отечественный рынок кибербезопасности испытывает как никогда острую потребность в новых квалифицированных кадрах: согласно исследованию Positive Technologies, число кибератак постоянно растет. А подписанный в мае 2022 года указ Президента РФ «О дополнительных мерах по обеспечению информационной...

Чего хотят клиенты: SOC по-быстрому, собственные плейбуки и мониторинг без SIEM

Мы продолжаем серию постов "Чего хотят клиенты". В них мы собрали самые популярные запросы, с которыми к нам, как к сервис-провайдеру ИБ, приходят различные компании, желающие подключить свою инфраструктуру к Security Operation Center (SOC). С какой бы стороны баррикад вы ни стояли (строитель SOC...

«У нас воруют — мы находим, процент примерно одинаковый». Как устроена система безопасности шеринга самокатов Юрент

Кибератаки, воровство и вандализм — сервисы аренды самокатов — кикшеринги кажутся довольно уязвимыми, но так ли это? В одном из недавних проектов команда Бастион проверяла защиту Юрент — это отличный повод узнать подробности из первых уст. Мы попросили директора по IT Юрент Андрея Калинина...

Профилируем события Sysmon при внедрении в инфраструктуру

Если Вы опытный инженер SOC и настраивали уже несколько раз мониторинг инфраструктуры с нуля, то врядли найдете для себя что-то новенькое. Всех остальных приветствую в своей первой статье). Одним прекрасным утром прилетела задача внедрить Sysmon вчера срочно. Естественно, первым, что я сделал зашел...

Data Science — это не только подсчет пельменей…

Пока идут разговоры про отъезд ИТ специалистов, про их возврат, про поддержку ИТ компаний, а неофиты pandas восторженно разбирают json, есть предложение посмотреть на роль data science инструментов в современной ИТ инфраструктуре немного с другой точки зрения. DS — это ведь не только подсчет...

Обход аутентификации и способы выполнения произвольного кода в ZABBIX

В этой статье мы поговорим о некоторых атаках на систему мониторинга Zabbix и рассмотрим сценарии удаленного выполнения кода (RCE). Нередко на пентестах встречаются устаревшие версии Zabbix, или Zabbix с дефолтными или словарными паролями администраторов (а иногда и все вместе). В таких случаях...

Как защитить базы с персональными данными, рассказываем на примере крупного ритейлера

Недавно одна обширная торговая сеть запустила программу лояльности. Команда Бастион участвовала в этом проекте в качестве консультантов по информационной безопасности, и это отличный повод поговорить о защите баз с персональными данными. В этом посте расскажем, как работает database activity...

ИИ помогает полиции мониторить соцсети — правозащитники опасаются, что это приведёт к тотальной слежке

Ряд американских полицейских управлений и городских властей используют технологии искусственного интеллекта для сканирования открытой информации в социальных сетях и в иных источников. Представители закона уверены, что наблюдение за публичной деятельностью граждан в онлайне поможет бороться с...

Мониторинг атак

Каким образом можно мониторить количество атак, которые проводятся по отношению к инфраструктуре компании? Один из способов это установка специальных систем, которые называются honeypot. Honeypot это ловушка, позволяющая полностью или частично записать последовательность действий, которые...

Как ELK помогает инженерам по ИБ бороться с атаками на сайты и спать спокойно

Наш центр киберзащиты отвечает за безопасность веб-инфраструктуры клиентов и отбивает атаки на клиентские сайты. Для защиты от атак мы используем файрволы веб-приложений FortiWeb (WAF). Но даже самый крутой WAF – не панацея и не защищает «из коробки» от целевых атак. Поэтому в дополнение к WAF мы...

[Перевод] Тактика Red Team: продвинутые методы мониторинга процессов в наступательных операциях

И снова здравствуйте. В преддверии старта курса «Пентест. Практика тестирования на проникновение» перевели для вас еще один интересный материал. В этой статье мы собираемся разобраться в возможностях широко известных утилит мониторинга процессов и продемонстрировать, как использовать технологию,...

SOC на удаленке. О чем стоит подумать?

Один аналитик SOC, когда его решили перевести на работу из дома, задал сакраментальный вопрос: «Я живу в однушке со своей девушкой и ее кошкой, на которую (кошку, а не девушку) у меня аллергия. При этом у нас всего один стол, за которым мы едим, а во внетрапезное время, моя девушка на нем...

[Перевод] Как улучшить безопасность промышленной автоматизации

Свен Шрекер, главный архитектор IoT Security Solutions Group корпорации Intel Security — личность довольно известная Поэтому мы решили перевести одну из его недавних статей, посвящённых информационной безопасности в промышленности. Приятного чтения! История промышленной автоматизации кажется мне...

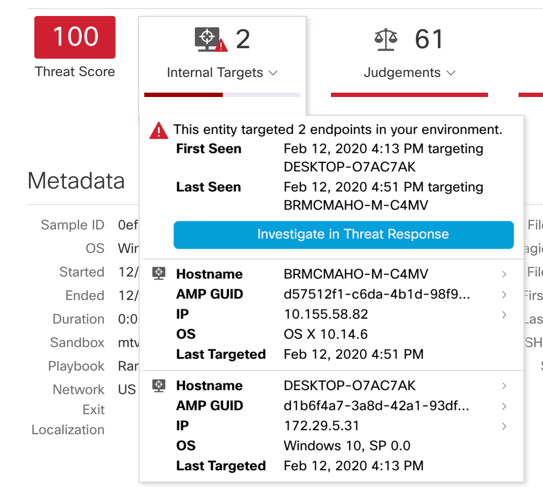

Как Cisco мониторит ИБ поглощаемых компаний и обеспечивает их доступ к своим ресурсам?

У Cisco достаточно агрессивная стратегия поглощения компаний на рынке, которая не только приносит нам доходы по ключевым направлениям нашей деятельности, но и создает то, что иностранцы любят называть словом challenge, которое на русский часто переводят как “вызов”. Возможно когда-то это и было...

Мониторинг безопасности облаков. Часть 2

Итак, я продолжу статью, посвященную мониторингу безопасности облачных провайдеров. В первой части я рассказывал об опыте Cisco в работе с внешними облачными сервисами, а также о наблюдениях Cisco, с которым мы столкнулись при построении или аудите SOCов наших заказчиков. Взяв в первой части в...

Далее