20+ open source утилит для шифрования файлов на (почти) любой случай жизни

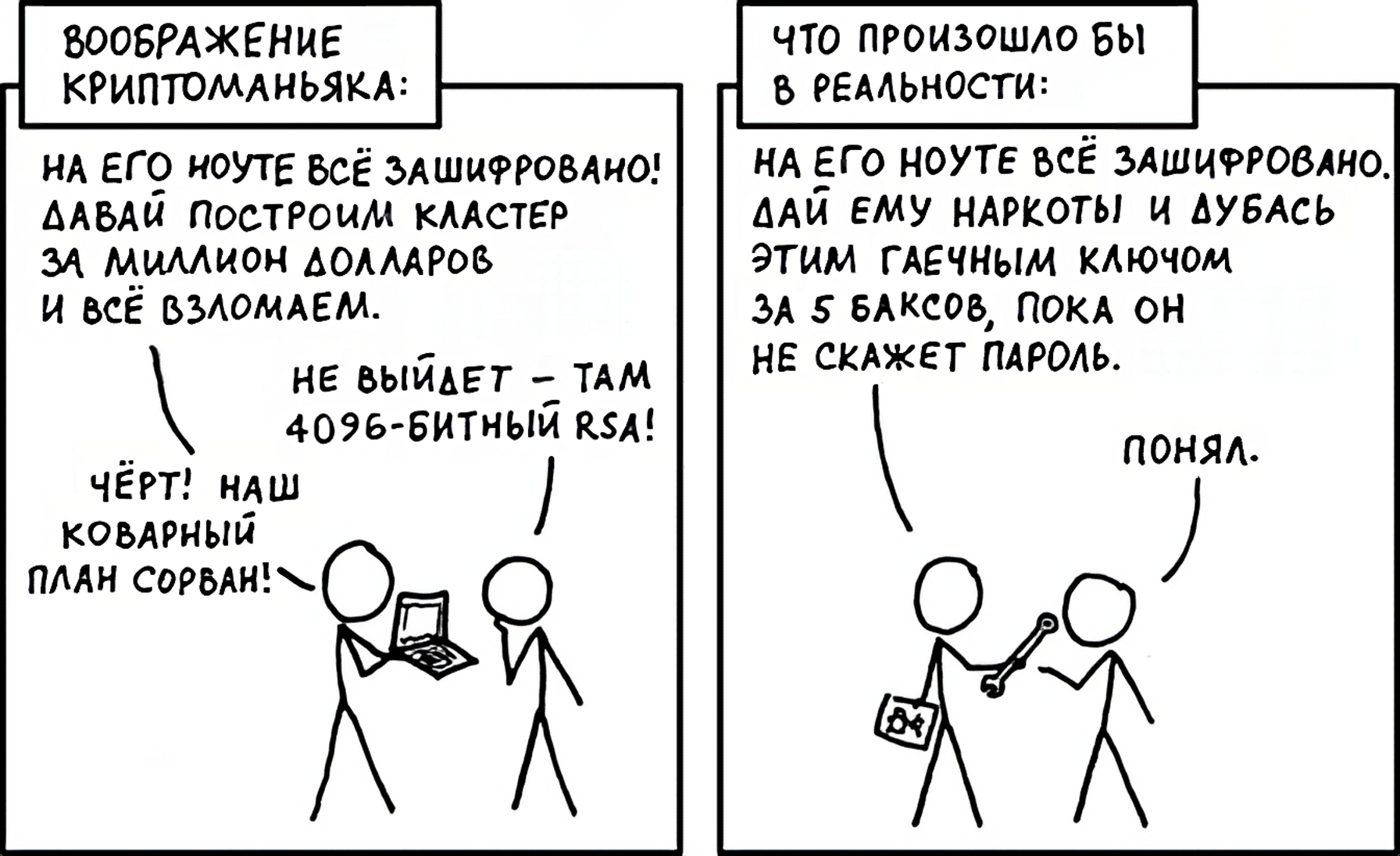

На самом-самом деле его секреты нафиг никому не нужны. И кстати, такой ключ за 5 баксов ещё надо поискать Шифропанкам посвящается. Мы собрали тулкит из популярных программ, которые помогут защитить личные данные от несанкционированного доступа и попросили исследователя криптографии из компании...

[recovery mode] Модуль СКЗИ для выделения подсети

В обычной сети, с регламентированным доступом в интернет или без него, т.к. есть почти у всех смартфоны с кабелем, флешки и прочие средства передачи данных, иногда требуется выделить подсеть, не внося настройки в неё и в саму структуру сети. Так как оборудование может просто не иметь возможности...

Обзор шифра Хилла

В современном мире, полном информационных технологий, мы доверяем свои данные интернет – сервисам. Разумно предположить, что доступ к этим данным должен иметь только определенный круг лиц. Как раз для этого и существует шифрование. Шифрование – это кодирование информации, процесс использующийся для...

[Перевод] Учёный, который улучшает приватность в Интернете

Гарри Халпин хочет, чтобы наше общение в интернете было более приватным. Он помог создать новый тип сети, которая могла бы сделать это возможным. Читать далее...

6 идей развития IT в России

Несмотря ни на что, IT в России живет и развивается. Возможно, не так быстро, как хотелось бы, но все же процесс идет. Здесь, в преддверии Нового года хотелось бы обсудить ряд идей, которые способны подстегнуть и сделать нашу родную отрасль чуточку лучше. Предлагаемые идеи не будут ультимативными...

Пишем анонимный мессенджер с нуля

Приключение на 20 минут. Читать далее...

TDE в Platform V DataGrid: учим систему шифрования менять ключи на лету

Привет, Хабр! Это Никита Амельчев и Павел Переслегин. Мы создаём Platform V DataGrid — распределённую базу данных, которая используется в сервисах Сбера и внешних клиентов. В статье расскажем, как мы усилили базовые функции шифрования TDE в нашем продукте и как решали вопрос совмещения полного...

Hidden Lake Service — ядро скрытой сети с теоретически доказуемой анонимностью

Ещё одна скрытая сеть с теоретически доказуемой анонимностью. Читать далее...

Сложный ARG квест для IT-шников, в котором ты не участвовал. (Часть 3 — финал)

Квест окончен! Это было сложно... Но интересно! Постараюсь рассказать вам обо всех загадках последнего этапа квеста от ютубера. Читать далее...

Тяжело ли быть девушкой-учёным?

Виктория Высоцкая работает в «Криптоните» специалистом-исследователем лаборатории криптографии. Параллельно она учится в аспирантуре ВМК МГУ имени М.В. Ломоносова на кафедре информационной безопасности и преподаёт студентам последних курсов в рамках аспирантской практики. А ещё она написала книгу...

[recovery mode] RE Crypto Part#2

Наверное самое популярное действие, которое приходится выполнять для исследования криптографии сегодня это процедура анализа зловредного кода, который блокирует чьи-то данные с использованием кастомного или общепринятого алгоритма. Попробуем в этой статье рассмотреть зловред и понять какие...

White-Box Cryptography: Расшифровываем эту белую коробку

В этой статье мы рассмотрим основные подходы к реализации White-Box Cryptography (WBC) и атаки. На данный момент есть WBC для различных видов алгоритмов: симметричного и асимметричного шифрования, электронной подписи и других. Здесь изучим только WBC для алгоритмов симметричного шифрования (т.е....

[recovery mode] RE Crypto Part#1

Статья расскажет на примере алгоритма AES как можно найти конструкции алгоритма шифрования и доказать, что приложение действительно использует именно этот алгоритм для преобразования данных. Читать далее...

Неплохой ARG квест для IT-шников, в котором ты не участвуешь… (часть 2)

Начинается 3-я неделя наших приключений в квесте от NoobGameDev. Как и ожидалось - квест сложный, но затягивающий. Размах впечатляет... Появляется всё больше и больше новых загадок, но при этом общая картина рисуется всё яснее. В этот раз мы продвинулись очень далеко и нашли ещё больше...

[recovery mode] Доказательство с нулевым разглашением (ZKP) — дорожная карта блокчейна

Прозрачность блокчейн является преимуществом во многих случаях, но есть также ряд случаев использования смарт-контрактов, которые требуют конфиденциальности по различным деловым или юридическим причинам, например, использование частных данных в качестве входных данных для запуска исполнения...

Централизация как фактор сдерживания развития безопасных коммуникаций

Плавное течение конкуренции и объединения атакующих и защищающих остановилось как только появился синтез средств массовой информации и компьютерных технологий. Атакующим более нет надобности в прямых взломах, как того требовалось ранее. Читать далее...

Open Source: IT-фетиш 21 века

В последние лет 5 часто встречаются в сети красиво изложенные мысли на тему открытых исходников различных приложений. Суть в следующем: «Если код закрыт, то пользоваться приложением нельзя или нежелательно». Ведь если нельзя заглянуть под капот, нет никаких гарантий, что там не спрятан какой-нибудь...

Абстрактные анонимные сети

Среди анонимных сетей можно выявить класс систем максимально разграничивающих субъектов информации от их объектов, что приводит к возможности различных способов транспортирования информации. Из-за своей специфичной архитектуры передача информации может осуществляться в любой дуплексной среде, что...