Возможность использования Chat GPT в тестировании на проникновение и в кибербезе

Уже стало традицией, что при посещении различных мероприятий я стараюсь взять интервью у некоторых спикеров. Не всегда получается быстро их опубликовать, процесс написания и согласования зачастую затягивается. И вот я побывал на конференции PHD 2023. В этом году было, на мой взгляд, больше...

Изучаем «Mailion. Сертифицированный» — корпоративную почту с сертификатом ФСТЭК России

2022 год показал, что все риски использования иностранного ПО реализовались в полной мере. Российские пользователи столкнулись с отзывом лицензий, отключением технической поддержки и с недоступностью обновлений программных продуктов. Параллельно с этим изменились векторы атак. По данным...

Универсальный дирижер проекта: что стало с ролью Solution Architect и как она меняет IT

Привет, Хабр! Меня зовут Роман Логинов, и я — Solution Architect Team Lead в «Лаборатории Касперского». Этот пост — отражение моего опыта и погружение в тонкости работы Solution Architect. На мой взгляд, эта роль реально развивает людей и меняет индустрию, заставляя специалиста по-новому смотреть...

А у вас в окнах дырки! Пентесты Windows-приложений: кейсы, инструменты и рекомендации

Привет, Хабр! Меня зовут Василий Буров, я — Senior Testing Engineer в департаменте Security Services «Лаборатории Касперского» и в общей сложности более 20 лет тестирую программное обеспечение. В том числе занимаюсь анализом защищенности информационных систем, то есть тестированием на...

Берегитесь хакеров-недоучек: советы на примере реальной кибератаки

Привет всем пытливым умам многоуважаемого Хабра! В этой статье мы расскажем об атаке скрипт-кидди (низкоквалифицированных хакеров с ограниченными знаниями и способностями) на IT-инфраструктуру одной из российских компаний. Мы с коллегами из «Информзащиты», безусловно, выручили пострадавших, но...

Удобства и боли рендеринга с React-pdf: опыт использования

Привет, Хабр! Меня зовут Алексей Сингур, я — фронтенд-разработчик в проекте KICS (Kaspersky Industrial CyberSecurity) for Networks «Лаборатории Касперского». Если коротко, то наш продукт защищает промышленные инфраструктуры и сети от киберугроз: анализирует трафик для выявления отклонений и...

Соревнования Capture The Flag (CTF) и все, что вы о них еще не знали

Привет! Меня зовут Анна Шабалина, и я работаю в Swordfish Security. Этой статьей я открываю нашу новую рубрику #досугбезопасника. Мы частенько организовываем, наблюдаем или обсуждаем CTF, и каждый раз находим для себя что‑то новое, интересное, полезное. Решили собрать в одной статье опыт крутейших...

Отчёт о конференции «Магнитка 2023»

В конце февраля‑начале марта 2023 года в Магнитогорске проходил форум «Цифровая устойчивость и промышленная безопасность России», который чаще называют «Магнитка». Несколько лет подряд он был посвящён банковской кибербезопасности. Однако в этот раз мероприятие перенесли в Екатеринбург, поэтому...

Privacy Day 2023: приватность во время кризисов и рост утечек данных

Читайте об опыте стран евразийского региона, русском парадоксе приватности, а также интервью с писателем-фантастом Cory Doctorow и директором по исследованиям OONI Maria Xynou. Делимся с вами итоговым материалом с выводами и выдержками с прошедшей Международной конференции Privacy Day 2023. Это...

Московский политех не слышал про конфиденциальность

Почему не стоит подавать документы через сайт Московского Политеха, какая угроза персональным данным абитуриента и к чему может привести утечка данных? Обо всем этом — в данной статье. Читать дальше →...

Режим моментальной цифровой подписи

Мы рассмотрим режим моментальной электронной цифровой подписи (МЭЦП). МЭЦП — это не отдельный вид подписи, а специальный режим, в котором может применяться любая известная схема ЭЦП. Мы покажем, что режим МЭЦП возможен для любой известной схемы ЭЦП. Однако остаётся открытым вопрос о том, может ли...

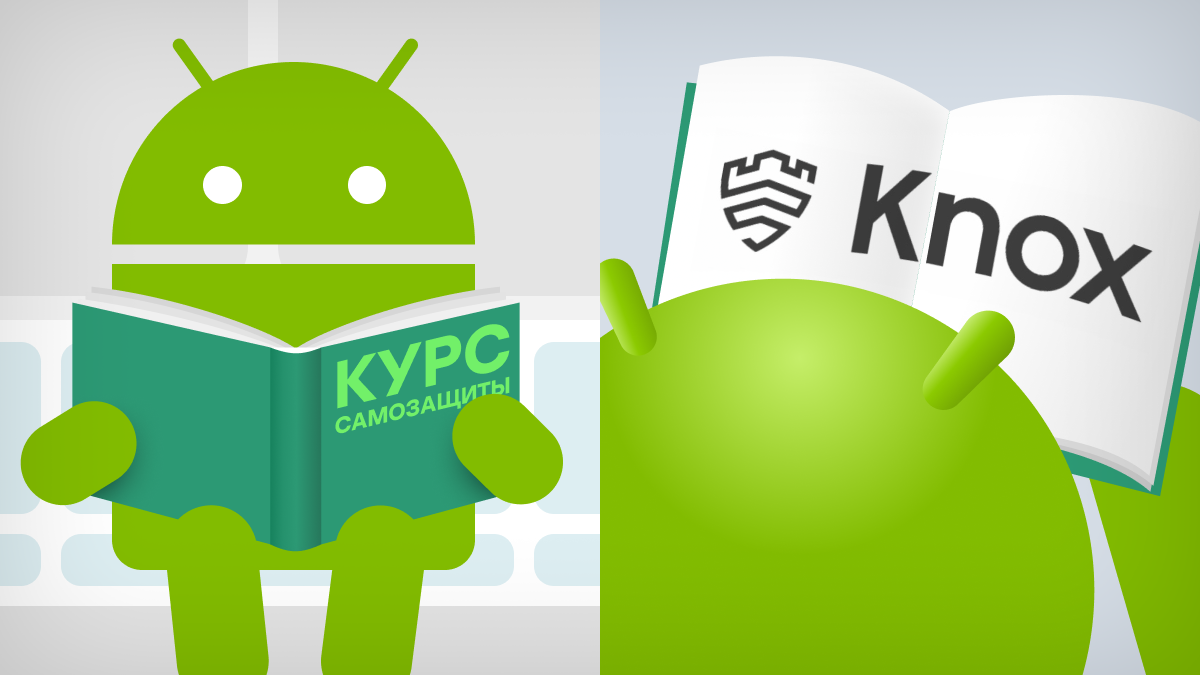

Как мы улучшили самозащиту приложения благодаря KNOX

Привет! Меня зовут Сергей Занкин, я старший разработчик в мобильном штабе «Лаборатории Касперского» на проекте Kaspersky Safe Kids — это программа родительского контроля и защиты ваших детей в режиме 24/7. В данной статье расскажу о добавлении Samsung KNOX (далее KNOX) в проект для улучшения...

Кибербезопасность: защита от настоящих ниндзя в сети

В современном мире, кибербезопасность стала одной из самых важных тем. Новости о кибератаках и утечках данных появляются практически ежедневно. И хотя защита от киберугроз становится все сложнее, мы можем поучиться у древних мастеров - настоящих ниндзя. Настоящие ниндзя, как и современные...

Buhtrap расставил новые «ловушки для бухгалтеров»

Эксперты Group-IB Threat Intelligence — Илья Шумеев, специалист по анализу вредоносного кода, и Дмитрий Купин, ведущий специалист по анализу вредоносного кода, проанализировав новые атаки, выяснили, что заражение происходило при посещении сайтов, замаскированных под профильные ресурсы для...

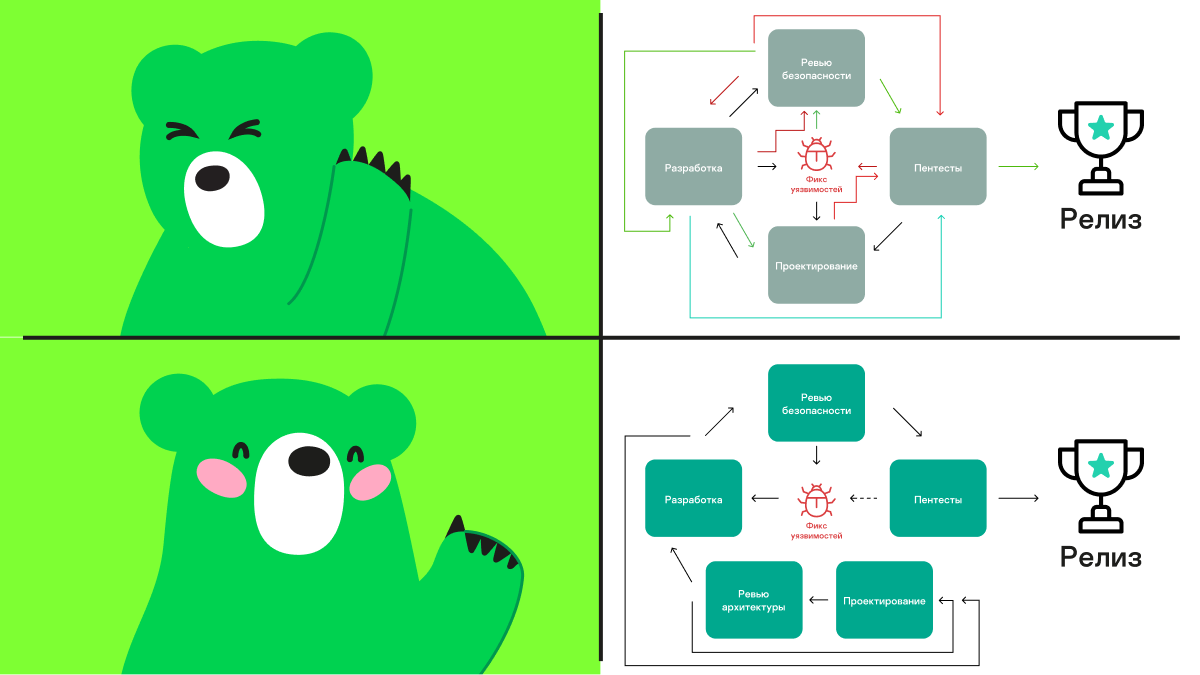

Меньше багов богу разработки: плюсы, минусы и нюансы имплементации подхода Secure by design

По дефолту разработчики, стремясь достичь безопасности приложения, идут операционным путем: пишут тесты и делают ревью, чтобы устранять уязвимости уже по факту их выявления. Однако существует подход, в рамках которого классический комплекс мер становится не нужен, — все эти требования будут неявно...

Как мы сделали кибериммунный продукт с использованием опенсорсной библиотеки: этапы, подводные камни, решения

Помните, как еще до пандемии компании стремились обеспечить безопасный доступ в периметр для своих сотрудников-удаленщиков? Особенно, если данные были сверхважными, — например, бухгалтерские сведения или корпоративные документы. Решения были сложные, громоздкие и дорогие. А представляете, насколько...

Не шути с ChatGPT. Как хайповая нейросеть может применяться в кибератаках и изменить ИБ

Пожалуй, все уже набаловались с ChatGPT, так что пришла пора поговорить о ней максимально серьезно. Технологии искусственного интеллекта влияют на все сферы нашей жизни, включая кибербезопасность – а значит и та самая нейросеть может как применяться для целевых атак и компрометации, так и помогать...

DevSecOps гайд: от новичка до эксперта

DevOps подразумевает автоматизацию процессов сборки, настройки и развертывания ПО. Плюс — помогает наладить работу айтишников с другими подразделениями в компании: сократить time-to-market при запуске новых продуктов, снизить время разрешения инцидентов и упростить выпуск релизов. Но у...