Платформа киберучений Jet CyberCamp. Архитектура и технические решения

Привет! В августе мы успешно испытали полностью обновленную платформу киберучений на онлайн-конференции CyberCamp 2022. В этой статье я хочу рассказать, как мы за два года создали Jet CyberCamp и прошли путь от пары-тройки виртуальных машин на EVE-NG до самостоятельной инфраструктуры с разными...

Уязвимость в Zendesk могла позволить злоумышленникам получить доступ к конфиденциальной информации

Исследователи из Varonis Threat Labs обнаружили возможность SQL-инъекции и уязвимость логического доступа в Zendesk Explore, компоненте платформы Zendesk. Читать далее...

10 типичных ошибок при расследовании инцидентов

Ночью со счета компании вывели деньги. Утром начинается паника, которая приводит к дополнительным проблемам. Например, ИТ переустанавливают скомпрометированную систему — с нуля или восстанавливают из бэкапа. В первом случае стираются следы взломщиков, и приглашенной команде по расследованию...

Как в Тинькофф запускали HashiCorp Vault

Меня зовут Юрий Шуткин, я инфраструктурный инженер в Тинькофф. В этой статье расскажу, как мы запустили сервис по хранению важной информации и избавились от небезопасной передачи секретов. Секретами мы называем важную информацию, которую нельзя хранить в открытом виде: пароли, токены, сертификаты....

Архитектура и решения безопасности в облаке часть 1

При увеличении объёма использования облачных ресурсов возникла необходимость встраивания методологии CI/CD в процесс облачной разработки, так как в текущем варианте скорость раскатки приложений и сервисов хоть и стала быстрее, но по концепции не сильно отличалась от baremetal-инфраструктуры. Читать...

У нас кибератака. Что делать?

Краткое руководство о том, как обнаружить атаку на внутреннюю инфраструктуру компании раньше всех и правильно отреагировать на нее Число кибератак стремительно растет: если раньше их количество исчислялось десятками в месяц, сейчас насчитывают тысячи инцидентов только за одну неделю: «Касперский»...

Как открыть 1500 шлагбаумов Москвы

Случилось как-то, что рядом с нашим офисом жильцы соседнего дома поставили себе шлагбаум. С парковкой в центре Москвы и так проблемы, а если еще и офисное здание неподалеку...в общем, жильцов можно понять. Но не давало покоя ощущение, что доступ к таким системам могут получить не только жильцы...

Безопасная разработка: какую часть Sec занимает в DevSecOps

Всем привет! Меня зовут Тимур Гильмуллин, я руководитель направления по построению процессов безопасной разработки в компании Positive Technologies. Раньше я работал в DevOps-отделе, где инженеры занимаются автоматизацией различных процессов и помогают программистам и тестировщикам. В числе прочего...

Квест по вселенной Клауд 42: покорить облако и победить монстров (вовне и внутри)

Если Рэй Курцвейл не переносил дату технологической сингулярности, то наши мозги подключат к облачным сервисам через девять лет. Эластичные вычисления пофиксят баги «зашёл в комнату и забыл, зачем» и «вот вертится на языке, но не припомню» — и мы окажемся в виртуальной вселенной, которая будет...

Атака на промышленную IT-инфраструктуру

Здравствуйте, уважаемые читатели. Сегодня рассмотрим базовый сценарий атаки на IT-инфраструктуру организации. В качестве цели может выступать что угодно: от пиццерии до банков. В наше время (во многом благодаря санитарно-эпидемиологической обстановке) многие организации вынужденно мигрируют свою...

В России объединили методы защиты инфраструктурных объектов от киберугроз и технологических рисков

Все больше важных инфраструктурных объектов подключаются к телекоммуникационным сетям разного назначения. Чаще всего для того, чтобы операторы имели возможность удаленно управлять такими системами. Но есть и обратная сторона медали – ненулевая вероятность компрометации подобных систем. И подобное...

Как атаковали промышленную инфраструктуру на The Standoff: анализ трафика с помощью PT ISIM

На прошедшем The Standoff эксперты PT Expert Security Center, в данном случае представляющие команду глобального SOC киберполигона, мониторили действия команд атакующих и защитников цифровой копии мегаполиса FF, противостояние проходило в режиме реального времени и длилось 123 часа. Ранее мы писали...

Опыт реализации сетевых фабрик на базе EVPN VXLAN и Cisco ACI и небольшое сравнение

Оцените связки в средней части схемы. Ниже к ним вернёмся В какой-то момент вы можете столкнуться с тем, что большие сложные сети на базе L2 неизлечимо больны. В первую очередь проблемами, связанными с обработкой BUM трафика и с работой протокола STP. Во вторую — в целом морально устаревшей...

Ежегодный отчет Qrator Labs о сетевой безопасности и доступности

Есть у нас в Qrator Labs такая традиция — в начале, а февраль это точно не конец, каждого года публиковать отчет о годе предыдущем. Как и любая многолетняя сущность, она обрастает множеством сопутствующих историй. К примеру, уже стало «доброй» приметой, когда в начале января на наши корпоративные...

Особенности строительства национальных дата-центров, Михалыч

Проводим измерения для прохождения сертификации по Tier 3 в дата-центре в Стамбуле. И нет, на фото не я. Я руковожу проектами создания ЦОДов в России и за рубежом. И хочу рассказать о том, как в последние годы российские ЦОДы приобретают свой особый стиль проектирования. И я не про истории вроде...

Как мы упоролись по энергоэффективности машзала

Посвящаю этот пост тем людям, которые врали в сертификатах, из-за чего мы чуть было не установили у нас в залах бенгальские огни. Истории больше четырёх лет, но публикую сейчас, потому что закончился NDA. Тогда мы поняли, что загрузили дата-центр (который сдаём в аренду) почти полностью, а...

Будни дата-центра: неочевидные мелочи за 7 лет эксплуатации. И продолжение про крысу

Сразу скажу: та крыса в привезённом сервере, которую мы пару лет назад отпоили чаем после удара током, скорее всего, сбежала. Потому что мы увидели как-то на обходе её подругу. И сразу решили поставить ультразвуковые отпугиватели. Теперь вокруг дата-центра проклятая земля: на здание не садятся...

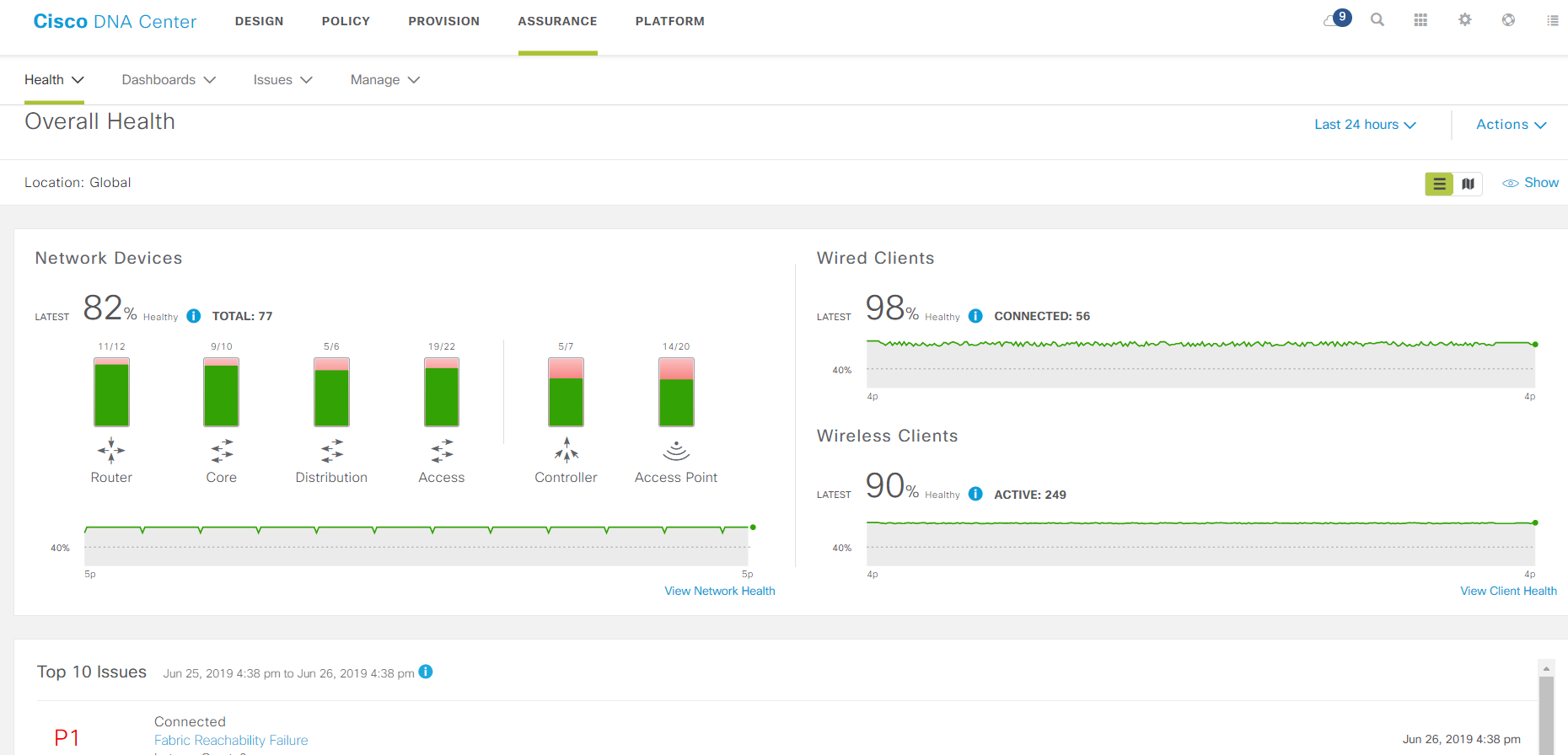

Как мы внедряли SD-Access, и зачем это понадобилось

Основная страница мониторинга. SD-Access — это реализация нового подхода к строительству локальных сетей от Cisco. Сетевые устройства объединяются в фабрику, поверх неё строится оверлей, и всем этим управляет центральный компонент — DNA Center. Выросло всё это из систем мониторинга сети, только...