CISSP: что нового и чем вооружиться?

Совсем недавно в Rambler Group появился сертифицированный специалист CISSP. Он готов поделиться своим опытом и рассказать, что дает этот сертификат, какие изменения произошли в экзамене за последние 2 года и как эффективно к нему подготовиться. Привет, я Саша, директор по методологии, контролю...

Разбор самого демократичного из SD-WAN: архитектура, настройка, администрирование и подводные камни

Судя по числу вопросов, которые нам стали прилетать по SD-WAN, технология начала основательно приживаться в России. Вендоры, естественно, не дремлют и предлагают свои концепции, а некоторые смельчаки первопроходцы уже внедряют их у себя на сети. Мы работаем почти со всеми вендорами, и за несколько...

Облачный TL;DR: непривычная «дистанционка», досмотр гаджетов и рекомендации по личной ИБ

Продолжаем делиться TL;DR-версиями публикаций из нашего блога. Здесь — все основные моменты каждого материала, а ссылки на развернутые тексты публикаций — легко найти в подзаголовках. Читать дальше →...

Hack The Box. Прохождение Admirer. Уязвимость в Admirer и RCE через подмену переменной среды

Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox. В данной стать мы много-много сканируем, эксплуатируем RCE в Admirer и изменяем переменную среды для выполнения своего кода python. Подключение к лаборатории осуществляется через VPN. Рекомендуется не...

Cisco ISE: Создание пользователей, добавление LDAP серверов, интеграция с AD. Часть 2

Приветствую во второй публикации цикла статей, посвященному Cisco ISE. В первой статье были освещены преимущества и отличия Network Access Control (NAC) решений от стандартных ААА, уникальность Cisco ISE, архитектура и процесс установки продукта. В данной статье мы углубимся в создание учетных...

[recovery mode] Реалии применимости СЭД с ЭП: законодательство и коммерция

Аннотация В статье представляется исследование спецификации действующей нормативно-правовой базы РФ для СЭД (системы электронного документооборота) в автоматизированном исполнении, действующей на рынке РФ в плане применимости к ЭП, на базе ФЗ РФ №63. Исследование рассматривается как в коммерческом...

[Перевод] Масштабируемая классификация данных для безопасности и конфиденциальности

Классификация данных на основе контента — это открытая задача. Традиционные системы предотвращения потери данных (DLP) решают эту проблему путем снятия отпечатков пальцев с соответствующих данных и мониторинга конечных точек для снятия отпечатков пальцев. Учитывая большое количество постоянно...

[Из песочницы] Ошибки памяти. Какие когнитивные искажения учитывать, чтобы верно распознавать ложь

Этой статьей решил начать серию из нескольких текстов в помощь тем, кому по долгу службы (например, в ИБ- или СБ-), да и просто «по жизни» приходится распознавать правду и ложь. Разберем, как выявлять признаки обмана в речи и невербальных проявлениях, изучим удачные скрипты опросных бесед и...

Как я собирал статистику по брутфорсу наших серверов и лечил их

Мы разместили 5 ханипотов, в дальнейшем просто «серверов», чтобы собрать статистику по брутфорсу RDP в наших сетях. Один сервер находился в Лондоне, другой в Цюрихе, один в защищенной сети в M9, два других в дата-центре Rucloud в защищенной и незащищенной сетях. IP адреса каждого из серверов...

Как работает новая «атака по времени» и что с защитой

Группа инженеров показала метод, позволяющий обойти ограничения классической атаки, связанные с джиттером в сети. Расскажем, как может выглядеть такой подход и что ему противопоставляют. Читать дальше →...

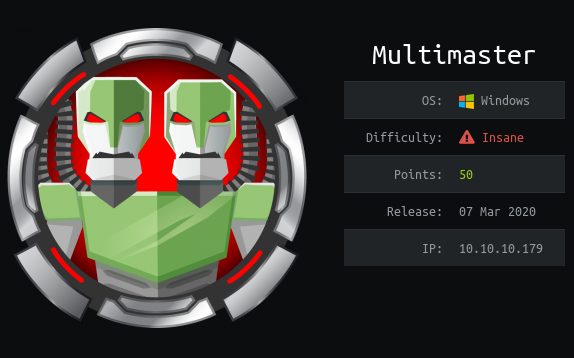

HackTheBox. Прохождение Multimaster. Burp+Sqlmap. AD users from MSSQL. Уязвимость в VSCode. AMSI bypass и CVE ZeroLogon

Привет, с вами Ральф. Продолжаю публикацию решений, отправленных на дорешивание машин с площадки HackTheBox. В данной статье очень много всего. Посмотрим как для удобства совместить Burp Suite и sqlmap, узнаем как получить пользователей домена имея доступ к MSSQL, эксплуатируем уязвимость в Visual...

[Из песочницы] Мамкины хацкеры или мой путь в CTF

Это был далекий 2014 год, когда еще зеленые, недавно поступившие в универ, парни, услышали, что есть какие-то соревнования с завлекающим названием — «Capture the flag» (сокр. CTF, в переводе «Захват флага»). Фото с сайта securitylab.ru к новости про Facebook CTF 2016 На факультете был один...

Google не узнает, что вы делали прошлым летом (ну почти)

Google (или его родительский холдинг Alphabet) на данный владеет самым популярным одноименным поисковым сервисом, самым популярным видеохостингом YouTube, самым популярным сервисом электронной почты с Gmail, самой популярной мобильной операционной системой Android и целым рядом популярных облачных...

Cisco ISE: Введение, требования, установка. Часть 1

У каждой компании, даже самой малой есть потребность в проведении аутентификации, авторизации и учета пользователей (ААА). На начальном этапе ААА вполне себе хорошо реализуется на таких протоколах, как RADIUS, TACACS+ и DIAMETER. Однако с ростом количества пользователей и компании, растет и...

Summ3r of h4ck 2020. Итоги программы

Лето закончилось, и вместе с ним закончилась и наша программа Summ3r of h4ck 2020. Пришло время подвести итоги и посмотреть, чего же добились за этот месяц наши подопечные. Об их исследованиях и впечатлениях от Digital Security и будет рассказано в этой статье. Читать дальше →...

Битва за Фаервол: IT Battle производителей Next Generation Firewall

25 августа 2020 года ИТ-маркетплейс ROI4CIO провел онлайн соревнование между вендорами Baracuda и Palo Alto за звание лучшего производителя Next Generation Firewall. Рассказываем, как это было. Однажды летом 2020 года мы решили провести IT Battle. Мы — это команда ROI4CIO — маркетплейс, помогающей...

[Перевод] Регистратор доменов Subreg/Gransy подвергся атаке, большинство его сервисов не работают

Регистратор доменов Subreg (компания Gransy) подвергается атаке на свою инфраструктуру. В настоящее время веб-сайты subreg.cz и gransy.com недоступны, как и другие сервисы компании — например клиенты не имеют доступа к доменам. Компания подтвердила наличие проблемы на своей странице в Facebook:...

[Перевод] Перевод стандарта ASVS 4.0. Часть 1

Это первая статья из серии переводов стандарта Application Security Verification Standard 4.0, который был разработан OWASP в 2019 году. Стандарт состоит из 14 групп требований для программного обеспечения. Первая группа (V1) содержит в себе требования к архитектуре и моделированию угроз для...