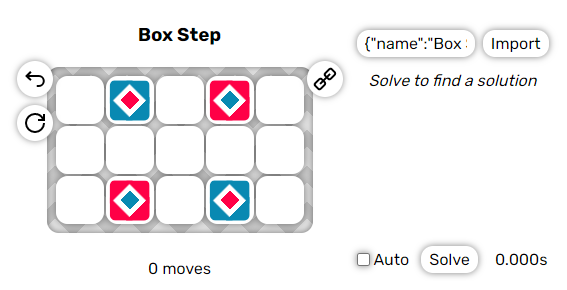

[Перевод] Интеллектуальный брутфорс: пишем головоломку и солвер для неё

Небольшое предисловие В колледже я много играл в головоломки. В статье под головоломками я буду подразумевать очень узкое подмножество таких игр. Вот некоторые из примеров: Stephen's Sausage Roll English Country Tune Sokobond Также мне посчастливилось изучать структуры данных в Политехническом...

Развитие сетевых архитектур и движение моделей

Децентрализация, как первичная форма Интернет-коммуникаций в целом, появлялась на фоне академических исследований [1, с.70], повлекших за собой глобальное развитие информационных технологий. Первичная система представляла собой не только внешний прогресс, относительно себя, но и имманентную...

«Золотой стандарт» или что умеют современные Deception-решения: ловушки и приманки. Часть 1

"Золотой стандарт" или что умеют современные Deception-решения: ловушки и приманки. Часть 1 Читать далее...

У нас кибератака. Что делать?

Краткое руководство о том, как обнаружить атаку на внутреннюю инфраструктуру компании раньше всех и правильно отреагировать на нее Число кибератак стремительно растет: если раньше их количество исчислялось десятками в месяц, сейчас насчитывают тысячи инцидентов только за одну неделю: «Касперский»...

Друг или враг? Стоит ли бояться искусственного интеллекта?

Искусственный интеллект - это уже не сказка. Почему он уже превосходит человеческий мозг и какая правовая основа может защитить нас от неправомерных деяний с его стороны? Читать далее...

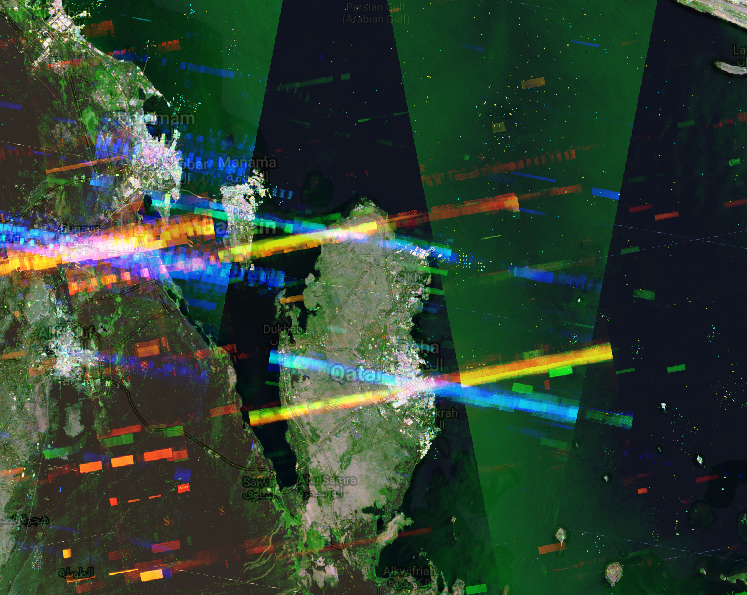

Radar Interference Tracker — инструмент OSINT для обнаружения действующих радаров

Полосы сильных радиопомех в Катаре на спутниковых снимках. Radar Interference Tracker (RIT) — это open source инструмент, созданный Олли Баллинджером, который позволяет любому человеку искать и потенциально обнаруживать активные военные радарные системы в любой точке Земли. (Github) Пара спутников...

Ловушки, которые используют кибердетективы

Нетипичные приемы логирования и идентификации пользователей сети Интернет всегда привлекали особе внимание со стороны правоохранительных органов, частных детективов и представителей служб безопасности. Сегодня мы расскажем о таких приемах. DISCLAIMER: Данная статья написана в ознакомительных целях...

Compliance-дайджест: что изменилось в ИБ-законодательстве в марте

На связи Катя, консультант «Solar Интеграция», с ежемесячной подборкой новостей из мира комплаенса ИБ. В этом посте вы узнаете об основных изменениях законодательства в области кибербезопасности за март. Все новости разбиты на тематические блоки: изменения в области защиты информации, безопасность...

Дифференциальный криптоанализ алгоритма DES

Как уже было сказано в предыдущей публикации, метод дифференциального криптоанализа заключается в последовательном сравнении исходных пар открытый/закрытый текст до и после преобразования. Учитывая, что все сообщения кодируются в бинарном виде, под разностью мы будем понимать их сумму по модулю два...

Фантастические веб-уязвимости и где они обитают

Мы часто слышим в новостях фразы «Хакеры атаковали», «Хакеры взломали», «Хакеры украли» и подобные. Как сообщают legaljobs, хакеры проводят 1 атаку в вебе каждые 32 секунды. По прогнозам cybercrime magazine, ущерб от киберпреступлений к 2025 году составит $10,5 трлн против $3 трлн в 2015 году. Но...

15 лучших и бесплатных инструментов компьютерного криминалиста

Добрый день Хабр. Сегодня, мы с вами окунемся в «О дивный мир» форензики. В данной статье Мы решили собрать программы, которые помогут Вам в проведении расследований и, что немаловажно, будут при этом бесплатными. DISCLAIMER: Данная статья написана в ознакомительных целях и не является руководством...

[Перевод] Apple все еще следит за вами. Без вашего согласия

В текущей версии macOS Monterey, при каждом обновлении системы на системе, содержащей чип M1, такой же как и все новые блестящие/быстрые маки с ARM ("Apple Silicon"), процесс обновления обращается в Apple, чтобы получить специальную подпись загрузки, известную на жаргоне Apple как "билет" (он же...

Простая агентурная работа: интервью с социальными инженерами

Проверка системы безопасности компании это не только пентесты и фишинговые рассылки, но и шпионские операции с проникновением на территорию заказчика. Этим занимаются самые законспирированные сотрудники Бастион. Мы поймали их в перерыве между проектами, чтобы задать несколько вопросов об этой...

Топ 5 самых громких событий инфосека за март 2022

Всем привет! Как обычно, публикуем дайджест запомнившихся событий за ушедший месяц. Сегодня отложим в сторону набившие оскомину новости с фронтов кибервойны и заглянем в киберпреступное закулисье. В сегодняшнем выпуске новые рекорды по краже криптовалют, взлёты и падения противоречивой группировки...

[Перевод] Перевод официального FAQ MITRE ATT&CK

FAQ MITRE ATT&CK оказался крайне нераспространенным документом, при всей его познавательной ценности как в перспективе, так и для текущей деятельности сообщества. Поэтому мы решили его перевести. Результат под катом. Читать далее...

Как просканировать сетевой периметр сервиса с помощью open source-инструментов

В последнее время участились случаи взлома сервисов, хакерских атак сайтов, утечки персональных данных. Не во всех кейсах это результат внешних атак, но ситуация подтверждает: сейчас как никогда важно убедиться в надежности периметра сети вашего сервиса. Периметр любой сети — первый эшелон защиты,...

[Перевод] Невидимый Javascript-бэкдор

Несколько месяцев назад мы увидели пост в сабреддите r/programminghorror: один разработчик рассказал о своих мучениях с поиском синтаксической ошибки, вызванной невидимым символом Unicode, скрывавшемся в исходном коде на JavaScript. Этот пост вдохновил нас на мысль: что если бэкдор в буквальном...

Цифровые фиатные деньги, гомоморфное шифрование и другие перспективные направления криптографии

Криптография проделала большой путь от искусства тайнописи и шпионской технологии до неотъемлемого атрибута повседневной жизни. Сейчас она продолжает развиваться, и в ней намечаются новые концепции, способные изменить привычные нам средства коммуникаций, онлайн-сервисы и сами подходы к обработке...