Code Red. Годовщина эпидемии сетевого червя

Утро 15 июля 2001 года для аналитиков компании eEye Digital Security Марка Мэифрета, Райана Перми и Райли Хассела выдалось непростым. Ребята как раз допивали очередную порцию газировки Code Red Mountain Dew, когда в лабораторию стали поступать предупреждения о массовом распространении нового...

IT-специалисты в сфере информационной безопасности: как получить профессию и сколько можно заработать?

25 февраля 2022 года международная сеть хактивистов Anonymous объявила правительству РФ кибервойну. С тех пор под атаку группировки успели попасть ряд крупнейших отечественных СМИ, Банк России, сайты Кремля и Минобороны. В то же время на фоне напряженной геополитической обстановки Национальный...

Обзор изменений законодательства за июнь 2022

В обзоре изменений за июнь 2022 года рассмотрим: новые документы во исполнение Указа Президента №250; Концепцию информационной безопасности в сфере здравоохранения; постановления Правительства РФ о размещении биометрических персональных данных в единой биометрической системе, проекты федеральных...

Разбор Zero-day уязвимости Microsoft Support Diagnostic Tool

CVE-2022-30190, она же Follina. По данным VirusTotal, первый раз уязвимость эксплуатировали 25 мая, а первый сабмит сделан японской командой исследователей nao_sec 27 мая. Новый Zero-day баг позволяет удалённо выполнить код через Microsoft Office. Злоумышленник создает Maldoc, содержащий ссылку на...

Импортозамещение на рынке информационной безопасности

Автор: Александр Ендальцев, аналитик УЦСБ Импортозамещение стало важным событием на российском рынке, в том числе на рынке информационной безопасности. Хоть тема импортозамещения не нова, однако, современные реалии создали новые стимулы к использованию отечественных решений в области информационной...

Атаки на GraphQL

В ходе пентеста веб-приложений специалист по тестированию на проникновение достаточно часто сталкивается с необходимостью тестировать API. Как правило это REST API, про тестирование которого написано уже много. Однако все чаще и чаще встречается API на основе GraphQL. Информации об этой технологии...

Не переходи по ссылке, не совершай ошибку: как научить сотрудников не попадаться на фишинг-письма

Количество фишинговых атак в мире достигло рекордного количества в этом году – впервые цифра перевалила за миллион.* Эксперты во многом связывают такой рост с низким уровнем цифровой грамотности общества. Отсутствие у людей понимания ценности собственной информации сильно бьет по ним же самим. Но...

OpenSource NTA для безопасника

Привет, хабр! Уже многое было рассказано об анализе сетевого трафика, например с помощью suricata или snort, но что делать, если контекста алертов IDSIPS все еще не хватает для полноценного анализа? Под катом - обзор opensource NTA – Arkime (в прошлом Moloch) и разбор нескольких кейсов. Читать...

Функциональные возможности Fiddler как инструмента для анализа и подмены HTTPS-трафика

Привет, Хабр! Сегодня расскажу о применение мощного и удобного инструмента для анализа и мониторинга HTTP(S) трафика Fiddler. По сути, Fiddler – это прокси для отладки приложений и сайтов. Разработчик и тестировщик могут использовать Fiddler для отладки веб-трафика и тестирования производительности...

Наличка, ИБ и ненужный контент — темы, которые не обсудили в СМИ

Говорим про сбой платежных терминалов в Германии, неочевидную уязвимость облака и статьи в Wiki, которые почти никто не читает. В предыдущих сериях. Читать далее...

Fuchsia OS глазами атакующего

Fuchsia — это операционная система общего назначения с открытым исходным кодом, разрабатываемая компанией Google. Эта операционная система построена на базе микроядра Zircon, код которого написан на C++. При проектировании Fuchsia приоритет был отдан безопасности, обновляемости и быстродействию....

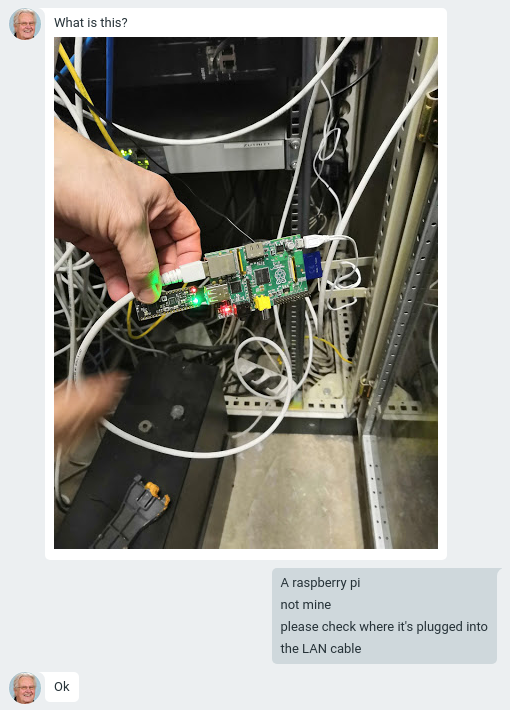

[Перевод] Загадочное дело о Raspberry Pi в шкафу для сетевого оборудования

Как-то я получил от своего отца (мы вместе с ним работаем на одного клиента) сообщение с приложенной фотографией. Сообщение от отца Я попросил его отключить устройство, положить в безопасное место, сфотографировать со всех сторон и сделать образ SD-карты (потому что в основном я работаю удалённо)....

[Перевод] Безопасно ли отслеживать местоположение детей через популярные Android-приложения?

Если вы собираете в школу первоклашку, то в чек-листе наверняка есть смарт часы с GPS. С удобством и спокойствием для родителей всё понятно, но так ли они безобидны с точки зрения информационной безопасности? Читать далее...

Port knocking и не только

Прочитав по диагонали статью гражданина @Winseven«ICMP открывашка портов для сервера», я сдержался. Все-таки велосипединг — это весело. Но вчитавшись, я опешил. Зачем запускать отдельное приложение для отслеживания нужных пакетов? Правильно ли, что достаточно один раз попасть пальцем в небо, чтобы...

Practical Security Village 2022

Всем привет! 7 июля мы проведем наш воркшоп по практической информационной безопасности Practical Security Village. Воркшоп пройдет в формате Online, принять участие в нем может любой желающий. Участие бесплатное. Для участников мы подготовили инфраструктуру с заложенными в ней уязвимостями....

Сотрудники — звено информационной безопасности: как сделать щит из мишени

Пришлось тут перевыпустить карточку Альфа-Банка. У нас в городе недавно появился офис фиджитал и было интересно посетить именно его. Кроме прочих интересных приколюх типа необычной электронной очереди, внимание привлекла одна примечательная деталь: мобильное приложение предложило сыграть в игру,...

Еще 13 расширений Google CHROME для применения в OSINT

День добрый Хабр. Как и обещали – продолжаем выискивать для Вас годные расширения для браузера Google CHROME, которые помогут в нелегком деле поиска информации в открытых источниках. Или как у нас в русских деревнях любят говорить – «помогут при проведении OSINT» 25+ расширений мы уже рассмотрели в...

Обзор изменений в законодательстве за май 2022

Автор: Татьяна Пермякова, старший аналитик УЦСБ В обзоре изменений за май 2022 года рассмотрим следующие документы: Указ Президента РФ №250 и сопутствующие ему нормативные акты; эксперимент по повышению защищенности государственных информационных систем федеральных органов исполнительной власти;...